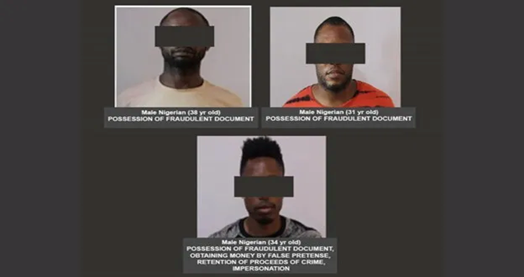

ナイジェリアの経済金融犯罪委員会(EFCC、Economic and Financial Crimes Commission)は、インターポールのサイバー犯罪対策活動「Operation Killer Bee」の一環としてのおとり捜査により、日本を含む世界的な詐欺キャンペーンに関与していたナイジェリア出身の容疑者3名を逮捕しました。この捜査活動は、攻撃グループと彼らの手口に関する情報を提供したトレンドマイクロの協力のもと、インターポールと各国支局、東南アジア各国の法執行機関によって主導されました。

画像提供:インターポール