トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、2月18日以降、Excel 4.0マクロ(XLM)を使用したメール経由のマルウェア拡散を確認しています。これは古いマクロ形式を使用することでセキュリティ対策製品からの検出回避を狙う手法であり、日本の利用者への攻撃としては初めて確認したものです。

XLMとも呼ばれるExcel 4.0マクロは1992年から存在する古い機能です。現在ではVBA(Microsoft Visual Basic for Applications)マクロが主流となっていますが、最新のExcelでもまだExcel 4.0マクロは実行可能となっています。このように互換性の理由で延命され続けているレガシー技術が、セキュリティ上の盲点となり攻撃に利用され得る可能性は、SMBv1の脆弱性を利用した「WannaCry」の例でも示されています。Excel 4.0マクロは現在のVBAマクロとは異なる形式でファイル内に格納されるため、検出回避や解析の困難化に利用可能であることを、オランダのセキュリティ企業「Outflank」が2018年10月に報告しています。またこの報告からすぐに、実際にこの回避手法を悪用したと考えられる事例が中国で報告されましたが、国内の攻撃で確認されたのは今回が初めてと言えます。

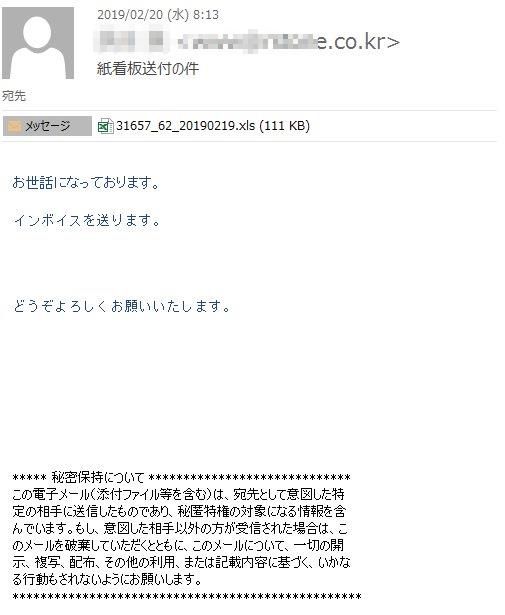

図:2月20日に確認されたマルウェアスパムの例

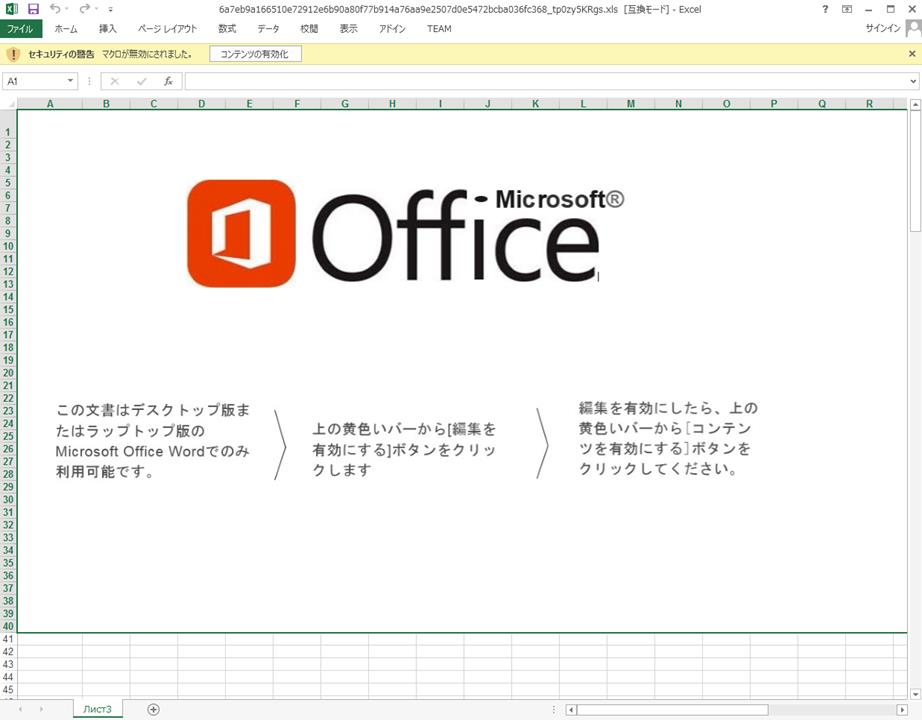

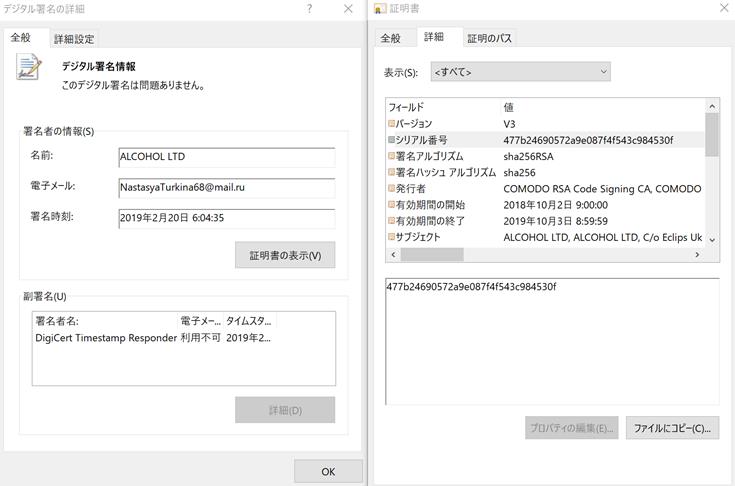

今回トレンドマイクロが確認したマルウェアスパムでは、以前のExcel97-2003形式(MS-CFB形式)のExcelファイル(拡張子.xls)が添付されていました(トレンドマイクロ製品では「Trojan.XF.DEDEX.A」などとして検出対応)。このExcelファイルを開くと、以下のようにマクロ機能の有効化を促すメッセージ画像が表示されます。ただし、Excelファイルであるにもかかわらず表示は「Microsoft Office Wordでのみ利用可能」となっているなど、内容の齟齬も目立ちます。

図:マルウェアスパムの添付Excelファイルを開いた場合の表示例

シート名はロシア語と考えられる

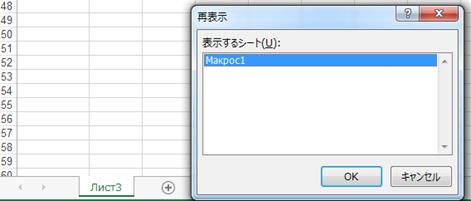

ファイル内にはExcel 4.0の不正マクロが含まれていますが、VBAマクロとはファイル内で格納する構造が異なるため、現在のExcel開発者ツールやマクロのダンプツールではその存在が確認できません。「コンテンツの有効化」ボタンをクリックして機能を有効化してしまうと不正マクロが実行されます。実際には、不正マクロは非表示化された「Макрос1」シート内に存在しています。

図:Excelファイル内の非表示シートの情報例

シート名はロシア語で「マクロ1」という意味

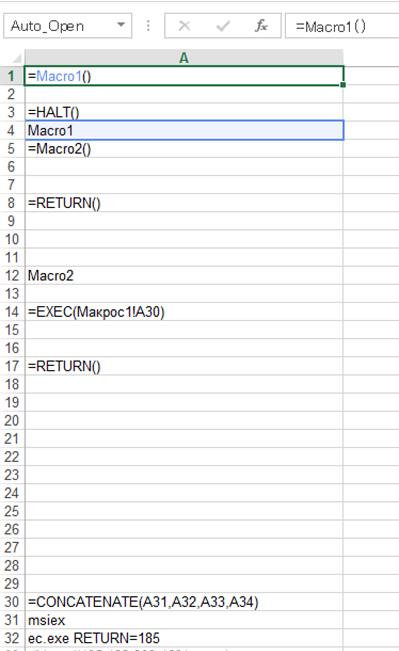

図:非表示シート内の不正マクロの例

不正マクロはインターネット上のサーバからファイルをダウンロードし、正規のWindowsインストーラである「msiexec.exe」を使用して実行します。このWindowsインストーラを使用する手口は2018年1月にも確認されており、正規機能を利用して検出回避を狙ったものと言えます。

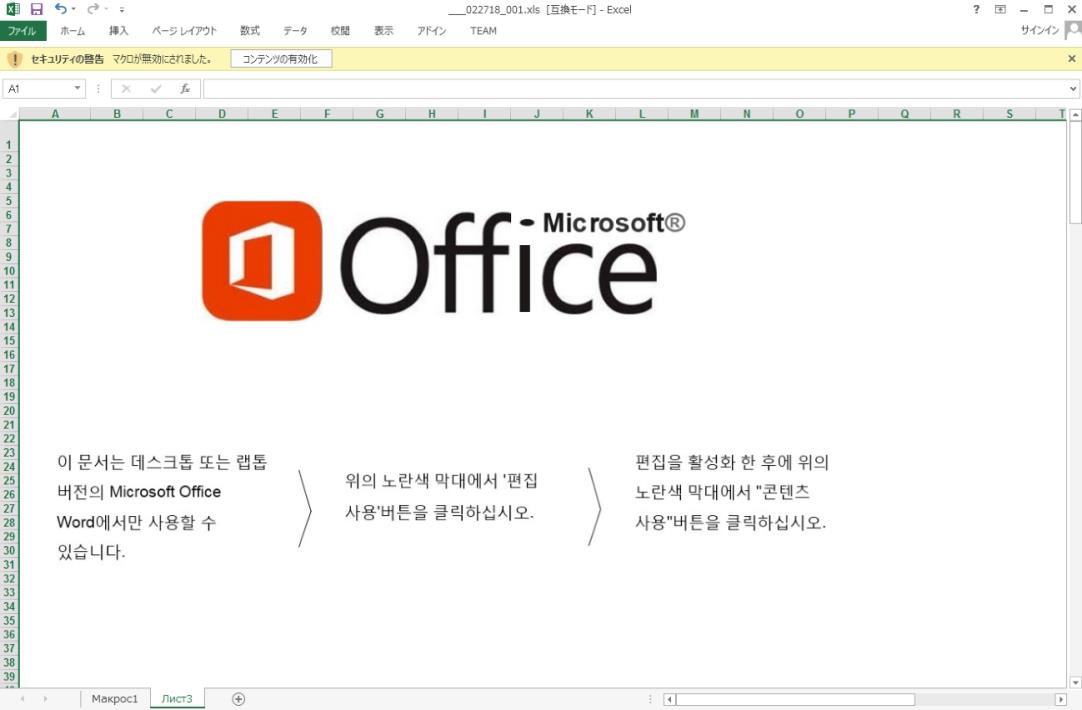

このあと第2弾のダウンローダの実行を挟み、最終的には一般に「FlawedAmmyy RAT」と呼ばれる遠隔操作用ツール(トレンドマイクロ製品では「Backdoor.Win32.FLAWEDAMMY」などとして検出対応)がインストールされます。第2弾のダウンローダには正規のデジタル署名が付与されており、これも正規を利用した検出回避の試みと言えます。

図:第2弾のダウンローダに付与されていたデジタル署名の情報例

このように、今回のマルウェアスパムの攻撃では周到な検出回避の試みがなされていました。解析にあたったエンジニアの見解では、これらの特徴的な手口から今回の攻撃は、金融機関を主にターゲットとする金銭を目的とした特定のサイバー犯罪者グループによるものであることが推測されます。またトレンドマイクロでは継続した調査により、同じようにExcel4.0マクロを用いた韓国向けのExcelファイルを、2月27日に入手しています。このことから、同一の攻撃者グループは日本のみでなく、他の国へも攻撃を展開し始めていると考えられます。

図:韓国語のExcelファイル例

■被害に遭わないためには

不特定多数にばらまかれるメールによる攻撃手口に関しては、利用者としてその手口を知り騙されないようにすることも対策の1つとなります。受信したメールの送信者や内容の正当性をよく確かめ、メールの添付ファイルや本文中のURLを安易に開かないようにしてください。

マルウェアスパムに留まらず、受信者の立場で不審なメールを見抜くためのポイントは以下のブログ記事でもまとめておりますのでご参照ください。

また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策の導入も重要です。

■トレンドマイクロの対策

トレンドマイクロ製品では、本記事で取り上げたマルウェアについて「ファイルレピュテーション(FRS)」技術で検出し実行をブロックします。「マルウェアスパム」のようなメール経由の攻撃は「E-mailレピュテーション(ERS)」技術で受信前にブロックします。不正プログラム拡散目的の不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。

個人向けセキュリティ対策製品「ウイルスバスタークラウド」では各技術により利用者を総合的に保護します。

「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などの法人向けゲートウェイ製品では、特にERS技術により危険な電子メールを着信前にブロックします。

「InterScan Web Security Virtual Appliance」、「Cloud Edge」などの法人向けゲートウェイ製品ではWRS技術により、法人のネットワーク内全体からの不正サイトへのアクセスを一括してブロックすることができます。

「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などの法人向けエンドポイント製品ではFRS、WRSの各技術により利用者を総合的に保護します。

調査協力: 原 弘明、小林 恵子(Trend Micro Research)