人気の企業やサービスからの連絡メールを偽装して受信者を騙し、不正サイトへ誘導する攻撃は継続してその手口を変化させています。トレンドマイクロでは、人気コミュニケーションアプリの運営会社からのメールを偽装し、不正サイトへの誘導から遠隔操作ツール(RAT)である「Gh0stCringe」の亜種を感染させる攻撃を国内で確認しました。この攻撃ではRATと共に不正活動の隠蔽を行うルートキットが侵入するため、被害に遭ったことに気づけない可能性が高い攻撃になっています。

図1:Gh0stCringeを感染させる不正サイトの例

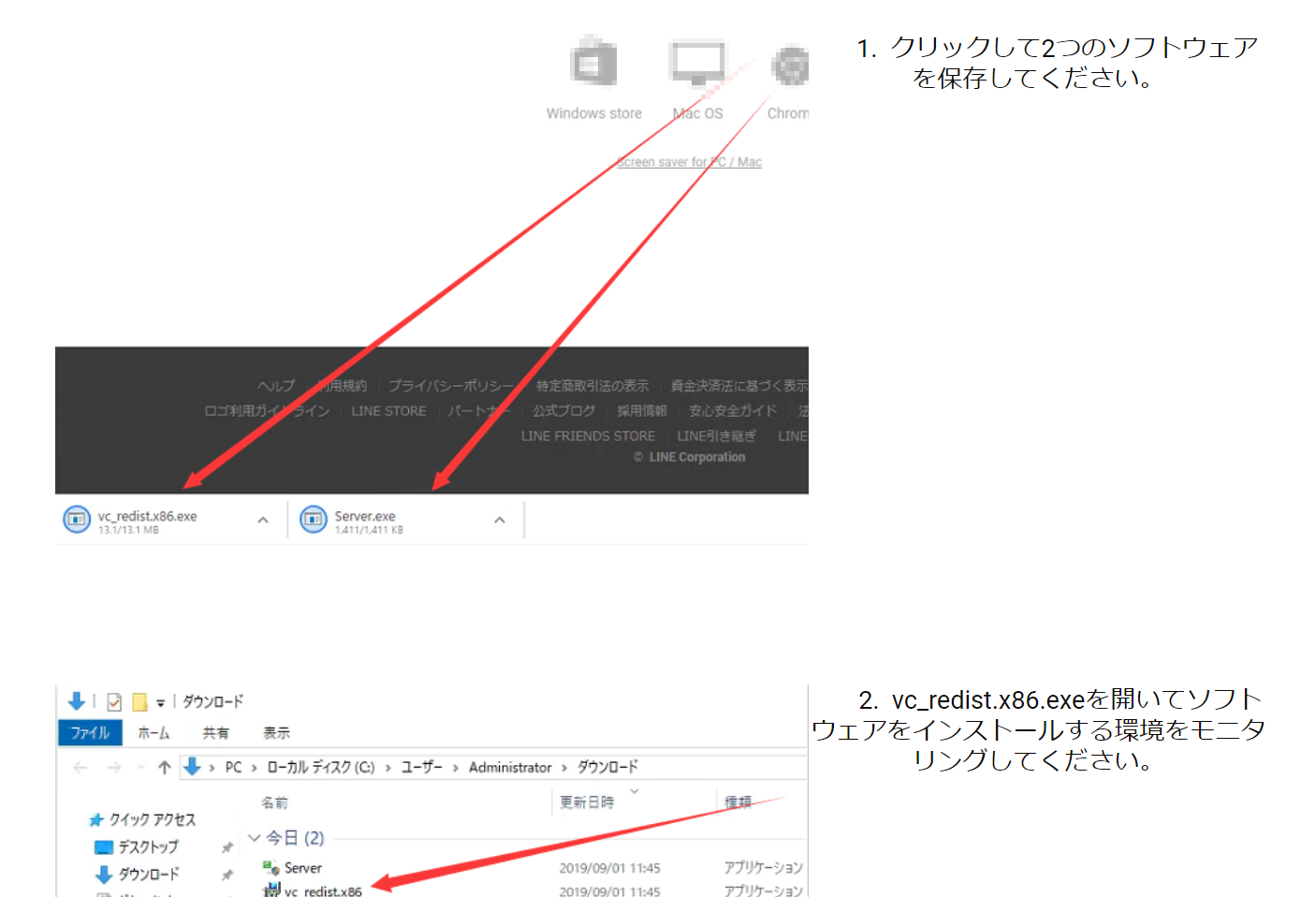

不正サイトへ誘導するメールでは「第三者による環境モニタリング」を行うためのソフトウェアをパソコンにダウンロードする、という旨で不正サイトへ誘導します。この際、表示上のURLは正規サイトですが、HTMLのハイパーリンクにより、実際には不正サイトのリンクになっています。また、メールの差出人アドレス(From)の情報は「do_not_reply@<コミュニケーションソフトの正規サイトドメイン>」となっており、正規のメールに見えるような送信者偽装が行われていました。

トレンドマイクロの次世代セキュリティ技術基盤「Smart Protection Network(SPN)」によれば、この不正サイトへの誘導メールは8月30日から9月3日までの間に2,000通以上の拡散が確認されました。誘導先の不正サイトとしては3種のドメインを確認しています。不正サイト上ではソフトウェアをインストールするための説明も書かれており、様々な方法で利用者を騙してなんとしてでもマルウェアを感染させようとするサイバー犯罪者の意図を感じます。

図2:不正サイト内にあるインストール作業説明の例

ダウンロードされる2つのファイルのうち、「vc_redist.x86.exe」は不正なものではありませんでしたが、「Server.exe」はRATである「Gh0stCringe」の亜種(「Backdoor.Win32.FARFLI.MRD」として検出対応)でした。Gh0stCringe(別名:「CirenegRAT」)は2018年末ころに確認されたRATであり、以前から存在する「GhostRAT」から派生したものと考えられています。Gh0stCringeはGhostRATと比較して実行できるコマンドが少なく、遠隔操作による内部活動の実行というよりも、侵入初期に使用される第1弾のRATや情報窃取の目的が推測されています。

今回の攻撃で観測された「Server.exe」は、Gh0stCringeのランチャーのように機能していました。まず「Server.exe」は、「Hidden」と呼ばれるオープンソースのルートキット(「Rootkit.Win64.QASSIST.A」として検出対応)を「QAssist.sys」というファイル名でサービスに登録します。その後、ペイロードであるDLL形式のGh0stCringeをメモリ上で復号し実行します。「Hidden」ルートキットの機能により、RAT関連のレジストリやファイル、ネットワーク通信が隠蔽され、侵入に気づくことがより困難になります。今回確認された検体はシステム情報の取得のほか、デスクトップの動画を記録する機能も確認されています。

今回の攻撃の最終目的は断定できませんが、国内では8月ころから情報窃取型マルウェアの感染につながるマルウェアスパムが目立ってきており、この攻撃も同様であるものと推測されます。ただし、ルートキットによる活動隠蔽というより巧妙な手法の使用も確認されており、より高度な目的を持った攻撃である可能性もあります。今回確認された不正サイトがホストされているサーバについて更なる調査を行ったところ、過去にも有名企業やサービスを偽装した詐欺やマルウェア拡散を行っていたと思われる痕跡があったため、背後には同様の攻撃を繰り返しているサイバー犯罪者の存在が推測されます。

■被害に遭わないためには

有名企業やサービスを偽装し利用者を信用させる手口はサイバー犯罪者の定番的な手口になっています。このような手口を知り、だまされないようにすることが重要です。メール内のURLをクリックしてしまった場合にも、表示されたサイトのURLに着目し正規サイトかどうかを確認する手法が有効です。また、そもそもこのような不審なメールが着信しないようブロックする技術的な対策の導入も重要です。

フィッシング詐欺に代表される一般的な不正メールにだまされないための着眼点については以下のブログ記事にまとめておりますのでご参照ください。

■トレンドマイクロの対策

本記事内で取り上げたマルウェアについて、トレンドマイクロでは「ファイルレピュテーション」、「E-Mail レピュテーション(ERS)」技術により本記事で取り上げたような不正メールの着信ブロックに対応しています。また、「Web レピュテーション(WRS)」技術により、関連する不正サイトのブロックに対応しています。

■侵入の痕跡(Indicators of Compromise、IoCs)

侵入の痕跡はこちらを参照してください。

※調査協力: Trend Micro Research(小林 恵子、原 弘明)

※本記事内の画像について、直接の危険や権利侵害に繋がりかねないと判断される部分には修正を施しています