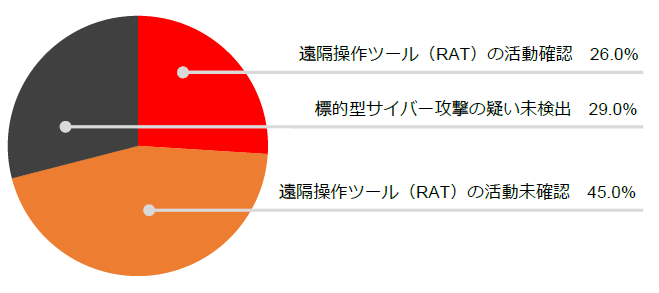

昨今の法人組織を取り巻くサイバー攻撃の脅威は深刻な状況となっており、情報漏えいなどの重大な被害につながる恐れがある標的型サイバー攻撃の手口は巧妙化を続けています。トレンドマイクロが公開した「国内標的型サイバー攻撃分析レポート 2018 年版」では、2017 年にトレンドマイクロがネットワーク監視を行った法人組織のうち、「4 組織に 1 組織」で端末を遠隔操作するためのツールである Remote Access Tool(RAT)の活動が確認され、すでに標的型サイバー攻撃に侵入されてしまっていたことが分かっています。この傾向は標的型サイバー攻撃の事例が顕著だった2015年から変動することなく継続しており、表面化していないものの標的型サイバー攻撃は国内の法人組織にとって依然深刻な脅威となっています。

図:ネットワーク監視対象組織における標的型サイバー攻撃の検出割合(2017年、n=100)

■検出困難化するRATの侵入活動

「4 組織に 1 組織」が標的型サイバー攻撃に侵入されてしまっている状況の中、標的型サイバー攻撃はこれまで以上に検出が困難になっていることが分かっています。トレンドマイクロの調査では、RAT の侵入時活動において、正規プロセスへの「寄生」、高度なファイルレス活動、Windows 標準機能を利用したスクリプト実行による活動の隠蔽が確認されました。こうした手口が、ランサムウェアなど他のサイバー攻撃にも取り入れられることで、法人組織を狙う様々なサイバー攻撃においても、同様に攻撃の検出がこれまで以上に難しくなっていくことが推測されます。

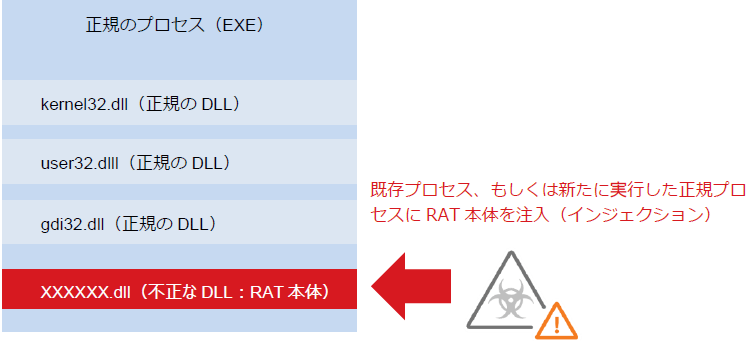

●正規プロセスへの「寄生」

RAT の侵入活動において、実行中の正規プロセスに対して不正コードを含んだ DLL イメージを注入し、関数の呼び出しを横取りして不正コードを実行させる「DLL インジェクション」や、プログラム起動時に同一フォルダ内の DLL を優先的に読み込む仕様を利用し、不正プログラムを起動させる「DLL プリロード」が用いられていることが確認されています。この手法によって、RAT が動いている端末では、表面上は正規プロセスのみが実行されている状態となるため、端末の異常を見逃す危険性が高くなります。

●高度なファイルレス活動

RAT 本体を実行可能な状態でファイルとして端末内に保存せずに RAT の活動を継続させる手法を「ファイルレス活動」と呼びます。具体的には、暗号化した RAT 本体のコードを直接メモリ上に展開したり、暗号化されたRAT本体をレジストリに保存する手法が確認されています。こうした手法を用いたRAT活動は、ファイル単体のチェックのみを行うセキュリティ対策で検出することが難しく、RAT の侵入に気付けない恐れがあります。

●Windows 標準機能を利用したスクリプト実行

標的型サイバー攻撃では、RAT 本体のダウンロードや暗号化された RAT 本体の復号など、RAT の活動を補佐する役目として PowerShell や JScript/VBScript などのスクリプトを利用する手法が常套化しています。サイバー犯罪者は、こうしたスクリプトを Windows 標準機能を利用して実行します。表面上は正規プロセスのみが実行されている状態となるため、セキュリティ対策製品での検知が難しくなります。

■隠蔽された RAT 活動の検出強化

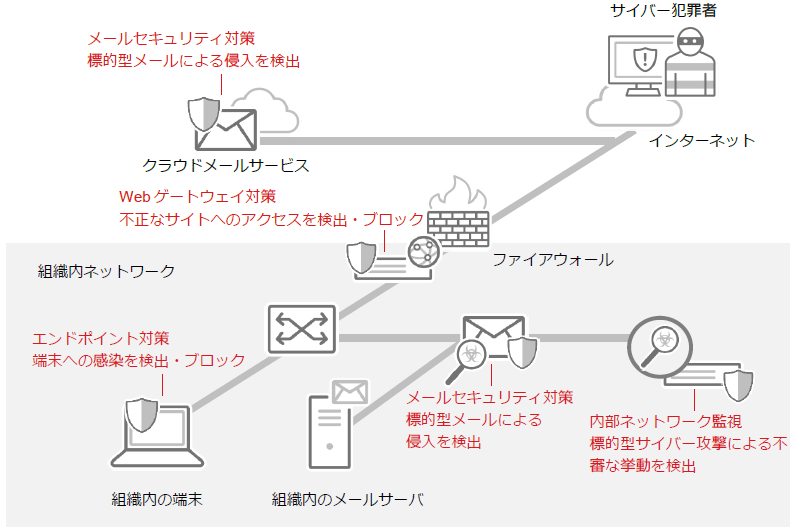

巧妙化する標的型サイバー攻撃に対しては、一つの対策に頼るのではなく、多層で保護していく多層防御と呼ばれるアプローチが重要です。この多層は、エンドポイント、ネットワーク、サーバなどのセキュリティ対策製品の導入ポイントを複数にすることでの多層防御とともに、それぞれの対策製品の中で複数のセキュリティ技術を駆使して保護する多層防御の二つを意味しています。

図:標的型サイバー攻撃の主な対策ポイント

標的型サイバー攻撃は、一般的に標的型メールが法人組織に送信され、受信者が不正な添付ファイルや本文中のリンクをクリックし、端末が RAT に感染することから始まります。そのため、標的型メールの着弾を防ぐメールセキュリティ対策が求められ、万が一受信者がメール本文の不正なリンク、不正な添付ファイルをクリックした場合を想定し、外部の不正サイトへのアクセスを検出・ブロックするような Web ゲートウェイ対策も必要です

さらに、そうしたゲートウェイ対策をすり抜け、RAT などの不正プログラムが組織内の端末内で実行された場合に備え、端末側での RAT 検出を目的としたエンドポイントのセキュリティ強化が重要なポイントとなってきます。法人組織においては、以下レポート「検出が困難になる標的型サイバー攻撃に必要な防御アプローチとは?」を参考に自組織のセキュリティ対策強化のアプローチを見直すとともに、隠蔽されたRAT活動を検出するため、エンドポイント対策の強化を検討することをお勧めします。