2020年6月、人工知能を研究する非営利団体「OpenAI」は、自然言語処理モデル「Generative Pre-trained Transformer」の第3バージョン(GPT-3)をリリースしました。この自然言語処理モデルは、人が書いたかのように思えるほど優れた文章を生成する能力を持つことから、世の中の技術業界を大いに驚かせました。また、GPT-3は、自然言語だけでなくコンピュータ言語を学習することも可能です。そのため、OpenAIは最近、プログラミング言語に特化した「Codex」もリリースしました。Codexは、プログラマのコーディング作業を支援することを意図したものですが、場合によっては、プログラマに取って代わる存在になると考えられます。この新しいシステムは、汎用言語モデルであるため、自然言語のコメント文も入力として受け取ることが可能であり、ユーザが選択したプログラミング言語に対応するプログラミングコードを「補完」します。

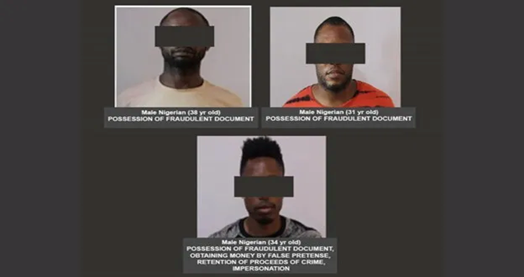

続きを読むナイジェリアの経済金融犯罪委員会(EFCC、Economic and Financial Crimes Commission)は、インターポールのサイバー犯罪対策活動「Operation Killer Bee」の一環としてのおとり捜査により、日本を含む世界的な詐欺キャンペーンに関与していたナイジェリア出身の容疑者3名を逮捕しました。この捜査活動は、攻撃グループと彼らの手口に関する情報を提供したトレンドマイクロの協力のもと、インターポールと各国支局、東南アジア各国の法執行機関によって主導されました。

画像提供:インターポール

ボット型マルウェア「EMOTET」はサイバーセキュリティ業界でその名を馳せています。EMOTETを背後で操るオペレータが、スパムメールを使ってシステムを侵害した後、それらのシステムへのアクセス権を販売することに成功した為です。これはマルウェアをサービスとして提供する悪名高い手口「Malware as a Service(MaaS)」の一環として、MaaS利用者の不正ペイロードをEMOTETに配信させることで実施されました。バンキングマルウェア「Trickbot」や、ランサムウェア「Ryuk」/「Conti」などの悪名高い脅威の背後にいるオペレータは、自身の攻撃活動にEMOTETを用いた攻撃者グループの1つです。

続きを読む【追記情報:2022年6月15日(木)】Microsoftによる修正パッチ公開に伴い、「■被害に遭わないためには&トレンドマイクロの対策」にその旨を追記しました。

【追記情報:2022年6月2日(木)】トレンドマイクロ製品による保護及び調査:Trend Micro Cloud One – Network SecurityおよびTippingPointの検出情報を追加しました。

米国時間2022年5月30日、マイクロソフトはMicrosoft Support Diagnostic Tool (MSDT)に関する脆弱性(CVE-2022-30190)を公表しました。この脆弱性は、WordなどOffice文書ファイルにおけるリモートテンプレート機能が悪用されることで、MSDT経由で任意のコードの実行が可能となるものであり、既に「Follina」という通称も命名されています。この脆弱性を悪用することにより攻撃者は、ユーザ権限で不正なプログラムのインストールや、データの閲覧/削除/変更、アカウント新規作成などを行える可能性があります。

続きを読むランサムウェアを背後で操る新たな犯罪組織「Black Basta」は、企業や組織に対する大規模なデータ侵害を短期間で引き起こしたことから、ここ数週間でその悪名を轟かせることとなりました。

2022年4月20日、「Black Basta」を名乗る人物が、『企業ネットワークへのアクセス権や認証情報を入手して収益化するための策があり、協力者には利益の一部を分配する』といった宣言を「XSS.IS」や「EXPLOIT.IN」などのアンダーグラウンドフォーラム上に投稿しました。さらにこの投稿内容には、米国、カナダ、英国、オーストラリア、ニュージーランド(すべて英語圏の国)に拠点を置く企業や組織を標的としている旨も明記されていました。セキュリティベンダ「Minerva Labs社」は、攻撃者が、流出したデータを提供している一部のダークウェブから認証情報を入手していることを報告しました。

続きを読む現在、国内で最も大きな脅威となっているマルウェアとして「EMOTET」が挙げられます。本ブログでもこれまで、EMOTETに関する様々な注意喚起と解析記事を取り上げてまいりました。EMOTETの主な拡散経路はマルウェアスパム、つまりメール経由です。EMOTETの攻撃メールのほとんどで、不正マクロを含むOffice文書ファイルを添付ファイルなどの形式で開かせる手口が使われてきました。これに加えこの4月末からは、Windowsのショートカットリンク(.lnk)ファイルを悪用する新たな手口も確認しています。本記事ではこのEMOTETの、不正マクロを含むOffice文書ファイル、ショートカットリンクファイルの双方の手口に対して弊社トレンドマイクロの検出技術がどのように有効であるのかを検証いたしました。検証にあたっては、当社のサポートケースでご提供いただいた検体やインターネット上から入手可能なサンプルを使用しました。またトレンドマイクロの検出技術としては、クロスレイヤの検知と対応(XDR)機能を搭載する脅威防御のプラットフォーム「Trend Micro Vision One™」を用いました。検証のシナリオとしては、添付ファイルに対し従来型検出技術(パターンマッチング)が未対応のタイミングでEMOTETのマルウェアスパムが着信し、利用者が添付ファイルを開いてしまった場合を想定します。

続きを読む2021年に出現したランサムウェアファミリの中でも特に注目に値する「Hive」は、わずか4ヶ月間で300社以上の法人組織を侵害したと報告されており、同年下半期に波紋を広げました。これによりHiveの背後にいる攻撃者グループは、数百万米ドル(数億円)の利益を得た可能性があります。トレンドマイクロはその後、2022年3月にほとんど未知のランサムウェア「Nokoyawa」の攻撃手法が、Hiveと多くの共通点を持つことを発見しました。この2つのファミリは、使用するツールから様々な段階での実行順序に至るまで、攻撃チェーンにおける明らかな類似点を共有しています。現在Nokoyawaは南米の、主にアルゼンチンに拠点を置く組織を標的にしていると考えられます。

続きを読む米国時間2021年12月9日にJava向けのログ出力ライブラリ「Apache Log4j」に潜在するリモートコード実行(RCE)の脆弱性情報が公開されました。以来、数多くの記事で取り上げられたことは、「Log4Shell」と名付けられたこの脆弱性の影響力の大きさを物語っています。Log4jは、コード変更なく簡単にログを提供することから、多くのプログラムに用いられています。これは、攻撃対象領域が広範囲に及ぶことを意味すると同時に、Amazon社、Apple社、Cloudflare社、Google社、Tencent社、Twitter社など、Log4jを用いる多くの有名企業が脆弱性を有する標的組織として狙われる可能性があることを示唆しています。また、Log4jを用いる組み込み機器にまで影響が及ぶため、攻撃対象領域がさらに拡大しています。本ブログ記事では、車載デバイスや車両プロパティの中でもコネクテッドカーに影響するものとして、特に電気自動車用充電器、車載インフォテインメント(IVI)システム、自動車用デジタルキーの3つに焦点を当てます。

続きを読む