トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、2月18日以降、Excel 4.0マクロ(XLM)を使用したメール経由のマルウェア拡散を確認しています。これは古いマクロ形式を使用することでセキュリティ対策製品からの検出回避を狙う手法であり、日本の利用者への攻撃としては初めて確認したものです。

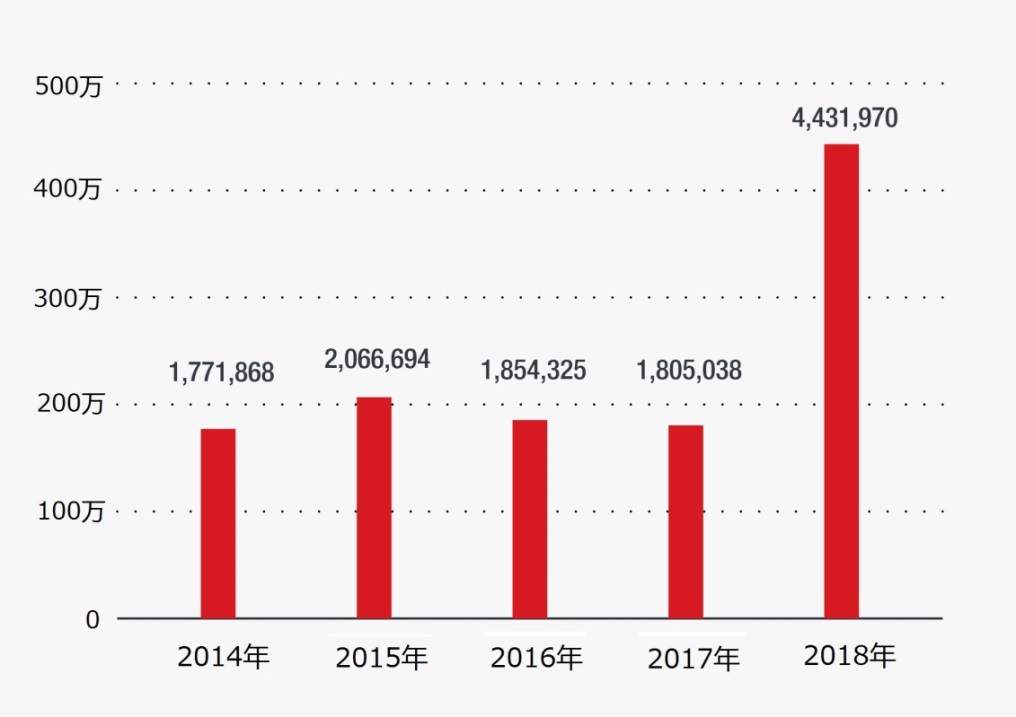

続きを読むトレンドマイクロでは2018年の1年間における国内外での脅威動向について分析を行いました。2018年を通じ、全世界的に「フィッシング詐欺」の攻撃が過去最大規模の急増を見せました。これはシステムの利用者である「人の弱点」を狙い、人の誤解や思い込みを利用した「騙しの手口」を積極的に使用してきているサイバー犯罪者の傾向を端的に示す例と言えます。

図:フィッシングサイトに誘導された国内利用者数の推移

トレンドマイクロは、2019年1月下旬から2月上旬にかけて、ハッキングツール「RADMIN」をインストールし、Windowsディレクトリにランダムに命名されたファイルを作成する攻撃の増加を確認しました。また、RADMINに感染した端末のいくつかではマルウェア「MIMIKATZ」も検出されました。当初はこれら2つのマルウェアには関連が無いように思われましたが、解析の結果、最終的に仮想通貨「Monero」を発掘するマルウェアの亜種を送り込む一連の攻撃であることが判明しました。MIMIKATZは、WindowsのSMB Serverの脆弱性を利用して拡散するために、開放された445番ポートをスキャンします。Microsoftは、2017年3月に問題の脆弱性に対する修正プログラム「MS17-010」を公開しています。

続きを読む1月11日の記事でもお伝えしている通り、2019年に入ってから日本向けにランサムウェアをばらまくマルウェアスパムの攻撃が発生、継続しています。当初は件名と本文は「:-)」などの「顔文字」のみとなっていましたが、件名はほどなく「I Love You」、「My love letter for you」などの英文に変化しました。そのため一般には「Love Youランサムスパム」などとも呼ばれているようです。その後1月末ごろからは「Kyary Pamyu Pamyu ;)」、「Sheena Ringo ;)」などのように日本の女性芸能人の名前を入れた件名も確認されており、日本を攻撃対象に定めて様々な手口を試しているように思えます。ただしいずれの件名にせよ、添付ファイルを開くと最終的にランサムウェア、不正コインマイナー、そしてスパムメール送信に使用されるスパムボットに複合感染する危険なものとなっています。トレンドマイクロではこの危険なマルウェアスパムの調査を進め、その送信を司っているスパムボット「Phorpiex(フォルピエックス)」の存在を確認しました。そして更なる調査の結果「Phorpiex」は、一般的にスパムメール送信を主な活動とするスパムボットの枠を外れ、それ自体が遠隔からランサムウェアなどのマルウェアを感染させる凶悪な攻撃などを行う危険なものであることがわかりました。

続きを読むトレンドマイクロは、2019年1月、「pwgrab」モジュールの追加によりリモートデスクトップアプリの認証情報を窃取する機能を備えた「Trickbot」の新しい亜種(「TrojanSpy.Win32.TRICKBOT.AZ」および「Trojan.Win32.MERETAM.AD」として検出)を確認しました。対象となるリモートデスクトップアプリは、「Virtual Network Computing(VNC)」、「PuTTY」、「Remote Desktop Protocol(RDP)」です。

Trickbotは元はシンプルなバンキングトロジャンでしたが、モジュールの追加により新しい機能を追加することで変化を続けてきたマルウェアです。最近では、2018年11月に、さまざまなアプリケーションやブラウザからパスワードを窃取する亜種が確認されています。

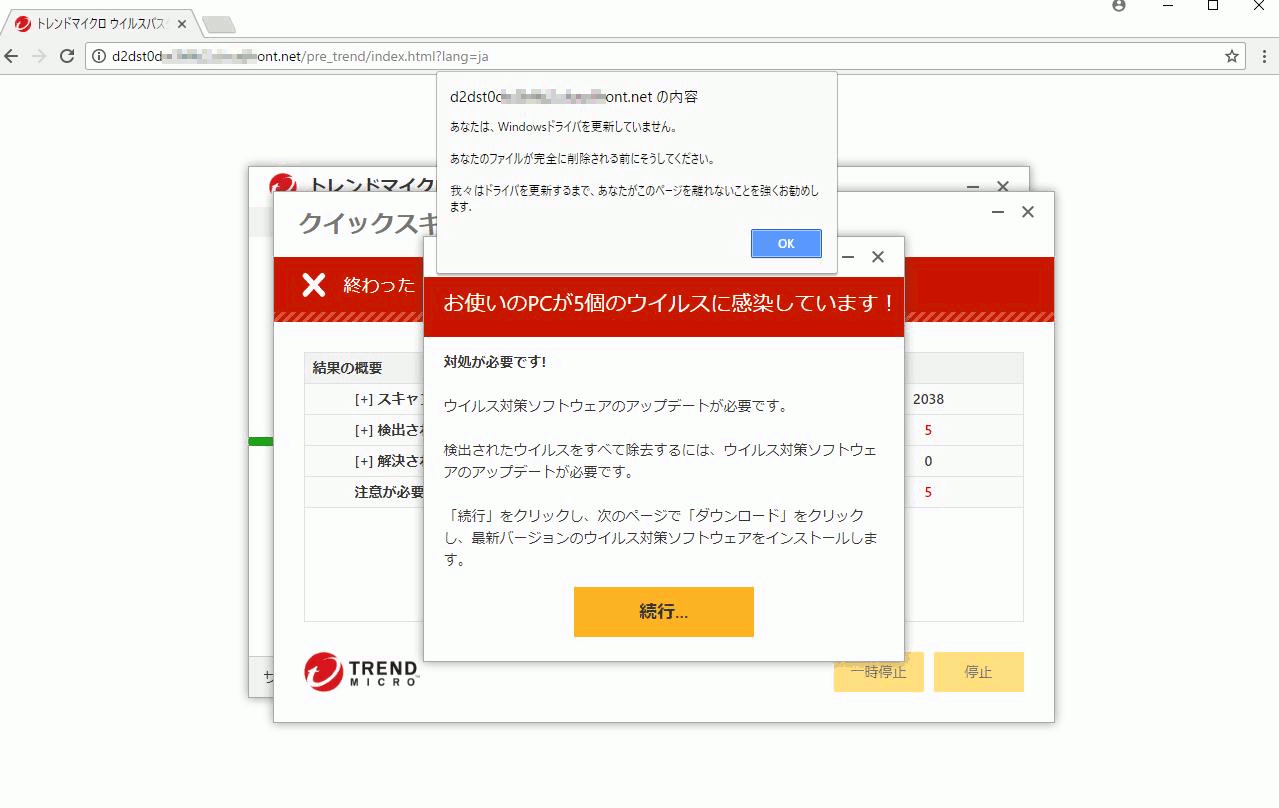

続きを読む1月30日の本ブログ記事でも取り上げた「偽警告」ですが、その後も継続が確認されています。このように何度も繰り返されている常套手段的な攻撃は、継続の過程で様々な変化を伴うことがあります。その変化の一つとして、今回は正規セキュリティソフトを偽装する手法、特に弊社トレンドマイクロ製品の検出を偽装するものも確認されました。トレンドマイクロ製品では利用者の操作無くWeb上で自動的にウイルス検索を行うような機能はありませんのでご注意ください。

図:トレンドマイクロ製品を詐称する偽警告の表示例

トレンドマイクロは、通常のアプリに偽装してユーザの情報を窃取するAndroid端末向け不正アプリ「MobSTSPY」(「ANDROIDOS_MOBSTSPY」ファミリとして検出)をGoogle Playで確認しました。MobSTSPYは、端末の情報を窃取するだけでなく、FacebookやGoogleのログイン画面に偽装したフィッシングページをを利用してユーザの認証情報を窃取します。

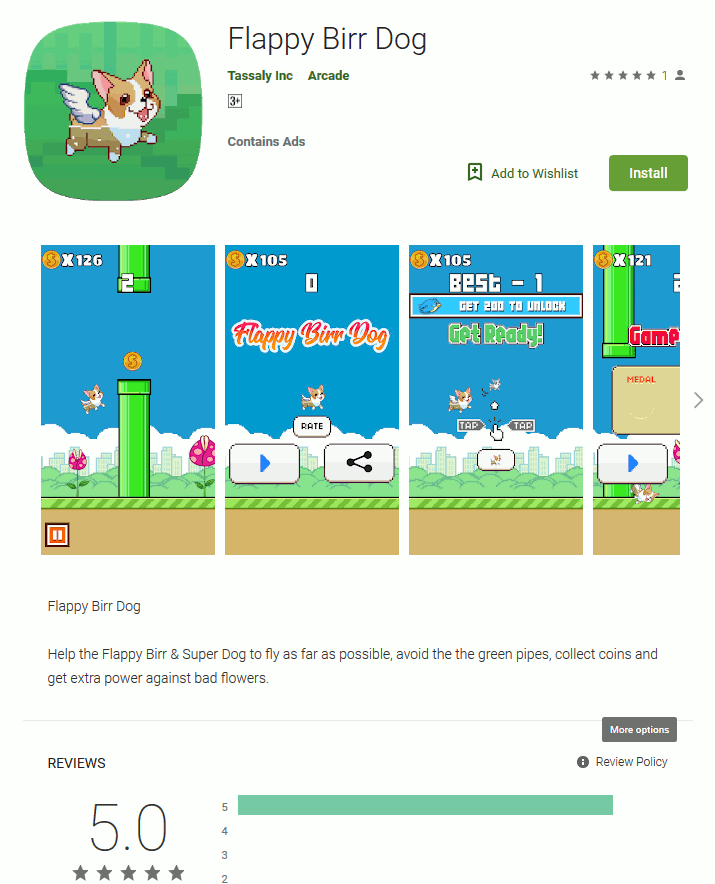

MobSTSPYファミリとして確認された6つの不正アプリ、「Flappy Birr Dog」「FlashLight」、「HZPermis Pro Arabe」、「Win7imulator」、「Win7Launcher」、「Flappy Bird」のうち、5つは2018年2月以降Google Playで停止されており、本記事執筆時点(2019年1月3日)ではすべてが削除されています。「Win7imulator」は世界中のユーザによってすでに10万回以上ダウンロードされていました。

図1:ゲームアプリに偽装した不正アプリ「Flappy Birr Dog」