トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、新年を迎えると共にメール経由でマルウェアを拡散させる新たな攻撃の発生を確認しました。この攻撃では、件名とメール本文が「:)」、「:D」などのいわゆる「顔文字」のみとなっている特徴的なメールが拡散されていますが、この「顔文字」メールを開いてしまうとどのような実害に繋がるものであったのかを解説します。

図:1月3日時点で確認された「顔文字」マルウェアスパムの例

■マルウェアを拡散させる「顔文字」メール

上図は1月3日に確認されたマルウェアスパムの実例です。この例では「;-) 」と「: )」という顔文字が使用されています。トレンドマイクロが確認した範囲では、以下の6種の顔文字がメール件名に使用されていました。

| :D |

| :-) |

| ;) |

| :-D |

| :) |

| ;-) |

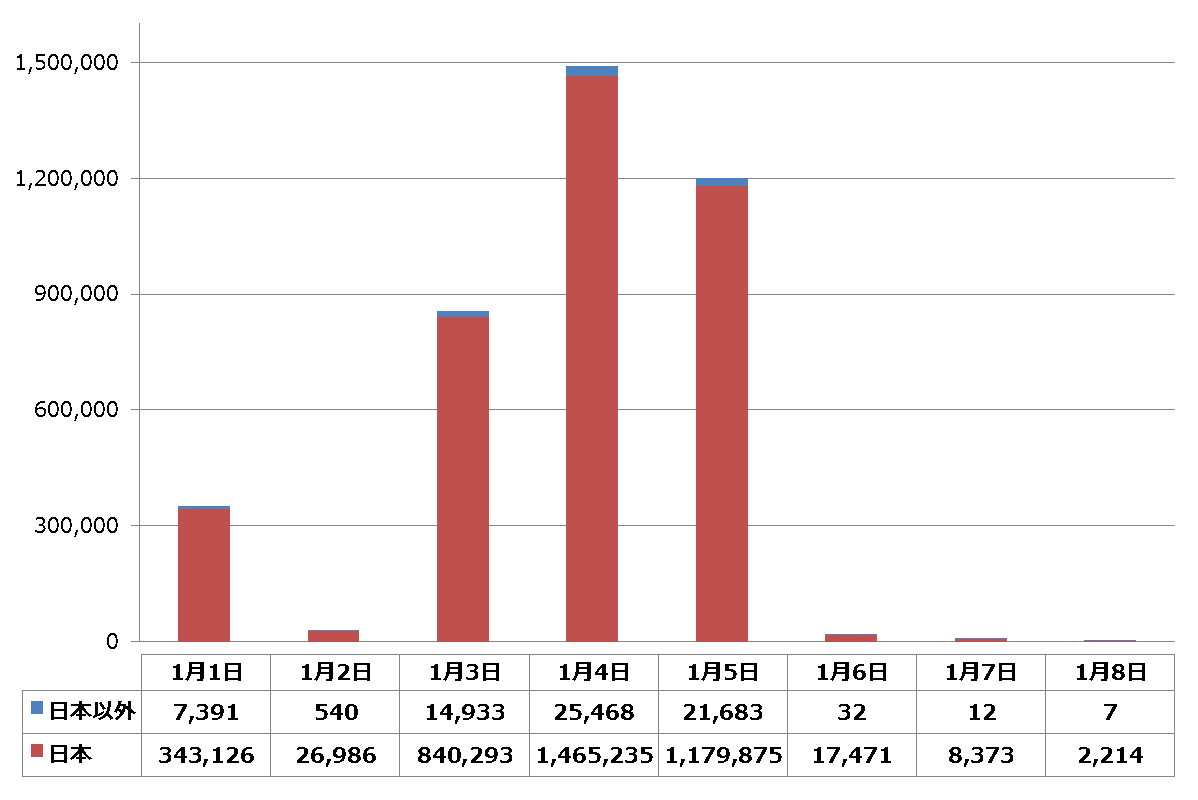

トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」の統計では、これらの件名を持つマルウェアスパムは元旦1月1日から確認されており、1月8日までに全世界で400万通近くが拡散していたことを確認しました。その中でも日本だけで98%にあたる388万通を占めており、日本を中心とした攻撃であるように思えます。

図:今回確認された「顔文字」マルウェアスパムの全世界における件数推移

ただし、サイバー犯罪者側は既に手口の変化を見せてきており、以下のような英語件名のマルウェアスパムも確認されています。

| Always thinking about you |

| Felt in love with you! |

| I love you |

| Just for you! |

| My letter just for you |

| My love letter for you |

| Please read and reply |

| This is my love letter to you |

| Wrote my thoughts down about you |

| Wrote the fantasy about us down |

| Wrote this letter for you |

| You are my love! |

これらの英語件名のマルウェアスパムは日本時間の1月7日から全世界で確認されはじめ、1月8日までで7万通以上の拡散を確認しています。件名が英文に変わってもこのマルウェアスパムの送信先としては日本が全体の約8割を占めており、日本の利用者を中心的に狙っている攻撃であることは間違いないようです。

■添付ファイルを開くとランサムウェアとコインマイナーが侵入

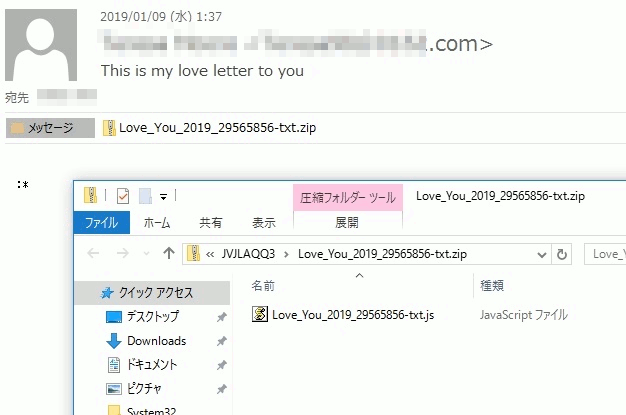

このマルウェアスパムの添付ファイルとしては、当初から「IMG<数字列>_2018-JPG.zip」というファイル名の圧縮ファイルが確認されており、1月7日に英語件名のものが登場して以降は「Love_You_<数字列>-2019-txt.zip」というファイル名の圧縮ファイルも確認されています。圧縮ファイル内には圧縮ファイルと同名のスクリプト(.js)ファイル(トレンドマイクロでは「POWLOAD」、「NEMUCOD」などの名称で検出)が入っています。

図:1月9日時点で確認されたマルウェアスパムの例

添付圧縮ファイル内に同名の.jsファイルが入っている

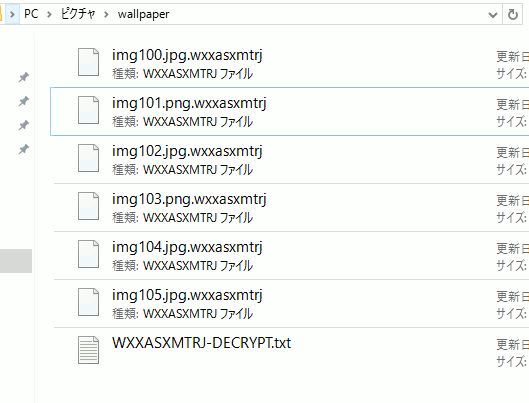

受信者がこのスクリプトファイルを開いてしまうと、最終的にランサムウェアである「GandCrab」と不正コインマイナー(トレンドマイクロでは「MALXMR」などの名称で検出)が侵入します。このランサムウェアは文書や画像などのデータファイルを暗号化し、身代金要求メッセージのテキスト文書を表示します。

図:ランサムウェア「GandCrab」が画像ファイルを暗号化したフォルダの例

暗号化したファイルにランダム文字列の拡張子(この例では「.wxxasxmtrj」)を追加

同時に身代金要求文(ランサムノート)ファイルも作成

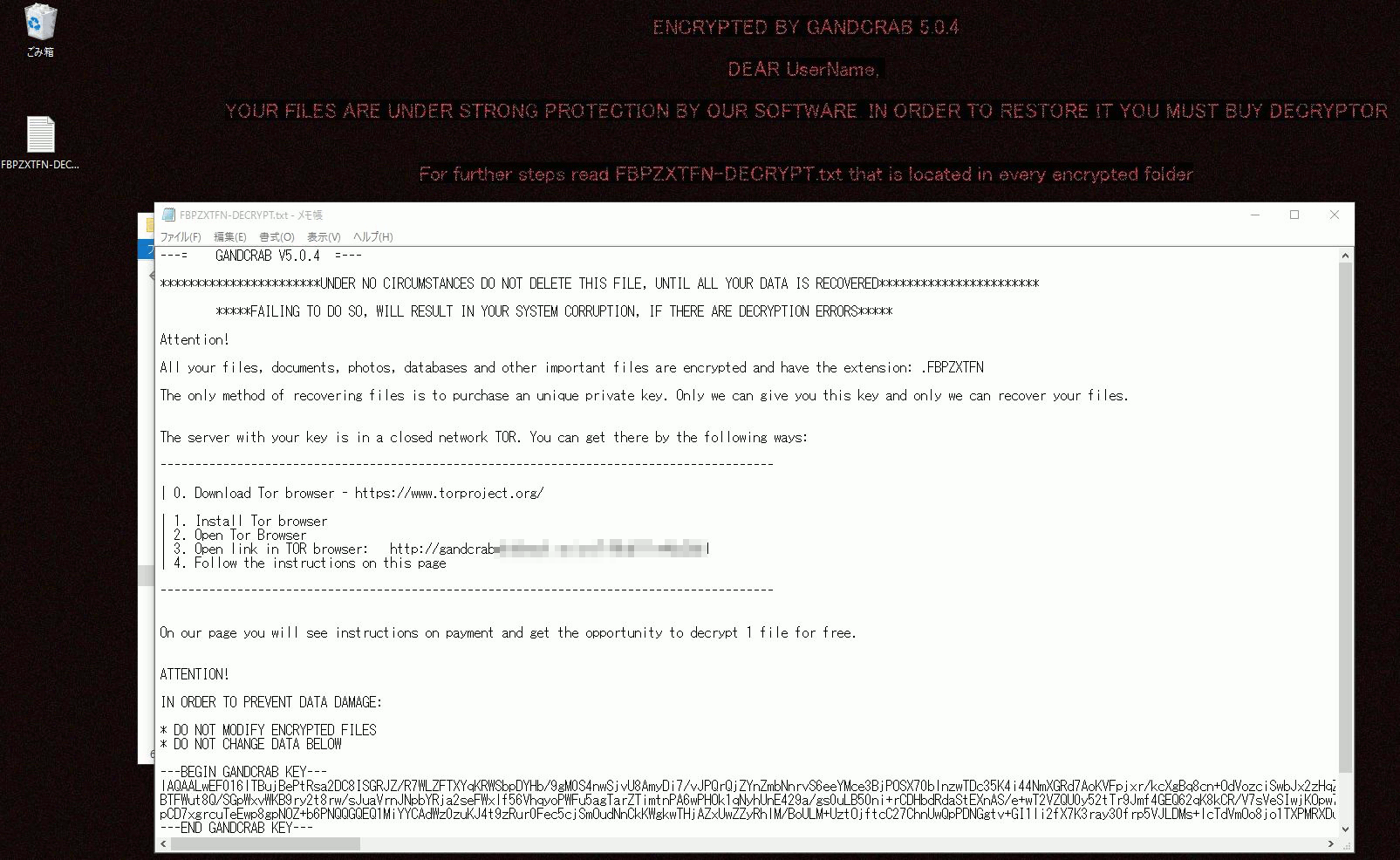

図:ランサムウェア「GandCrab」による身代金要求文表示例

壁紙を変更した上でランサムノートをメモ帳で開き表示

ただしマルウェアスパムが日本を中心に送信されていることに反し、身代金要求文は現在のところ英語のみが確認されており、サイバー犯罪者の意図を計りかねる部分もあります。また、身代金要求文内では1ファイルのみを無料で復号するとされていますが、実際に復号が可能であったことを確認しています。

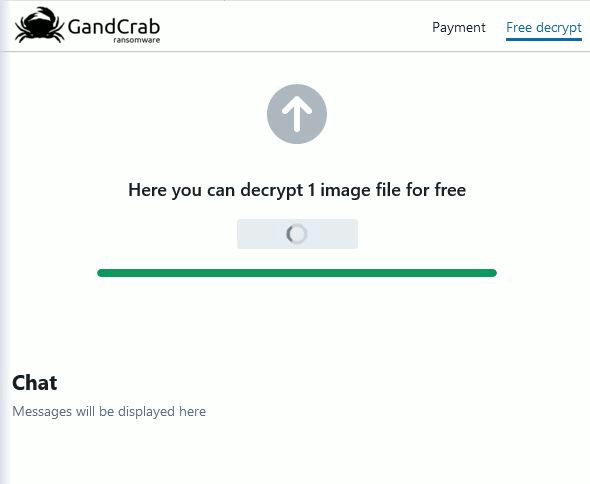

図:Torネットワーク内に設置された「GandCrab」の身代金支払いサイト上の表示例

1ファイルのみ無料で復号可能

「GandCrab」は2018年から脆弱性攻撃サイト(EKサイト)によるWeb経由での拡散が確認されていましたが、日本で今回のような大規模なメール経由の拡散が確認されたのは初めてと言えます。2018年を通じて国内におけるメール経由によるマルウェアの拡散はオンライン銀行詐欺ツール(バンキングトロジャン)が中心になっていました。2019年を迎えてすぐに発生した今回のメール経由によるランサムウェアの拡散はサイバー犯罪者側が新たな動きを見せてきたものとして注視していく必要があります。

■被害に遭わないためには

不特定多数にばらまかれるメールによる攻撃手口に関しては、利用者としてその手口を知り騙されないようにすることも対策の1つとなります。受信したメールの送信者や内容の正当性をよく確かめ、メールの添付ファイルや本文中のURLを安易に開かないようにしてください。

マルウェアスパムに留まらず、受信者の立場で不審なメールを見抜くためのポイントは以下のブログ記事でもまとめておりますのでご参照ください。

また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策の導入も重要です。

■トレンドマイクロの対策

トレンドマイクロ製品では、本記事で取り上げたマルウェアについて「ファイルレピュテーション(FRS)」技術で検出し実行をブロックします。「マルウェアスパム」のようなメール経由の攻撃は「E-mailレピュテーション(ERS)」技術で受信前にブロックします。不正プログラム拡散目的の不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。

個人向けセキュリティ対策製品「ウイルスバスタークラウド」では各技術により利用者を総合的に保護します。

「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などの法人向けゲートウェイ製品では、特にERS技術により危険な電子メールを着信前にブロックします。

「InterScan Web Security Virtual Appliance」、「Cloud Edge」などの法人向けゲートウェイ製品ではWRS技術により、法人のネットワーク内全体からの不正サイトへのアクセスを一括してブロックすることができます。

「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などの法人向けエンドポイント製品ではFRS、WRSの各技術により利用者を総合的に保護します。

※調査協力:秋保陽介(日本リージョナルトレンドラボ)