トレンドマイクロは、2019年1月下旬から2月上旬にかけて、ハッキングツール「RADMIN」をインストールし、Windowsディレクトリにランダムに命名されたファイルを作成する攻撃の増加を確認しました。また、RADMINに感染した端末のいくつかではマルウェア「MIMIKATZ」も検出されました。当初はこれら2つのマルウェアには関連が無いように思われましたが、解析の結果、最終的に仮想通貨「Monero」を発掘するマルウェアの亜種を送り込む一連の攻撃であることが判明しました。MIMIKATZは、WindowsのSMB Serverの脆弱性を利用して拡散するために、開放された445番ポートをスキャンします。Microsoftは、2017年3月に問題の脆弱性に対する修正プログラム「MS17-010」を公開しています。

MIMIKATZは、以前にもユーザのアカウントおよび認証情報を収集し仮想通貨を不正発掘するために利用されていたことが確認されています。一方RADMINは、管理者権限を取得しその他のマルウェアを送り込むために利用されます。ランダムに命名されたファイルや正規Windows関数を装った関数は検出されないままとなる恐れがあり、この2つのマルウェアの組み合わせは、企業の情報資産をデータ窃取から保護する上で懸念となっています。仮想通貨発掘ツール(コインマイナー)はRADMINを介した遠隔からのコマンドによってダウンロードされます。利用されたRADMINは古いバージョンでしたが、このペイロードはモジュール型の構造を取っており、その他のマルウェアにも利用される可能性があります。

■技術的な解析

感染の流れ

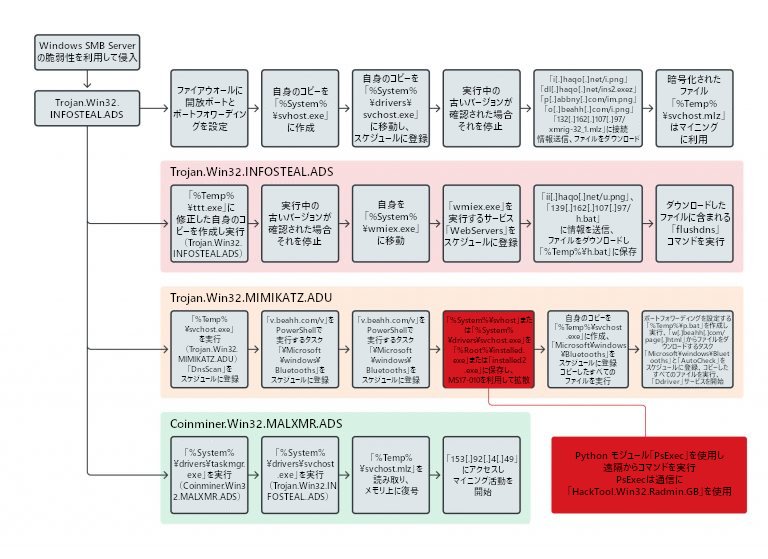

図1:感染の流れ

「RADMIN」と「MIMIKATZ」を利用して最終的に仮想通貨「Monero」を発掘

侵入

「Trojan.Win32.INFOSTEAL.ADS」は、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによってPCに侵入します。侵入後、感染プロセスが最新であることを確実にするために、古いバージョンの自身、ファイル、およびプロセスを削除して再インストールします。

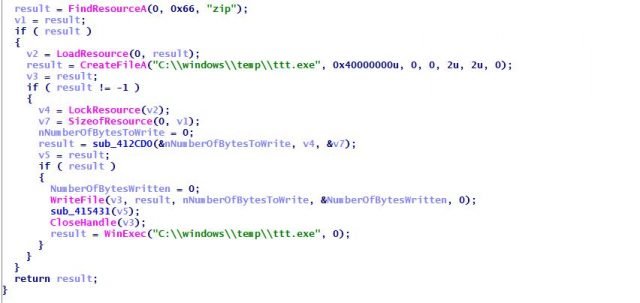

図2:リソースから作成したファイル(「Trojan.Win32.INFOSTEAL.ADS」)を

「C:\windows\temp\ttt.exe」として保存し実行

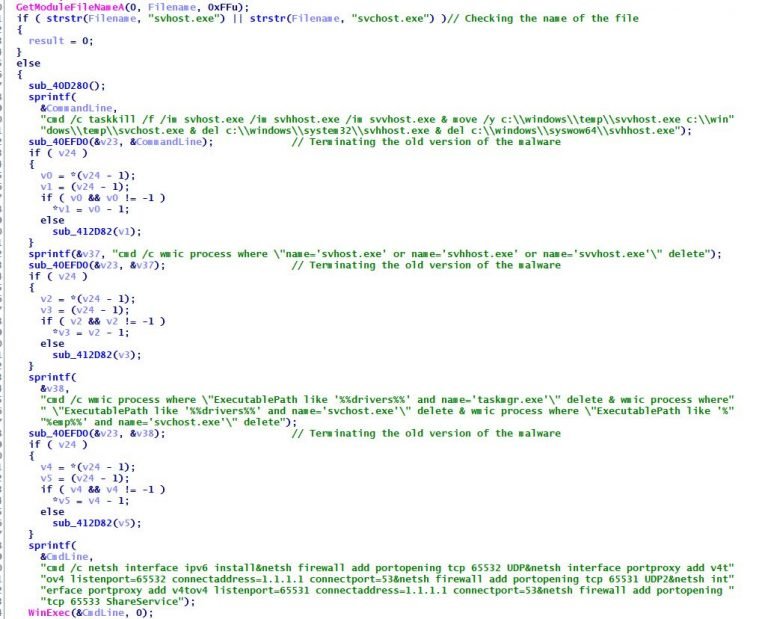

図3:名前が「svhost.exe」または「svchost.exe」と異なる古いバージョンを終了

ファイアウォールを有効化してポートを開放

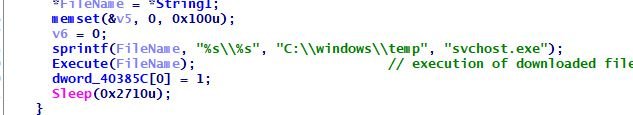

ファイルをダウンロードして実行

「Trojan.Win32.INFOSTEAL.ADS」は、複数のURLおよびIPアドレスに接続し、感染PCに関する情報を送信し、複数のファイルをダウンロードします。ダウンロードされるファイルの中には、暗号化された仮想通貨発掘マルウェアと「Trojan.Win32.MIMIKATZ.ADU」が含まれています。次に、実行ファイル「taskmgr.exe」(「Coinminer.Win32.MALXMR.ADS」として検出)を作成します。この実行ファイルがMonero発掘マルウェアを復号し実行します。

次に、変更された自身のコピーを「%System%\wmiex.exe」に作成し、これを実行するタスクをスケジュールに登録します。また、オンラインに接続してシステム情報を送信し、「flushdns」コマンドを実行するためのファイルをダウンロードします。

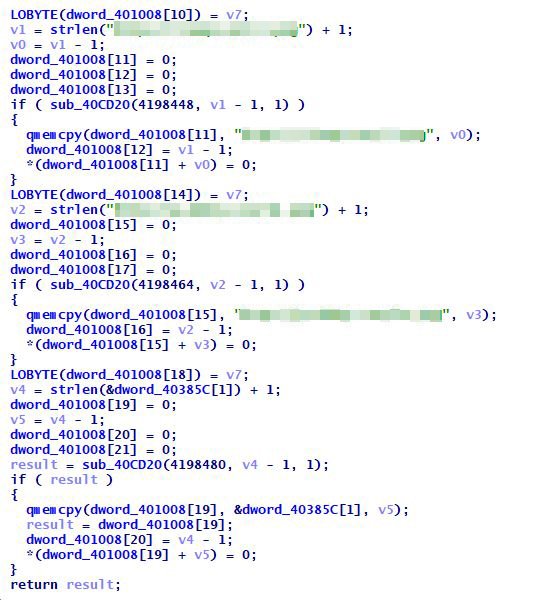

図4:URLに接続し暗号化されたファイルをダウンロード、感染PCの情報を送信

「Trojan.Win32.MIMIKATZ.ADU」はPythonコードをコンパイルした実行ファイルです。この実行ファイルは、認証情報を収集するために「Trojan.PS1.MIMIKATZ.ADS」を作成して実行し、「PsExec」モジュールを利用して遠隔からコマンドを実行します。

図5:「Trojan.Win32.MIMIKATZ.ADU」を

「C:\windows\temp\svchost.exe」に保存し実行

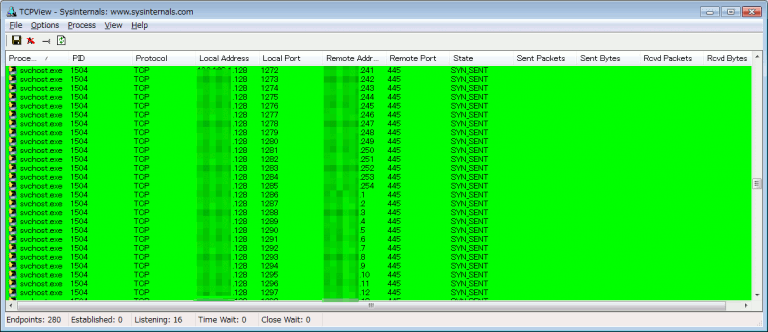

脆弱性を利用して拡散

「Trojan.Win32.MIMIKATZ.ADU」は、問題の脆弱性を利用して拡散するために、ランダムなIPアドレスを生成し、インターネットとローカルネットワークをスキャンして開放された445番ポートを検索します。

図6:開放された445番ポートをスキャン

さらに、別のPythonモジュール「impacket」を使用し、ハッキングツール(「HackTool.Win32.Radmin.GB」として検出)を作成します。このハッキングツールは、名前付きパイプ「\.\pipe\RemCom_communicaton」を作成し、遠隔からのコマンド通信を行います。上述のポートスキャンを通して脆弱なPCを発見すると、対象PCに「Trojan.Win32.INFOSTEAL.ADS」をコピーして実行し、同様の活動を繰り返します。

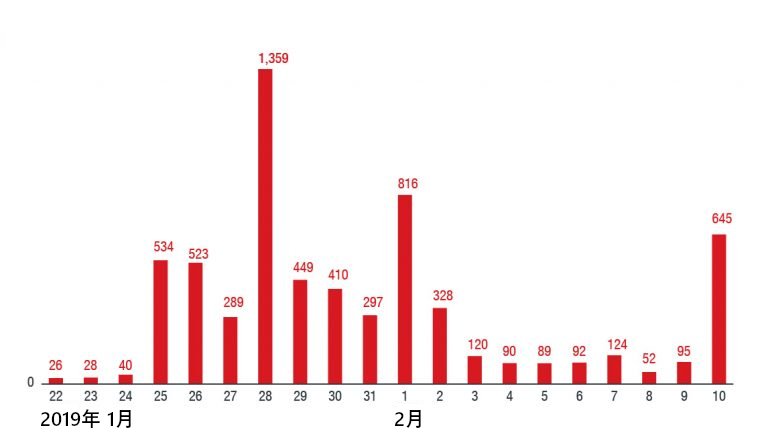

検出状況

図7:検出数の推移

本記事執筆時点(2019年2月20日)でも、本記事で解説した脅威の検出は徐々に増加していることが確認されています。もしかすると背後にいるサイバー犯罪者は、管理者権限と遠隔からのアクセス、および窃取した認証情報を利用した将来の攻撃に備えて、可能な限り多くのPCを感染させようとしているのかもしれません。トレンドマイクロは、SMBの脆弱性を利用するこの脅威の検出が続く限り監視を継続していきます。

検出の多い国は、中国、台湾、イタリア、そして香港でした。中国や台湾が意図的に狙われたかどうかは不明ですが、旧正月の連休に重なっていたことによって企業がマルウェアの活動に気付くのが遅れた可能性は考えられます。

■まとめ

今回確認された攻撃の背後にいるマルウェア作成者の技術レベルは平均的なものでした。オープンソースのモジュールや無料のハッキングツール、そして古い脆弱性の利用は、このサイバー犯罪者がまだ技術に磨きをかけている途上にあることを示しているのかもしれません。例えば、利用されたRADMINは少なくとも5年前のバージョンで、すでに複数のウイルス検索エンジンによって検出対応されているものでした。つまり、今回のマルウェアが感染に成功するためには、セキュリティ対策ソフトがインストールされていない環境で実行される必要があるということです。攻撃者は、対象PCが最小限のセキュリティ対策しか取っていないことを想定しているか、あるいはセキュリティ対策という側面をまったく考慮していないかのどちらかでしょう。

にもかかわらず、MIMIKATZとRADMINを利用し、重大な脆弱性を突くことでワームのような挙動で拡散する手法はある程度は巧妙なものだと言えます。ネットワーク内での活動において、PsExecによるコマンド実行やSMBの脆弱性を利用したマルウェア作成は、より疑いを持たれないようなイベントです。しかし、古いバージョンのRADMINの使用によってその効果は妨げられています。

■被害に遭わないためには

ユーザは、正規ベンダから更新プログラムが公開され次第、ダウンロードおよび適用することで脆弱性に対処してください。企業は、仮想通貨発掘マルウェアのような脅威が通常業務に影響を及ぼさないように、そのような脅威を検出およびブロックする多層的な防御システムを持つことが推奨されます。

トレンドマイクロの「XGen™セキュリティ」は本記事で解説した脅威をブロックします。

■侵入の痕跡(Indicators of Compromise、IoCs)

ハッシュ値と検出名

| SHA256値 | 検出名 |

| bdbfa96d17c2f06f68b3bcc84568cf445915e194f130b0dc2411805cf889b6cc | Trojan.Win32.INFOSTEAL.ADS |

| d41e371d15ef33bdbf1a2011c27e2475cd9ad492b3cb64489ac7047dbadffeb2 | Trojan.Win32.MIMIKATZ.ADU |

| d943bc6dc7614894cc1c741c6c18ac2dbd2c5069f3ab9bc9def5cc2661e54dee | Trojan.PS1.MIMIKATZ.ADS |

| 3c2fe308c0a563e06263bbacf793bbe9b2259d795fcc36b953793a7e499e7f71 | HackTool.Win32.Radmin.GB |

| 735d9699b69b3ae2d27cbf452d488e1d1adbe643c8228e7093d012bf7fcff6de | Trojan.Win32.MIMIKATZ.ADT |

| 01b842cab76c78a1d9860ade258923772fe3b08ae7a428d5f54e1bf9d9c3b205 | Coinminer.Win32.MALXMR.ADS |

URL

- dl[.]haqo[.]net/ins2.exez

- i[.]haqo[.]net/i.png

- ii[.]haqo[.]net/u.png

- o[.]beahh[.]com/i.png

- p[.]abbny[.]com/im.png

- v[.]beahh[.]com/v

- 132[.]162[.]107[.]97/xmrig-32_1.mlz

- 139[.]162[.]107[.]97/h.bat

- 153[.]92[.]4[.]49

参考記事:

- 「Monero Miner-Malware Uses RADMIN, MIMIKATZ to Infect, Propagate via Vulnerability」

By Don Ovid Ladores, Michael Jhon Ofiaza and Gilbert Sison

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)