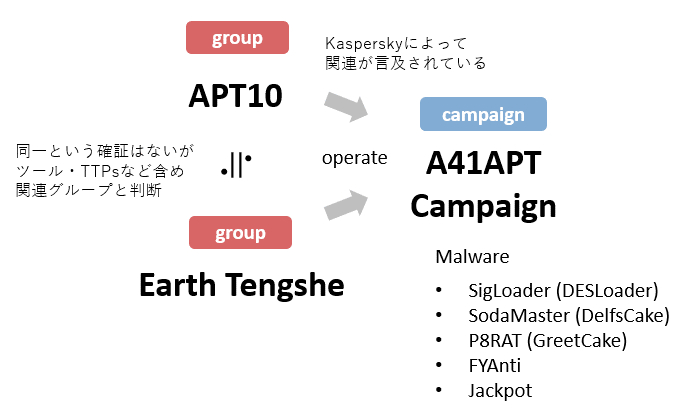

トレンドマイクロでは2020年以降に日本国内の組織を対象としたAPT・標的型攻撃を複数観測し、その攻撃者グループを「Earth Tengshe」と命名しました。この一連の攻撃は、日本を狙う標的型攻撃「A41APT」キャンペーンとして報告されている攻撃活動の一部とみられ、「SigLoader(DESLoader)」や「SodaMaster(DelfsCake)」、「P8RAT(GreetCake)」などのマルウェアが悪用されることで知られています。トレンドマイクロが2021年4月以降に確認した当該キャンペーンの攻撃では、SigLoaderから最終的に実行されるペイロードとして、以前の報告時点からバージョンアップされたSodaMasterや、新たに確認された「Jackpot」というマルウェアが用いられたことを確認しています。Earth Tengsheは現在も日本を含めた地域において、活発に攻撃を行っていると考えられます。