2015年6月の日本年金機構での情報流出事件以降、多くの組織で標的型メールを発端とした「気づけない攻撃」=標的型サイバー攻撃の被害が明らかになりました。しかし、これらの攻撃はこの 6月に突然発生したものではなく、これまでも継続的に確認されてきたものです。トレンドマイクロはこれまでも国内標的型サイバー攻撃の分析レポートで標的型サイバー攻撃の実態を明らかにしてまいりました。本連載「2015年上半期・国内標的型サイバー攻撃の分析」では、2015年上半期(1~6月)に、トレンドマイクロが行った検体解析、ネットワーク監視、インシデント対応などの事例から判明した事実を元に、標的型サイバー攻撃の傾向を紐解き、行うべき対策の考え方を説明します。前回は侵入時に使用される標的型メールの内容について傾向を分析しました。第2回の今回は、標的型メールの添付ファイルの傾向、また、最終的に侵入する遠隔操作ツール(RAT)とその通信の傾向を分析します。

■標的型メールの添付ファイルに関する分析

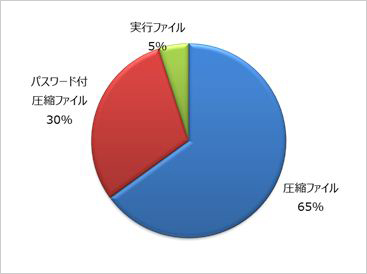

侵入時活動における最大の目的は、RAT を標的の環境で実行させ、遠隔操作を確立することです。標的型メールでは、添付ファイル、もしくは本文内の URL を受信者に開かせることから最終的に RAT を侵入させます。今回の調査サンプル 20件では、そのすべてが添付ファイルの形式で RAT、もしくは RAT をダウンロードする不正ファイルを侵入させるものでした。また、添付ファイルの形式としては全体の 95% が圧縮ファイルであり、パスワード付圧縮ファイルも全体の 30% を占めました。

図1:添付ファイルのファイル形式割合

圧縮ファイルの添付は業務上のメールのやり取りの中でも日常的に使用されており、不審に思われることはありません。また、特にパスワード付圧縮ファイルは、メール配信経路におけるセキュリティ対策製品の検索を免れることが期待出来る、攻撃者にとって有利な手段です。IPA のサイバー情報共有イニシアティブ(J-CSIP)の調査ではパスワード付圧縮ファイルの割合は約 6割とされています。

パスワード付圧縮ファイルを使用する場合、該当のメールもしくは別メールでパスワードを記載し、受信者に伝えることが常識です。しかし今回確認したサンプル内では、このパスワードを伝える方法として、受信者の上司や同僚などの関係者に関する内線や携帯などの電話番号をパスワードとして指定する手口が見られました。これは攻撃者が受信者周辺の内部情報を深く把握していることを示す、貴重な事例と言えます。

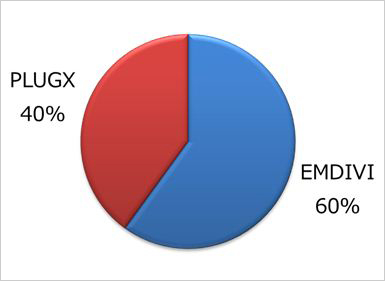

また、最終的に侵入する RAT の種類としては「EMDIVI」ファミリーが 60%、「PLUGX」ファミリーが 40% と二分されました。日本年金機構事例などで関連性が大きく報道され一般にも注目された「EMDIVI」ファミリーはやはり過半数を占めていますが、その裏で「PLUGX」ファミリーも劣らぬ割合で使用されていたことが示されています。

図2:標的型メールから最終的に侵入する RAT の分類

■侵入する RAT とその活動に関する分析

標的型メールで侵入する RAT は、外部の遠隔操作用サーバ(C&Cサーバ)に接続し、攻撃者からの遠隔操作を確立させます。この遠隔操作の際に行われる通信の傾向を把握することは、侵入した脅威の早期可視化において重要です。この傾向分析のため、トレンドマイクロで調査依頼を受けた標的型サイバー攻撃関連検体から RAT を 50サンプル抽出し、より詳細な解析を行いました。

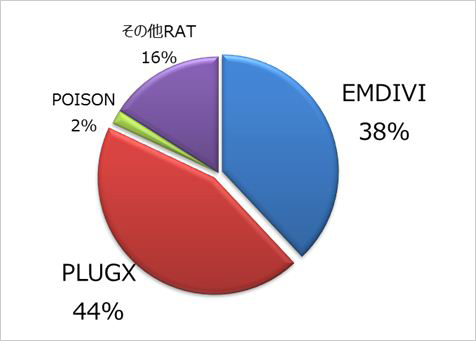

1)攻撃に使用される RAT の種類に関する分析

まず、解析検体において確認された RAT の種類としては、標的型メールの添付ファイルと同様、「EMDIVI」と「PLUGX」の 2種のファミリーで 82% を占め、ほぼ ニ分されている状況です。しかし、その内訳は標的型メールでの状況と異なり、「EMDIVI」が 38%、「PLUGX」が 44% と「PLUGX」が多くなっています。また、2012年には全体の 38%、2013年には全体の 23% とトップを占めてきた「POISON」ファミリーは、2014年の 9% に続き、全体の 2% にまで減少しており、標的型サイバー攻撃で使用される RAT としてはほぼ終息を迎えたものと言えます。

図3:標的型サイバー攻撃検体における RAT の分類

従来、標的型サイバー攻撃は、標的とする組織のネットワーク内に長期間にわたって情報収集を行う「潜伏タイプ」の攻撃が中心とされてきました。しかし、2014年以降、この「潜伏タイプ」に対し、侵入後短期間で情報窃取までを行う「速攻タイプ」と言える攻撃手法も頻繁に確認されるようになっており、トレンドマイクロでは「国内標的型サイバー攻撃分析レポート・2015年版」においてすでにその攻撃傾向を報告しています。すでに侵入を成功させていることを示す、標的組織のネットワーク内から採取された調査検体で「PLUGX」が多く確認されている事実からは、長期間にわたって潜伏している攻撃では「PLUGX」の方が使用されていることが多いものと推測されます。

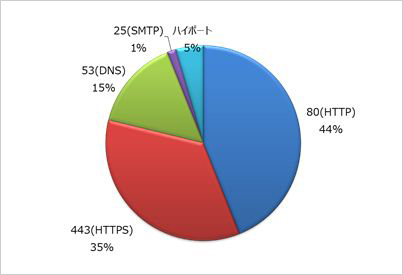

2)RAT の遠隔操作通信に関する分析

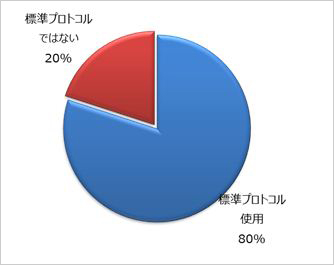

RAT が C&Cサーバと行う遠隔操作通信に関しては大きな変化は見られておらず、2014年を通じて確認された傾向を引き継いでいるものと言えます。通信に使用するポートの 95% がウエルノウンポートであり、特に Web関連(80番、443番)だけで全体の 79% を占めています。またウエルノウンポートを使用する通信で使用されるプロトコルとしては、ポート80番における HTTP通信など、ポート標準のプロトコルの使用が 80% を占めています。

図4:RAT と C&Cサーバとの通信で使用されるポートの分類(n=66)(1検体が複数のポートを使用する場合重複してカウント)

図5:ウエルノウンポート上で使用されるプロトコルの分類(n=63)(1検体が複数のポートを使用する場合重複してカウント)

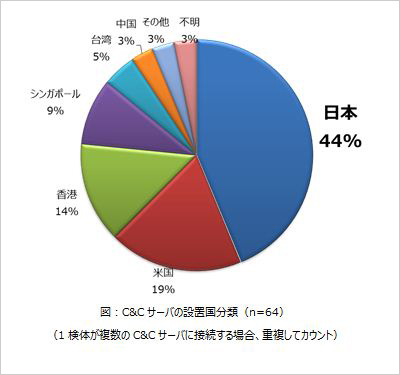

また、C&Cサーバの設置国としては 2014年同様、日本国内が 44% を占めています。これは日本国内の正規サイトを改ざんして C&Cサーバを設置する傾向が継続していることを示しています。ただし、2014年には日本国内のサーバを使用する RAT はすべて「EMDIVI」でしたが、今年のサンプルでは「PLUGX」でも日本国内の C&Cサーバへの通信が確認されています。

図6:C&Cサーバの設置国分類(n=64)(1検体が複数のC&Cサーバに接続する場合、重複してカウント)

■ネットワーク外部への「不審な通信」の可視化に関する分析

標的型サイバー攻撃の被害が発覚するきっかけのうち、最も多いものが「外部組織による不審な通信の指摘」です。これは標的組織のネットワーク内に侵入した RAT による C&Cサーバとの遠隔操作の通信が「不審な通信」として顕在化したものです。日本年金機構の事例でも内閣サイバーセキュリティセンター(NISC)による「不審な通信」の指摘から攻撃発生が発覚したことが報告されています。実際、トレンドマイクロが 2015年上半期中に受けた標的型サイバー攻撃の調査においても、外部機関からの指摘を発端として攻撃が発覚し、トレンドマイクロへの調査依頼に至った事例が全体の 86% を占めています。

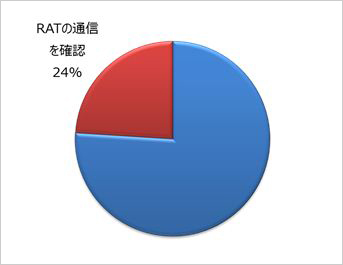

この外部への不審な通信の発生割合について、トレンドマイクロが 2015年上半期に行ったネットワーク挙動監視対応から法人 100組織の事例を抽出し、より詳細な分析を行いました。この 100件の事例には、日常的な監視対応とインシデントハンドリングにおける緊急の監視対応の 2種の監視対応が含まれています。結果として、サンプル事例の 24% において、すでにネットワーク内部に侵入した RAT による通信の存在が確認されました。

図7:2015年上半期のネットワーク挙動監視対応により侵入した RAT の通信が可視化された割合

この結果を受け、2014年上半期のネットワーク挙動監視事例に対しも同様の分析を行ったところ、ほぼ同じ割合である 26% の事例で RAT による通信の存在が確認されていました。

ネットワーク挙動監視が行われていなかった場合にはこれらの不審な通信の存在に気づけた可能性は低いことを考え合わせると、法人組織 4件のうち 1件では、すでに RAT の侵入を受けていながら気づけていない可能性がある、と言えます。そして、この傾向が昨年から大きな変化がないという事実からは、この 6月以降に発覚した様々な標的型サイバー攻撃事例は、日本年金機構の被害という大きな事例を発端として調査や監視が強化された結果としてたまたま発覚しただけであり、まだ発覚していない被害が多く存在する、と推測できます。実際、トレンドマイクロが 2015年上半期中に行った標的型サイバー攻撃の調査では、そのすべてで侵入の手法と侵入成功時期を特定できています。それによれば、ほとんどの被害組織が長い期間侵入に気づけておらず、平均すると調査の 5カ月以上前にはすでに侵入が成功していた事実ががわかっています。

では今回のポイントをまとめます。

- 標的型メールの添付ファイルのうち、少なくとも 3割ではパスワード付圧縮が使用されており、ゲートウェイにおける対策を簡単にすり抜ける可能性がある

- 国内への標的型サイバー攻撃で使用される RAT は、ほぼ「EMDIVI」と「PLUGX」に二分されている

- RAT と C&Cサーバ間の通信はほぼ昨年からの傾向が継続されている

- ウエルノウンポートの標準プロトコルの通信が全体の 8割

- 日本国内に設置された C&Cサーバが 4割以上

- 法人 4組織のうち 1件では既に侵入した標的型サイバー攻撃に気づけていない

- RAT侵入から発覚までの平均期間は 5カ月以上

次回は、国内の標的型サイバー攻撃で使用される代表的 RAT である「EMDIVI」に関する TrendLabs の詳細解析結果についてまとめます。

※調査協力:トレンドマイクロ・リージョナルトレンドラボ(RTL)、サイバーアタックレスポンスチーム(CART)、プレミアムサポートセンター