サイバー攻撃者集団「BlackTech(ブラックテック)」は、台湾を中心とした東アジア地域でサイバー諜報活動する攻撃者集団で、日本や香港での活動も確認されています。彼らが利用するコマンド&コントロール(C&C)サーバの Mutex やドメイン名から、BlackTech の目的は標的者が所有する技術の窃取にあると推測されています。

BlackTech が利用する手法などの変化を追跡したところ、別々のサイバー諜報活動だと思われていた、「PLEAD(プリード)」、「Shrouded Crossbow(シュラウディッド・クロスボウ)」、「Waterbear(ウォーターベア)」の間に、ある共通点が浮かび上がってきました。

本記事では、各攻撃キャンペーンの手口を比較し、利用されたツールを解析した結果判明した3つの攻撃キャンペーンが同一の攻撃集団によって実行されたことを示す共通点について解説します。

■PLEAD

「PLEAD」 は、機密文書の窃取を目的とした標的型攻撃キャンペーンです。利用されるマルウェアの名称から PLEAD と呼ばれています。2012 年から活動が確認されており、今のところ台湾の政府機関および民間団体を標的としています。利用されるツールには、バックドア型マルウェア「PLEAD」と窃取した情報を送出するツール「DRIGO(ドゥリゴ)」があります。このバックドア型マルウエアは、標的型メールに添付されたファイル、または、メール本文に記載されているクラウドストレージへのリンクを介して標的のネットワークに侵入します。PLEAD を送り込むために利用されるクラウドストレージアカウントのいくつかは、DRIGO が送出する情報の保存先としても利用されています。

PLEAD のインストーラは、文字を右から左に向かって読ませる Unix の機能「Right-to-Left-Override(RLO)」を利用したファイル名によって文書ファイルに偽装されています。多くの場合、この偽装ファイルは、標的をだましやすくするために、おとりとなる通常の文書ファイルと一緒に送信されます。PLEAD は、以下の脆弱性を突くことが確認されています。

- 「CVE-2015-5119」:2015 年 7 月、Adobe がパッチを提供

- 「CVE-2012-0158」:2012 年 4 月、Microsoft がパッチを提供

- 「CVE-2014-6352」:2014 年 10 月、Microsoft がパッチを提供

- 「CVE-2017-0199」:2017 年 4 月、Microsoft がパッチを提供

また、イタリアの企業「Hacking Team」の情報漏えいで流出した Flash の脆弱性「CVE-2015-5119」を突く攻撃ツールを入手した際には、短期間でしたが、ファイルを利用しないバージョンのマルウェアも確認されていました。

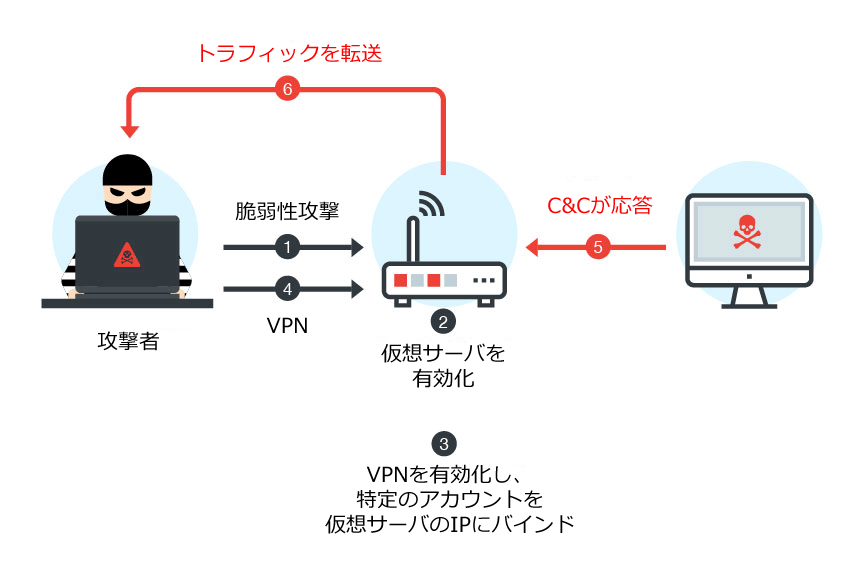

図1:PLEAD がルータを利用する仕組み

攻撃者は、ルータスキャンツールを利用し、脆弱性を持つルータを探索します。その後、ルータの「仮想プライベートネットワーク(VPN)機能」を有効化し、仮想サーバとして PC を登録します。この仮想サーバは、C&C サーバとしても、標的にマルウェアを送り込む HTTP サーバとしても利用されます。

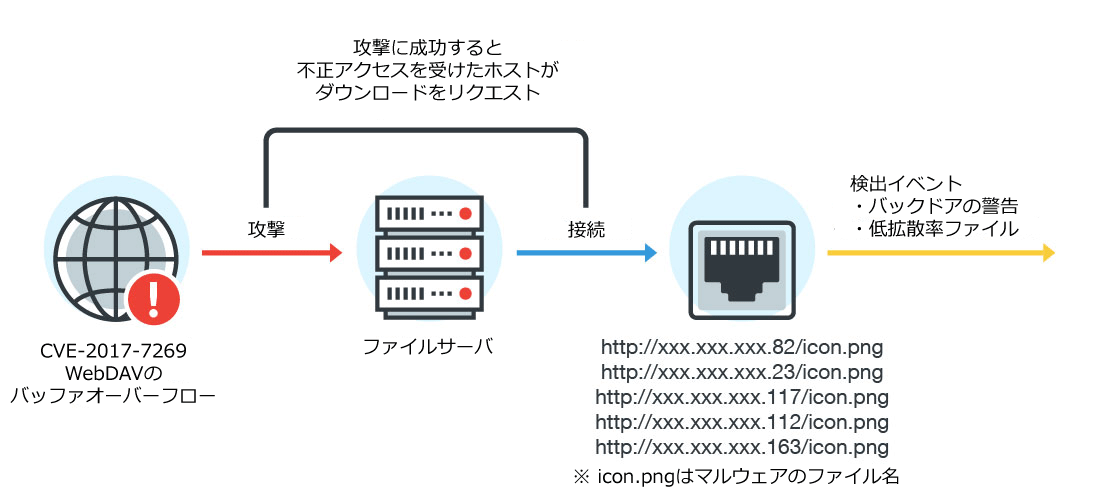

また、PLEAD は、標的のサーバに侵入するためにMicrosoft Internet Information Services(IIS)6.0 のバッファオーバーフロー脆弱性「CVE-2017-7269」も利用します。これは、彼らが新しく C&C サーバあるいは HTTP サーバを構築するために利用するまた別の手法です。

図2:マルウェア拡散のために PLEAD の攻撃者が用いる手法の 1 つ

PLEAD には以下のような機能があります。

- ブラウザや Outlook のようなメールクライアントに保存された認証情報の窃取

- ドライバ、プロセス、開いているウィンドウ、ファイルの列挙

- リモートシェルの開始

- ファイルのアップロード

- 指定されたファイルに対して、指定された操作を実行する Windows の関数「ShellExecute API」によるアプリケーションの実行

- ファイルの削除

この標的型攻撃キャンペーンでは、上述のとおり、文書ファイルを対象とした情報送出ツール「DRIGO」 の利用も確認されています。このツールは、感染したPC 内で文書を主に探索します。DRIGO の中には、攻撃者が利用する特定の Gmail アカウントにログインするためのリフレッシュトークンが保持されています。このアカウントは Google Drive にも連携しており、攻撃者は窃取したファイルを Google Drive 経由で入手します。

■Shrouded Crossbow2010 年に初めて確認された Shrouded Crossbow は、バックドア型マルウェア「BIFROST(バイフロスト)」のソースコードを購入したと思われることから、資金の豊富な集団によって実施されている標的型攻撃キャンペーンだと考えられています。攻撃者は、BIFROST に機能改善を施したツールを作成し、利用しています。このキャンペーンでは、家電、コンピュータ、医療関連機関、金融業界だけでなく、民営化機関や政府の請負業者が狙われています。

Shrouded Crossbow では、BIFROST に由来する3つのバックドア型マルウェア、「BIFROSE(バイフローズ)」、「KIVARS(キヴァース)」、「XBOW(エックスボウ)」が利用されています。PLEAD と同様、おとりの文書ファイルと共に、RLO を利用して文書ファイルに偽装したバックドア型マルウェアが標的型メールによって送信されます。

BIFROSE は、匿名通信システム「Tor」を利用して C&C サーバと通信し、検出を逃れることが知られています。また、通常、サーバや業務用コンピュータ、モバイル機器等に利用されるUNIX 系 OS を標的とするバージョンも確認されています。KIVARS には、ファイルのダウンロードおよび実行、ドライバの列挙、マルウェアサービスのアンインストール、スクリーンショットの取得、キーロガーの有効化/無効化、アクティブなウィンドウの表示/非表示、マウスクリックおよびキー入力イベントの起動などの機能があります。また、64ビット版 PC の一般化に追従した64 ビット版の KIVARS も登場しています。XBOW の機能は、BIFROSE と KIVARS から引き継いでおり、Shrouded Crossbow という名称は XBOW の独特な Mutex の形式から取られています。

■Waterbear

「Waterbear(クマムシの意)」は、2010 年 10 月以降、長期にわたって活動が確認されている標的型攻撃キャンペーンです。その他の攻撃キャンペーンと同様、Waterbear も、それぞれの役割を担うマルウェアを組み合わせた手法を採用しています。他のファイルを読み込む「ローダ」の実行ファイルが C&C サーバに接続し、メインのバックドア型マルウェアをダウンロードしてメモリに読み込みます。新しいバージョンでは、 C&C サーバからダウンロードしたファイルまたは暗号化されたファイルからメインのバックドア型マルウェアを読み込む点は同じですが、サーバに元から存在するアプリケーションを修正し、ローダとして利用することが確認されています。この手法には、標的の環境に関する事前情報が必要です。そのため、Waterbear は、ある程度標的 PC の情報を入手した後で、PC へのアクセスを維持するための二次的な不正プログラムとして送り込まれたと考えられます。

■BlackTechによる 3 つのキャンペーンの共通点

同じ C&C サーバの利用、連動した活動、利用ツールや手法および目的の類似性から、上述した 3 つのキャンペーンは同一の集団によるものだと結論づけることができます。特に豊富な資金を持っている場合、ある攻撃者集団がチームに分かれて複数のキャンペーンを実施することは珍しいことではありません。3 つのキャンペーンで実施された攻撃のほとんどは別々に行われていますが、異なるチームによる明らかな合同作戦も確認されています。

同じ C&C サーバの利用

各キャンペーンで利用されたマルウェアが、同じ C&C サーバと通信していることが確認されています。通常の標的型サイバー攻撃では、他の集団と C&C サーバを共有することはありません。表 1 は、各攻撃キャンペーンが利用する C&C サーバをまとめたものです。

| C&C サーバ | PLEAD | Shrouded Crossbow | Waterbear |

| itaiwans[.]com | ○ | × | ○ |

| microsoftmse[.]com | ○ | ○ | × |

| 211[.]72[.]242[.]120 | ○ | ○ | × |

さらに、IP アドレス「211[.]72 [.]242[.]120」は、いくつかの KIVARSの亜種が利用するドメイン「microsoftmse[.]com」に属するホストの 1 つです。

合同作戦

各キャンペーンによって、同じ標的が攻撃された事例も確認されています。別の集団が同時に攻撃を仕掛けた可能性もありますが、その場合でも、少なくとも何らかの協力関係があったと考えるのが自然です。

| PLEAD | Shrouded Crossbow | |

| 異なる集団が同じファイル名を利用した例 | ファイル名に標的の名称を含むローダ

例: {標的の名称}.exe |

ファイル名に標的の名称を含むローダ

例: {標的の名称}.exe {標的の名称}64.exe |

| 同じ C&C サーバを利用するバックドア | 「211[.]72[.]242[.]120:53」と通信 | 「211[.]72[.]242[.]120:443」と通信 |

| 攻撃の時系列 | Shrouded Crossbow の攻撃の 2 日後 | 2 年前に確認、最近になって活動を再開 |

| PLEAD | Shrouded Crossbow | Waterbear | |

| 同一 PC で検出された検体 | vmdks.exe | cfbcjtqx.dll | tpauto.dll |

| 感染した日付 | 2017 年 3 月 16 日 | 2017 年 2 月 23 日 | 2017 年 3 月 8 日 |

ツールと手法の類似性

PLEAD と KIVARS はどちらも、RLO を利用してインストーラを文書ファイルに偽装します。また、偽装したファイルに気付かれにくくするためにおとり文書を利用します。他にも、暗号化されたバックドア型マルウェアをメモリに読み込むための小さなローダが類似点として挙げられます。

各攻撃キャンペーンの動機の類似性

これらの攻撃キャンペーンの隠された動機は、標的から重要文書を窃取するところにあり、初期に攻撃を受けたからといって、その標的が本来の攻撃対象だったとは限りません。例えば、別の攻撃に利用するために窃取され、おとり文書として利用されたファイルがいくつか確認されています。つまり、最初に行われた文書の窃取は、攻撃経路の第一段階であり、本来の攻撃対象と関わりのある標的に対する攻撃であった可能性が高いということです。PLEAD と KIVARS が初期段階の攻撃に利用された可能性が高く、Waterbear はある程度の権限を入手した後にインストールされる二次的なバックドアだと考えられます。

これらのキャンペーンで窃取された文書の種類から、彼らの攻撃対象、目的、時期に関する理解を深めることができます。以下は窃取された文書を分類したものです。

- アドレス帳

- 予算

- 事業

- 契約

- 文化

- 防衛

- 教育

- 電力

- 外交

- 資金申請

- 人事

- 内政

- 法律

- 生計

- 会議

- 公式文書

- パスワードの一覧

- 人事考課

- 体育

- 報道発表

- 治安

- 予定

■企業は積極的な対策を

PLEAD、Shrouded Crossbow、Waterbear は、依然として活発なサイバー諜報活動を続けています。自身の安全を守るために、企業には積極的な対策が求められます。

IT/システム管理者および情報セキュリティ担当者は、侵入の可能性を示す異変や疑わしい挙動の兆候を発見するために、標的型攻撃の兆候を知る 7 つのポイント

を確認するようにしてください。効果的な対策、多層的なセキュリティの仕組み、標的型サイバー攻撃に対応する 4 つの段階などの採用も推奨されます。ネットワークトラフィックの分析(英語情報)、ファイアウォールの設置(英語情報)、侵入検知および予防システム、ネットワークのセグメント化とデータの分類がそれらの一例です。

参考記事:

- 「Following the Trail of BlackTech’s Cyber Espionage Campaigns」

by Lenart Bermejo, Razor Huang and CH Lei (Threat Solution Team)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)