2015年6月の日本年金機構での情報流出事件以降、多くの組織で標的型メールを発端とした「気づけない攻撃」=標的型サイバー攻撃の被害が明らかになりました。しかし、これらの攻撃はこの 6月に突然発生したものではなく、これまでも継続的に確認されてきたものです。トレンドマイクロはこれまでも国内標的型サイバー攻撃の分析レポートで標的型サイバー攻撃の実態を明らかにしてまいりました。本連載「2015年上半期・国内標的型サイバー攻撃の分析」では、2015年上半期(1~6月)に、トレンドマイクロが行った検体解析、ネットワーク監視、インシデント対応などの事例から判明した事実を元に、4回にわたって標的型サイバー攻撃の傾向を紐解き、行うべき対策の考え方を説明します。第1回の今回は、侵入時に使用される標的型メールの内容について傾向を分析します。

■2015年上半期における標的型メールの傾向

攻撃者はまず、標的とする組織のネットワークに侵入を目的とした攻撃を行います。2015年6月に公表されたさまざまな事例のほぼすべてで、「標的型メール」をきっかけにネットワークへの侵入が発生したとされています。実際、トレンドマイクロが 2015年上半期に受けた標的型サイバー攻撃の調査においても、侵入のきっかけが標的型メールであると特定された事例が、全体の 93% を占めています。

このように、侵入時の攻撃手法として最も多い標的型メールの傾向を明らかにするため、2015年上半期にトレンドマイクロが入手した不審メールから、以下の基準で 20サンプルを抽出し、詳細な分析を行いました。

- 件名、本文で日本語が使用されている

- 同一本文のメールが 3か所以上で確認されていない

- 特に標的型サイバー攻撃で使用される遠隔操作ツール(RAT)である「EMDIVI」および「PLUGX」への脅威連鎖を確認した(「EMDIVI」もしくは「PLUGX」がメールに直接添付、添付されている不正プログラムが「EMDIVI」もしくは「PLUGX」をダウンロード、など)

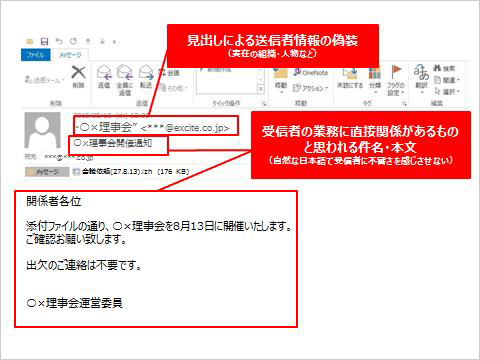

図1:標的型メールの例(2015年に確認されたサンプルから編集)

1)送信元情報に関する分析

まず、送信元の情報(From情報)について分析します。送信者の情報を受信者が仕事上などで関連のある組織に偽装することで、受信者をだまし信用させる手法は、標的型メールで最も頻繁に使用されるソーシャルエンジニアリング的手法です。また、メールが着信した際に受信者が真っ先に目にするのは、メーラーの受信トレイ上で表示される、送信者のメールアドレスを表す From情報とメール件名です。つまり、攻撃者にとっては受信者にメールが怪しいものではないと信用させ、開かせるための最も重要な部分となります。

From情報としては、メールヘッダー内の From:フィールドに、

“送信者名”<SAMPLE@sample.co.jp>

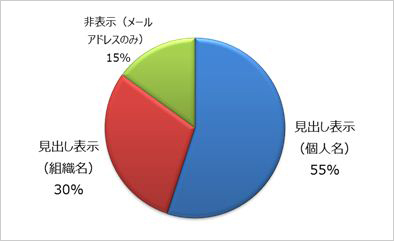

のフォーマットで記述することで、送信者名を見出し的に表示する方法が一般的に使用されています。この形式は、実際の送信元メールアドレスから受信者の注意をそらすことが出来るため、攻撃者にとっても都合の良い方法です。今回の調査サンプルにおいても、その 85% で From情報を見出し表示する形式がとられていました。また From情報上で組織名を表示させる手法は全体の 35% でした。

図2:From表示の分類

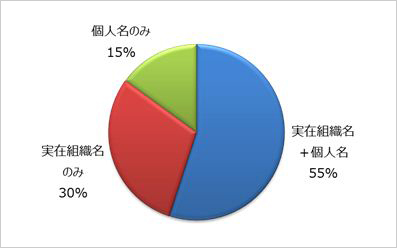

また、From情報に加え本文冒頭や末尾の署名も含め、受信者に関係すると思われる実在の組織名をかたる手口も全体の 85% でした。残りの 15% は個人名のみで組織名を名乗っていないケースであり、組織を名乗る場合にはそのすべてで実在の組織名が使用されていました。これらの事実は、攻撃者が標的となる受信者の業務とそれに関連する組織を調査・把握した上で、標的型メールを送ってきていることを示しているものと言えます。

図3:From情報と本文を含めた送信者詐称手口の分類

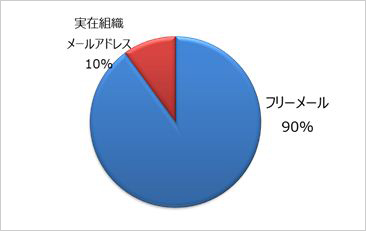

実際のメール送信元アドレスとしては 90% でフリーメールのアドレスが使用されており、実在組織のメールアドレスを悪用したものは 10%に留まりました。これは巧妙なだましの手口が施されている標的型メールの中で、唯一受信者が即座に気付くことのできるポイントと言えます。

図4:送信元メールアドレスの分類

2)メール件名・本文に関する分析

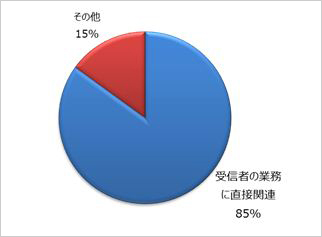

メールの件名と本文の内容に関しては、受信者の業務に直接の関連があると推測できるものが、全体の 85% を占めました。日本年金機構事例やその後に発覚した複数の事例でも確認され、報道を通じて広く注目された「医療費通知」メールのように、ある程度幅広い対象に通用すると思われるものは全体の 15% に留まっています。ここでも攻撃者は標的となる受信者を特定し、その業務を調査・把握した上で攻撃してきており、受信者が簡単に攻撃に気付くことはできないものであることがわかります。

図5:送信元メールアドレスの分類

| XX様 ご依頼の件 |

| XXX理事会及び懇親会の開催(X年X月X日) |

| 企業年金送付の件について修正がありますのでご確認ください |

| 「XXX」利用のためのケーススタディ |

| 第X回国際問題検討議事録 |

| 確定拠出年金への移行に伴う説明会(X月X日最終回) |

| 2015年社内公募のおしらせ(締切情報追加) |

| X月XX日取締役会向けメッセージ |

| XXXX株式会社に対する開発援助の取扱 |

| XXXX委員会資料について |

| XXXX会議の会議室変更について |

| X月XX日開催XXX委員会名簿と日程 |

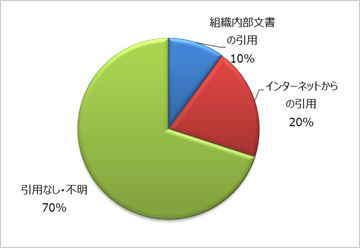

広く一般利用者を狙うスパムメールでは、件名やメール本文などで使用される日本語に不自然さを感じさせるものが多くあります。標的型メールでも数年前までは同様の状況ですが、現在では不自然さを感じさせない日本語の使用が当前になっています。中でもかなりの長文の場合には、インターネット上の文章をコピーしている場合が少なくありません。今回確認したサンプルの中でも全体の 20% でメール本文と同一の内容がインターネット上に掲載されていることを確認しました。また、全体の 10% で社内文章のコピーと思われる本文内容も確認されており、攻撃者は標的となる受信者の業務や所属組織の内部情報をある程度以上把握した上で攻撃を行っているものと推測できます。

図6:確認、推測されるメール本文の引用元分類

3)添付ファイルに関する分析

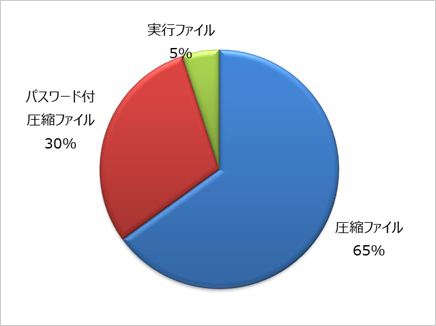

侵入時活動における最大の目的は、RAT を標的の環境で実行させ、遠隔操作を確立することです。標的型メールにおいては添付ファイルまたは本文内の URL を開かせ、最終的に RAT を侵入させます。今回確認されたサンプルではそのすべてが添付ファイルの形式で RAT、もしくは RAT をダウンロードする不正ファイルを侵入させるものでした。また、添付ファイルの形式としては全体の 95% が圧縮ファイルであり、パスワード付の圧縮ファイルも全体の 30% を占めました。

図7:添付ファイルの分類

■補足:7月に確認された正規サイト改ざんによるドライブバイダウンロード攻撃について

標的型サイバー攻撃の大きな特徴のひとつは「変化」です。絶えず有効な攻撃手法を模索し、機を見れば躊躇せずに新たな攻撃手法を実行します。7月には、国内の正規サイト改ざんし、Flash Player のゼロデイ脆弱性を利用したドライブバイダウンロード攻撃による RAT の侵入を確認しています。この事例は侵入時攻撃における大きな手法変化のように思えます。しかし、この攻撃では改ざんサイトへの誘導に標的型メールが使用されていたことが、複数の事例で確認されており、ここでも攻撃の発端は標的型メールであったことは変わっていません。標的型メールにおいて、添付ファイルでの侵入から本文中の URL への誘導への変化がこの事例で起こっていたことです。7月に明らかになった正規サイト改ざんからの侵入事例は、Hacking Team から漏えいしたゼロデイ脆弱性を即座に利用してきた点で、標的型サイバー攻撃の「変化」の特徴をより鮮明にさせたものと言えるでしょう。

では今回のポイントをまとめます。

- 標的型サイバー攻撃事例の9割以上で標的型メールによる侵入が確認されており、攻撃者にとって標的型メールは無くてはならない攻撃手段となっている

- 攻撃者は標的組織や組織内の職員に関連する業務などの内部情報を調査、把握した上で標的型メールを作成しており、受信者が簡単に攻撃と見抜けるものではない

- 受信者の業務に直接関連すると推測されるメール件名・本文の使用が 85%

- From情報、メール本文において実在組織を詐称する手口が 85%

- 送信元メールアドレスでのフリーメールの使用が、唯一受信者に標的型メールと気づけるポイントとしてあげられる

- 90% の標的型メールでフリーメールアドレスを送信元として使用

次回は、標的型メールにおける添付ファイルの傾向、および侵入する RAT とその内部活動に関する傾向についてまとめます。

※調査協力:トレンドマイクロ・リージョナルトレンドラボ(RTL)、サイバーアタックレスポンスチーム(CART)、プレミアムサポートセンター