エクスプロイトキットは2015年の脅威状況において、脅威連鎖の中核的存在でした。新たな脆弱性を素早く攻撃可能にすると同時に、「malvertisement(不正広告)」や改ざんされたWebサイト経由で広範囲に攻撃が拡散されていました。本ブログでは、これらのエクスプロイト動向についてトレンドマイクロが行った分析について2回に分けて報告いたします。第1回の今回は、新たに確認された脆弱性からエクスプロイトキットを利用した攻撃の一部として用いられた新しい手法など2015年におけるエクスプロイトキットの「改良」について、第2回は、トレンドマイクロのクラウド型対策技術基盤「Smart Protection Network(SPN)」から のフィードバックをもとに、エクスプロイトキットが与えた影響の規模、また、最も影響を受けた国や地域について報告します。

■ 最も多く利用されたのは「Flash Player」の脆弱性

ユーザがソフトウェアの更新をしていてもエクスプロイトキットが常に攻撃を仕掛けるためには、攻撃可能な新たな脆弱性を探し続ける必要があります。様々なエクスプロイトキットが2015年に公開された18の脆弱性を新たに利用したのも意外なことではありません。このうち15の脆弱性については、エクスプロイトキットに利用される前に更新プログラムが公開されていました。しかし、残る3つの脆弱性「CVE-2015-7645」、「CVE-2015-5122」、「CVE-2015-5119」、は、修正プログラムが公開される前にエクスプロイトキットに利用されユーザに影響を与えたゼロデイ脆弱性です。なお、「CVE-2015-0311」および「CVE-2015-0310」については、この脆弱性が確認された時点ではゼロデイ脆弱性でしたが、標的型サイバー攻撃など他の攻撃で使われ、Angler EK に利用された際には既に更新プログラムが公開されていました。また表1 には、「Pawn Storm作戦」や「Hacking Team」の情報漏えい事例のような標的型サイバー攻撃に利用されたゼロデイ脆弱性も含まれています。

脆弱性の合計数を見て気付くのは、たった1つのソフトウェア、Adobe Flash Player の脆弱性がほとんどを占めるという点です。脆弱性のうち15が、実にこの Adobe Flash Player のものです。Flash はインターネット上の多くのサイトで使用されている技術であり、その脆弱性の影響は非常に大きいことがわかります。

| CVE識別番号 | ソフトウェア | 確認された日 | 最初にこの脆弱性が組み入れられたエクスプロイトキット | 修正プログラム公開日 |

|---|---|---|---|---|

| CVE-2015-8651 | Adobe Flash | 2016-01-26 | Angler | 2015-12-28 |

| CVE-2015-8446 | Adobe Flash | 2015-12-15 | Angler | 2015-12-08 |

| CVE-2015-7645 | Adobe Flash | 2015-10-29 | Angler | 2015-10-16 |

| CVE-2015-5560 | Adobe Flash | 2015-08-28 | Angler | 2015-08-11 |

| CVE-2015-2444 | Microsoft Internet Explorer | 2015-08-25 | Sundown | 2015-08-12 |

| CVE-2015-2419 | Microsoft Internet Explorer | 2015-08-10 | Angler | 2015-07-22 |

| CVE-2015-1671 | Microsoft Silverlight | 2015-07-21 | Angler | 2015-05-12 |

| CVE-2015-5122 | Adobe Flash | 2015-07-11 | Angler | 2015-07-14 |

| CVE-2015-5119 | Adobe Flash | 2015-07-07 | Angler | 2015-07-08 |

| CVE-2015-3113 | Adobe Flash | 2015-06-27 | Magnitude | 2015-06-23 |

| CVE-2015-3104 | Adobe Flash | 2015-06-17 | Angler | 2015-06-09 |

| CVE-2015-3105 | Adobe Flash | 2015-06-16 | Magnitude | 2015-06-09 |

| CVE-2015-3090 | Adobe Flash | 2015-05-26 | Angler | 2015-05-12 |

| CVE-2015-0359 | Adobe Flash | 2015-04-18 | Angler | 2015-04-14 |

| CVE-2015-0336 | Adobe Flash | 2015-03-19 | Nuclear | 2015-03-12 |

| CVE-2015-0313 | Adobe Flash | 2015-02-02 | HanJuan | 2015-02-04 |

| CVE-2015-0311 | Adobe Flash | 2015-01-20 | Angler | 2015-01-27 |

| CVE-2015-0310 | Adobe Flash | 2015-01-15 | Angler | 2015-01-22 |

表1:2015年にエクスプロイトキットに利用された CVE識別番号(確認された日付降順)

※注:太文字は、確認された当時のゼロデイ脆弱性

詳細については後述しますが、「Angler Exploit Kit(Angler EK)」は2015年最も活発に攻撃に使われたエクスプロイトキットです。Angler EK は定期的に利用する脆弱性を追加し、また上記の表からもわかるように、高頻度で最初に脆弱性を攻撃するエクスプロイトキットです。下記は、2015年に新しく利用された脆弱性の表です。

| エクスプロイトキット | ソフトウェア | CVE識別番号 |

|---|---|---|

| Angler | Flash | CVE-2015-8446, CVE-2015-7645, CVE-2015-5560, CVE-2015-5122, CVE-2015-5119, CVE-2015-3113, CVE-2015-3104, CVE-2015-3090, CVE-2015-0359, CVE-2015-0336, CVE-2015-0313, CVE-2015-0311, CVE-2015-0310 |

| Internet Explorer | CVE-2015-2419 | |

| Silverlight | CVE-2015-1671 | |

| Magnitude | Flash | CVE-2015-7645, CVE-2015-5122, CVE-2015-5119, CVE-2015-3113, CVE-2015-3105, CVE-2015-3090, CVE-2015-0359, CVE-2015-0336, CVE-2015-0311 |

| Internet Explorer | CVE-2015-2419 | |

| Silverlight | CVE-2015-1671 | |

| Nuclear | Flash | CVE-2015-7645, CVE-2015-5560, CVE-2015-5122, CVE-2015-5119, CVE-2015-3113, CVE-2015-3104, CVE-2015-3090, CVE-2015-0359, CVE-2015-0336, CVE-2015-0313, CVE-2015-0311 |

| Internet Explorer | CVE-2015-2419 | |

| Neutrino | Flash | CVE-2015-7645, CVE-2015-5122, CVE-2015-5119, CVE-2015-3113, CVE-2015-3090, CVE-2015-0359, CVE-2015-0336, CVE-2015-0313, CVE-2015-0311 |

| Internet Explorer | CVE-2015-2419 | |

| Rig | Flash | CVE-2015-5122, CVE-2015-5119, CVE-2015-3113, CVE-2015-3090, CVE-2015-0359, CVE-2015-0311 |

| Internet Explorer | CVE-2015-2419 | |

| Sundown | Flash | CVE-2015-0313, CVE-2015-0311 |

| Internet Explorer | CVE-2015-2444 | |

| Hanjuan | Flash | CVE-2015-3113 |

表2:2015年に新たに利用された CVE識別番号

■ エクスプロイトキットが利用する検出回避手法

エクスプロイトキットによる攻撃を検出し解析するには、通常、生成されるネットワークトラフィックを解析します。そのため、エクスプロイトキットを利用する攻撃者は、2015年、ネットワークトラフィックを隠ぺいし検出を回避するために 暗号化を用い始めました。

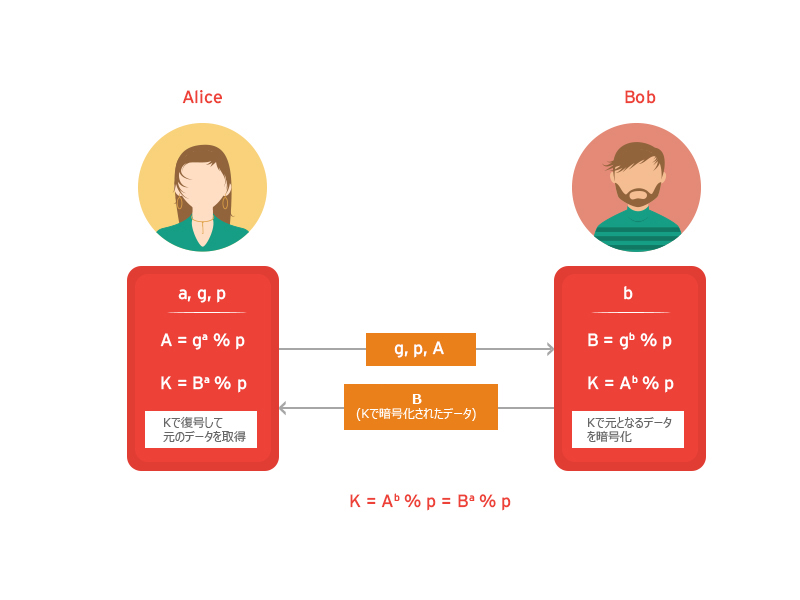

攻撃者は、標的ユーザと自身の利用するサーバの間で暗号鍵を交換するため「ディフィー・ヘルマン鍵交換(DH鍵交換)」プロトコルを利用し、暗号化しました。この暗号化により、まず転送された不正なファイルの監視も検出も不可能になるので、セキュリティ対策製品からの検出を回避できます。同様の理由から、ネットワークトラフィックを記録する製品を使用しても、エクスプロイトキットの活動を検出するにはあまり効果がありません。保存されたトラフィックを再生しても検出できないのです。

検出を妨害するだけでなく、これらの回避手法はエクスプロイトキットを解析しようとするリサーチャーを悩ませます。

図1:DH鍵交換プロトコルによるデータ交換手法

■ 攻撃の誘導には「Web改ざん」と「不正広告」を利用

2015年には、ユーザをエクスプロイトキットに誘導するため、2つの主な手法が利用されました。「Web改ざん」と「不正広告」です。まず、「Web改ざん」を考察します。

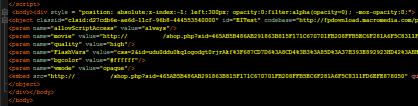

改ざんされた Webサイトにより、インターネット利用者はエクスプロイトキットが埋め込まれた別の Webサイトに誘導されます。多くの場合、改ざんされた Webサイトのサーバは、Webサイトを構築したり編集したりするソフトウェア「Contents Management System(CMS)」を使用しており、CMS に存在する脆弱性や CMS が使用するプラグインの脆弱性を突いて改ざんされることになります。弊社は、2015年12月初旬、改ざんされた Webサイトにユーザを誘導し、Angler EK による脆弱性攻撃でランサムウェアを拡散した大規模な攻撃キャンペーン「ElTest」について報告しました。この攻撃では、1,500以上の Webサイトが改ざんされランサムウェアを拡散しました。ElTest の攻撃では、大抵、改ざんする Webサイトのページに SWFオブジェクトが追加されました。この SWFオブジェクトは、iframeタグを密かに組込むために別の Flashファイルを読み込み、エクスプロイトキットへと誘導します。これらは、基本的にユーザに気づかれずに実行されます。

ElTestキャンペーンでも Angler EK へ誘導する他のサイト改ざん攻撃でも、同じ特徴があります。すべての攻撃で、WordPress、Joomla、Drupal といったよく知られている CMS で運営される Webサイトを狙っていました。改ざんされたサイトは、自身のシステムおよびサードパーティによるアドオンに対し修正プログラムが未適用、あるいは脆弱性を持つバージョンを使用したまま運営されていました。このことから、システムを最新の状態に更新しておくことの重要性が喚起されることにもなりました。いくつかの要因の複合が、攻撃者の比較的わずかな労力にもかかわらず、狙われた多くの Webサイトの改ざんを成功させる結果となり、多くのユーザを危険にさらしました。

図2:挿入された SWFファイル

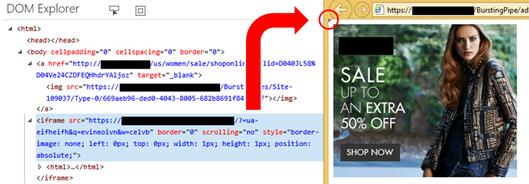

Web改ざん以外にも Webサイト上の広告が攻撃に利用されました。「不正広告」により、ユーザは気づかないうちに不正な Webサイトへ誘導されました。多くの Webサイトは、運営費のため広告を使用しています。しかし、そのような広告を Webサイトの所有者が直接管理することは滅多になく、代わりに広告ネットワークによって管理されています。攻撃者は、自ら広告を出稿するなどの方法で広告ネットワークに「不正広告」を混入させ、エクスプロイトキットに誘導します。Webサイトの所有者は広告全部を管理しているわけではないため、自身で「不正広告」を検知して取り除くことは現実的ではありません。

図3:「不正広告」を隠ぺいするために密かに組み込まれた iframe

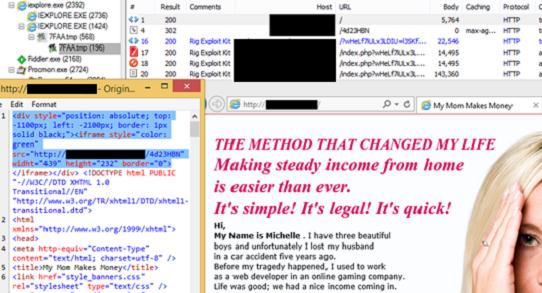

図4:エクスプロイトキットへ誘導するポップアップ広告

2015年、多くの「不正広告」は、バナーや埋込み型広告、ポップアップ広告を利用して、エクスプロイトキットのページに誘導しました。攻撃者は、作成した偽広告あるいは正規の Webサイトにある画像のコピーにスクリプトを追加することにより、ユーザに何もクリックさせず、そしてなんら不審に思わせることなく、エクスプロイトキットのページに誘導します。その結果攻撃者は更に迅速に、非常に多くのユーザを攻撃できます。弊社の情報では、2015年12月に確認された全世界のエクスプロイトキット攻撃のおよそ88%が「不正広告」利用に関連していました。

| 「不正広告」から誘導 | 他のソースから誘導 | |

|---|---|---|

| Angler Exploit Kit | 89.32% | 10.68% |

| Magnitude Exploit Kit | 100% | 0% |

| Neutrino Exploit Kit | 39.80% | 60.20% |

| Rig Exploit Kit | 85.93% | 14.07% |

| Nuclear Exploit Kit | 33.81% | 66.19% |

| Sundown Exploit Kit | 100% | 0% |

| Total | 88.07% | 11.93% |

表4:エクスプロイトキット拡散のトラフィック(2015年12月)

■ まとめ

この数年に渡り、エクスプロイトキットを使った脆弱性攻撃は極めて強力であることが証明されてきました。そしてそれは2015年も変わっていません。エクスプロイトキットが非常に効果的なので、それに変わる手法の出現のような急激な変化は起こるべくもありませんでした。その代わりにエクスプロイトキットの機能については、新たな変化が見られました。

新しいソフトウェアの脆弱性、とくに Adobe Flash Player の脆弱性は、またたく間にエクスプロイトキットに取り込まれ攻撃可能となります。また、エクスプロイトキットのトラフィック検出を回避するために暗号化が利用され、解析は一層困難になっています。改ざんされた Webサイトと「不正広告」が、ますます頻繁にユーザを騙すために利用されています。

これらの攻撃手法は、1つずつ見ればなんら革新的ではありません。しかし、同時に利用することで、エクスプロイトキットを利用した強力な攻撃がますます続き、サイバー犯罪者にとってはさらに魅力的なものとなるでしょう。この問題の規模はどれほど大きいでしょうか?それについては、次回の記事にて検討します。

参考記事:

- 「Exploit Kits in 2015: Flash Bugs, Compromised Sites, Malvertising Dominate」

by Brooks Li and Joseph C. Chen (Threats Analysts)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)