トレンドマイクロは、「2H-2013 Targeted Attack Roundup Report(英語情報)」で、台湾での標的型攻撃キャンペーンに関連した複数の攻撃を確認したことを報告しました。

弊社は現在、特に台湾の政府機関や行政機関を標的にした攻撃キャンペーンを監視しています。なお、この標的型攻撃キャンペーンは、関連するバックドア型不正プログラムから実行されるコマンドの文字を取って、弊社では「PLEAD」と名づけています。

この標的型攻撃キャンペーンの「初期潜入」は 標的型Eメールです。この標的型攻撃キャンペーン「PLEAD」では、攻撃者は文字を右から左に向かって読ませる Unicode の機能「Right-to-Left Override(RLO)」を利用した手法を用い、解凍されたファイルの拡張子が不審な実行ファイルではないと標的とした受信者に思わせてだまします。

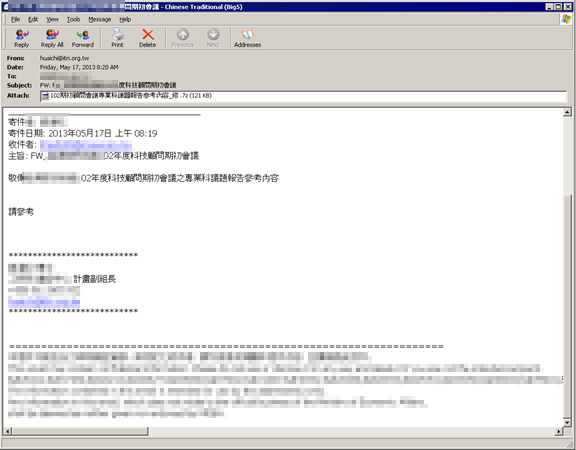

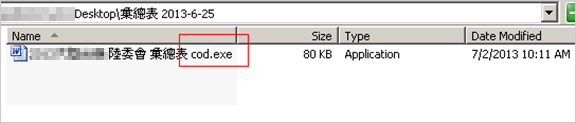

標的型攻撃キャンペーン「PLEAD」に関連したいくつかの事例では、RLO が正しく設定されていました。例えば、台湾の特定の省庁を標的にしたケースでは、技術顧問会議の参考資料であるかのように装っています(図1 参照)。

|

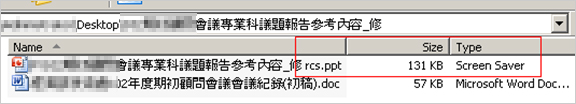

添付の圧縮ファイル(拡張子 7z)を解凍すると、PowerPoint と Wordファイルの 2つのファイルがあるように受信者に見えます。RLO は、右から左に向かって文字を書く言語に対応するために作られた Unicode の制御記号で、これを悪用した手法を利用していることが、1番目のファイルで分かります。拡張子ppt の「P」の前に RLO を利用するための Unicodeコマンドが挿入されており、ファイル名を見ると、PowerPoint のファイルに見えますが、実際はスクリーンセーバのファイルとなっています。

図2 のように、この攻撃者は 2番目のファイルをおとりとして追加していますが、この Wordファイルは、Eメールに信ぴょう性を与えるためだけの役割です。

|

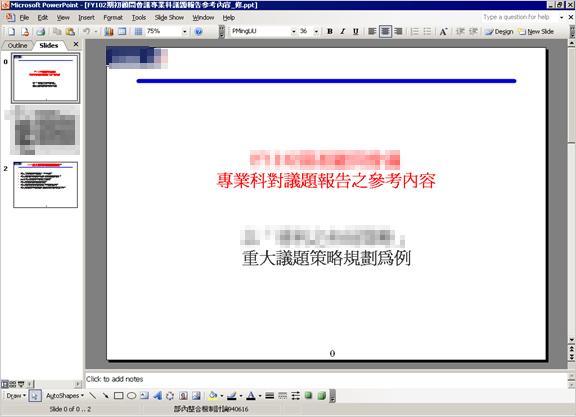

このスクリーンセーバのファイルを PowerPoint のファイルと思わせるために、おとりとして、このスクリーンセーバのファイルは、PowerPointのファイルを作成します(図3 参照)。

|

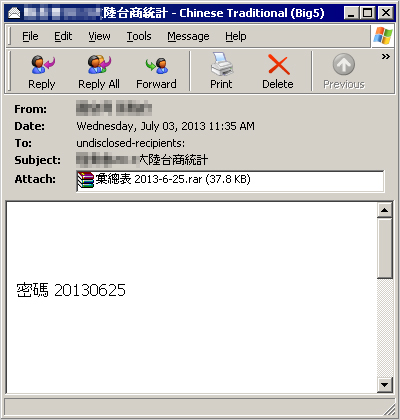

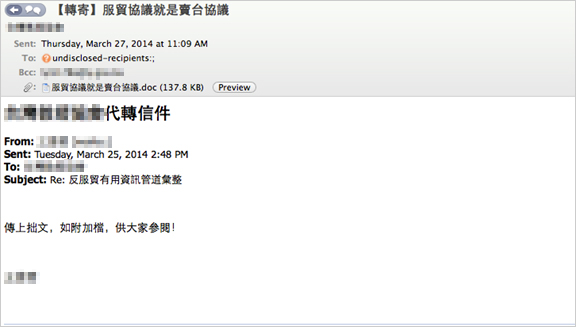

上述の事例では、RLO を利用した攻撃は成功していますが、失敗に終わった事例もいくつかあります。例えば、同じ攻撃キャンペーンで利用された図4 のスピアフィッシングメールは、台湾の企業に関する統計データについてのメールを装っています。

|

|

弊社ではまた、脆弱性「CVE-2012-0158」が利用されていることも確認しています。この脆弱性は、Microsoftが 2012年に公開したセキュリティ情報「MS12-027」で、すでにパッチが提供されています。この Windows コモンコントロールに存在する脆弱性を利用することにより、攻撃者は不正なコードを実行できるようになります。これは、標的型攻撃でよく利用される脆弱性です。

|

標的型攻撃キャンペーン「PLEAD」では、バックドア型不正プログラムが利用されており、通常、このバックドア型不正プログラムが自身のコードを復号し、別のプロセスに自身を組み込ます。挙動は検体によって異なりますが、基本的には、この関連したバックドア型不正プログラムが感染した PC から以下の情報を収集します。

- ユーザ名

- コンピュータ名

- ホスト名

- 感染した不正プログラムのプロセスID

また、このバックドア型不正プログラムは、攻撃者が操作を監視する際、特定のユーザを追跡する手段となることが多々あります。一度リモートサーバと接続が確立すると、このバックドア型不正プログラムは以下のコマンドを実行します。

- インストールされているソフトウェアおよびプロキシ設定の確認

- ドライブの列挙

- ファイルの取得

- ファイルの削除

- リモートシェルの実行

これらは、事前調査活動における典型的なコマンドです。

弊社では引き続き、標的型攻撃キャンペーン「PLEAD」に関係するコマンド&コントール(C&C)サーバや不正なツールに関する調査を進め、このキャンペーンに関する技術の詳細を提供していきます。この攻撃キャンペーンに関する攻撃は、2012年から始まったと考えています。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

by Kervin Alintanahin (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)