2018年において、ランサムウェアによる攻撃は減少傾向にありましたが、最近は再び元の勢いを取り戻しつつあるようです。しかしながら、今回確認されたランサムウェア攻撃は以前のようなばらまき型の攻撃に比べると標的を絞っているように見受けられます。身代金要求文書に社名が記載された米国の飲料会社に対するランサムウェア攻撃のニュースが発表された直後、トレンドマイクロは米国の製造会社を攻撃した暗号化型ランサムウェア「BitPaymer」の亜種(「Ransom.Win32.BITPAYMER.TGACAJとして検出)を調査しました。飲料会社の事例と同様に身代金要求文書に社名が記載されていたことから、この事例も標的型の攻撃だった可能性があります。

(さらに…)

日本トレンドマイクロで法人を狙うサイバー脅威情報の収集・分析を行っているCyber Threat Research Team(CTRT) では、お客様からの脅威関連の問い合わせ状況、ならびにトレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」における様々な脅威の検出状況をモニタリングしています。2019年4月現在、CTRTの観測範囲では、Tick、BlackTechといった攻撃者グループや、Taidoorキャンペーンによるものと推測される日本の組織への攻撃活動を確認しています。

続きを読む宅配荷物の不在通知を偽装するSMSの攻撃は継続してその手口を変化させています。前回3月の記事では新たに携帯電話事業者Webページを偽装した手口をお伝えしましたが、この4月にはまた別の事業者のWebページを偽装する手口にシフトしてきました。この不正アプリ拡散をねらう偽装SMSの攻撃では、去年前半にも活発に詐称する業者を変えていましたが今後も同様の変化に注意が必要です。

続きを読むトレンドマイクロのリサーチャは、さまざまなルータやモノのインターネット(Internet of Things、IoT)デバイスを狙うために複数の脆弱性を利用する「Mirai」の新しい亜種(「Trojan.Linux.MIRAI.SMMR1」として検出)を確認しました。Miraiはこれまでに、さまざまなDDoS攻撃に利用されていたことで知られている悪名高いマルウェアです。今回確認されたバージョンのMiraiは、IoT関連の脅威を監視するためにリサーチャが設定したハニーポットにおいて確認されました。

続きを読むIoTデバイスを狙うマルウェア「Bashlite」の更新が確認されました。Bashliteは、「分散型サービス拒否(distributed denial-of-service、DDoS)攻撃」のために「モノのインターネット(Internet of Things、IoT)」デバイスを感染させてボットネットを構築するマルウェアです。今回確認されたBashliteは、ペネトレーションテストのためのフレームワーク「Metasploit」のモジュールを使用することで、Universal Plug and Play(UPnP)APIを有効化したスマートホーム向けIoTデバイス「WeMo」を狙います。

(さらに…)

トレンドマイクロは、スマートホームやスマートビルディングのような「複雑なモノのインターネット(Internet of Things、IoT)環境」を狙う攻撃シナリオについて調査し、リサーチペーパー「Cybersecurity Risks in Complex IoT Environments: Threats to Smart Homes, Buildings and Other Structures」にまとめました。この調査を通して、複雑なIoT環境にとって不可欠な構成要素であるオートメーションサーバが多数インターネットに露出していることが判明しました。

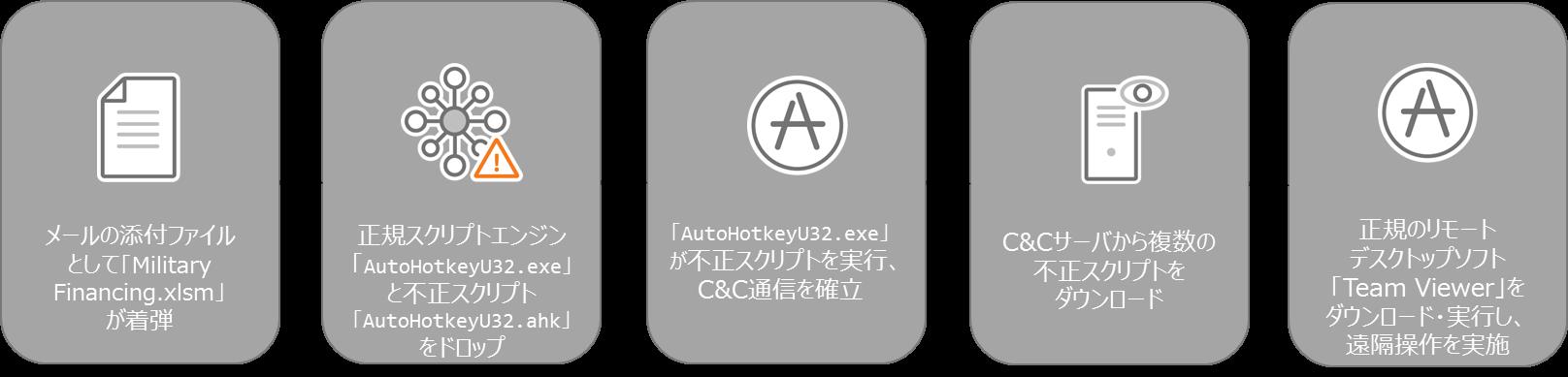

続きを読むトレンドマイクロでは、正規のWindows向けソフトウェアである「AutoHotkey」や「Team Viewer」 を悪用した攻撃を新たに確認しましたので、本稿でご報告します。

2019年4月2日、無料オンラインスキャンサービスである「VirusTotal」に「Military Financing.xlsm」というファイル名のマクロ形式のエクセルファイルがアップロードされました。当該ファイルは内部に正規のスクリプトエンジンAutoHotkey、および、それに読み込ませるための不正なスクリプトファイルをバイナリ形式でデータを内包し、マクロを実行するとそれらをドロップして実行します。攻撃者は検出回避を目的としてAutoHotkeyを利用していたと考えられます。当該スクリプトファイルの実行によりC&Cサーバと通信が実施され、さらなるスクリプトファイルのダウンロード・実行や、Team Viewerを用いた遠隔操作が確認されました。

図:「Military Financing.xlsm」を発端とする攻撃の概要図

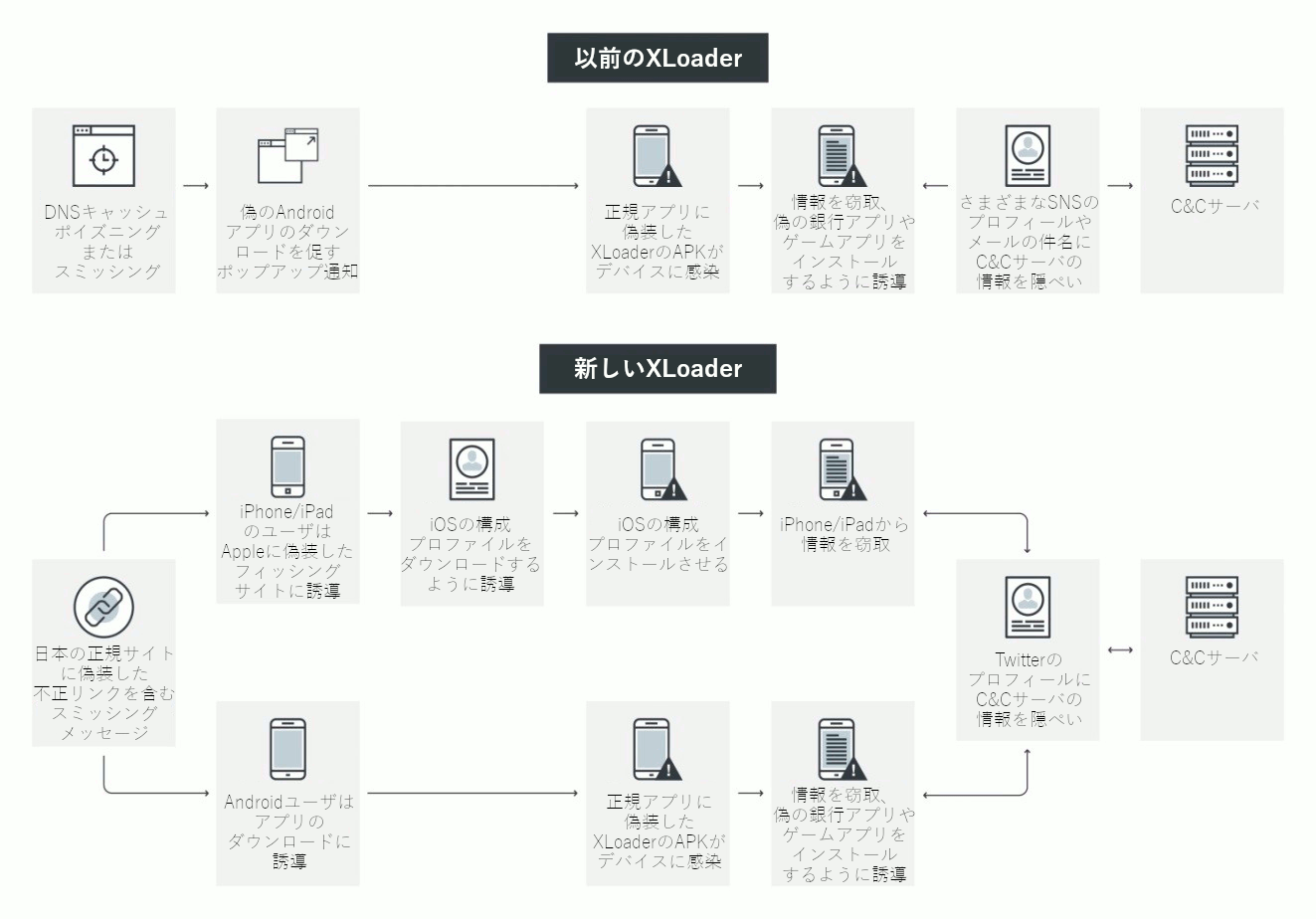

偽装SMSを発端とする国内スマートフォン利用者を狙った攻撃の継続と新たな変化については3月15日の記事にてお知らせしました。本記事ではその新たな変化についてより詳細な解析をお伝えします。この攻撃で使用されるAndroid向け不正アプリとして、トレンドマイクロは「XLoader」の新しい亜種(「AndroidOS_XLoader.HRXD」として検出)の拡散を確認しました。2018年12月11日の記事で報告した以前のバージョンは、FacebookやChromeのような正規アプリに偽装して情報を窃取するAndroid端末向け不正アプリでした。今回確認された亜種は、Android端末に対しては正規セキュリティアプリに偽装して端末に侵入します。また、iPhoneなどのiOS端末に対してはiOSの構成プロファイルをインストールさせることで端末情報を窃取します。このようなデプロイ手法に加えて、コマンドや、コマンド&コントロール(C&C)サーバのアドレスを隠ぺいするSNSの種類にも変化が確認されました。新しい亜種は、前回の調査における最新バージョンに続けて6.0とラベル付けされています。

■感染の流れ

図1:XLoaderの感染の流れ