2018年において、ランサムウェアによる攻撃は減少傾向にありましたが、最近は再び元の勢いを取り戻しつつあるようです。しかしながら、今回確認されたランサムウェア攻撃は以前のようなばらまき型の攻撃に比べると標的を絞っているように見受けられます。身代金要求文書に社名が記載された米国の飲料会社に対するランサムウェア攻撃のニュースが発表された直後、トレンドマイクロは米国の製造会社を攻撃した暗号化型ランサムウェア「BitPaymer」の亜種(「Ransom.Win32.BITPAYMER.TGACAJとして検出)を調査しました。飲料会社の事例と同様に身代金要求文書に社名が記載されていたことから、この事例も標的型の攻撃だった可能性があります。

トレンドマイクロによる調査の結果、遠隔PCでプロセスを実行できるコマンドラインツール「PsExec」を介してBitPaymerをインストールするために、管理者権限を持つアカウントが侵害された可能性があることが分かりました。BitPaymerはランサムウェア「iEncrypt」と関連のあるランサムウェアです。

ランサムウェアの最新動向についてはレポート「2019年ランサムウェア最新動向」をご参照ください。

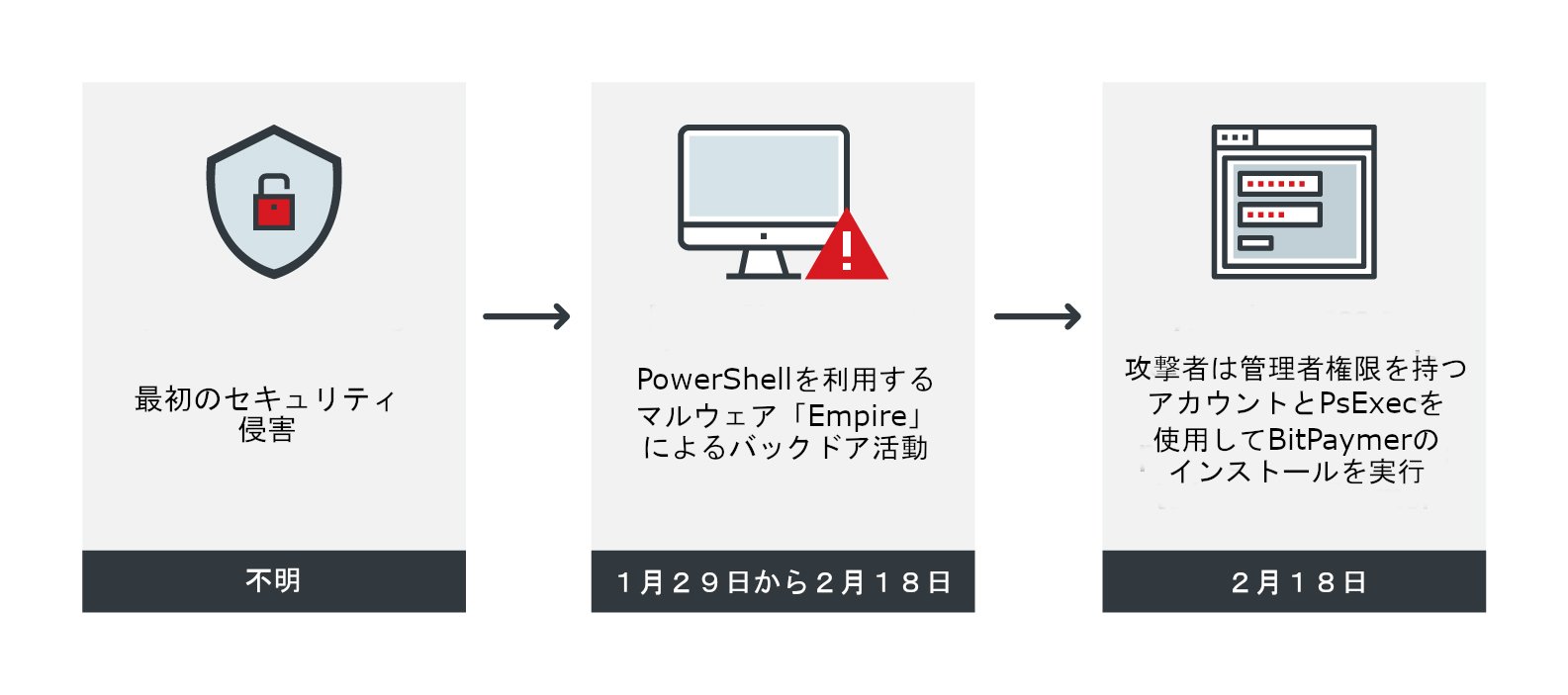

■「BitPaymer」の感染の流れ

BitPaymerは、製造会社のシステムにおいて、PsExecを通して実行されました。トレンドマイクロの調査によると、2019年2月18午後9時40分から午後11時3分(太平洋標準時、PST)の間に、BitPaymerの亜種をコピーして実行するコマンドがPsExec経由で送信されたことが分かりました。

攻撃者がPsExec経由でコマンドを実行するためには、少なくとも一つの管理者権限を持つアカウントが必要です。これは、何らかの要因によるセキュリティ侵害が、ランサムウェアがインストールされる以前からすでに発生していたことを意味しています。

実際に、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」のデータがこの仮説を裏付けています。

図1:暗号化型ランサムウェア「BitPaymer」の感染の流れ

2019年1月29日から2月18日にかけて、多数のPCでPowerShellを利用するバックドア型マルウェア「Empirel」を実行しようとする試みが複数検出されました。痕跡を見ると、攻撃対象のPCにファイルを作成することなく遠隔からこの試みが行われたことが分かります。情報窃取型マルウェア「Dridex」に関連するバイナリも同じ期間内に検出されました。DridexはBitPaymerと共通のローダを使用することが調査によって判明しています。米国の飲料会社の事例では、一部の研究者は、最初に起きたDridexへの感染が最終的なランサムウェア感染に関係している可能性があると考えています。

利用可能なすべての情報から、トレンドマイクロは、セキュリティ侵害が1月29日以前に既に社内で発生していたと推測しています。

■実は新しいものではなかった今回のBitPaymerの亜種

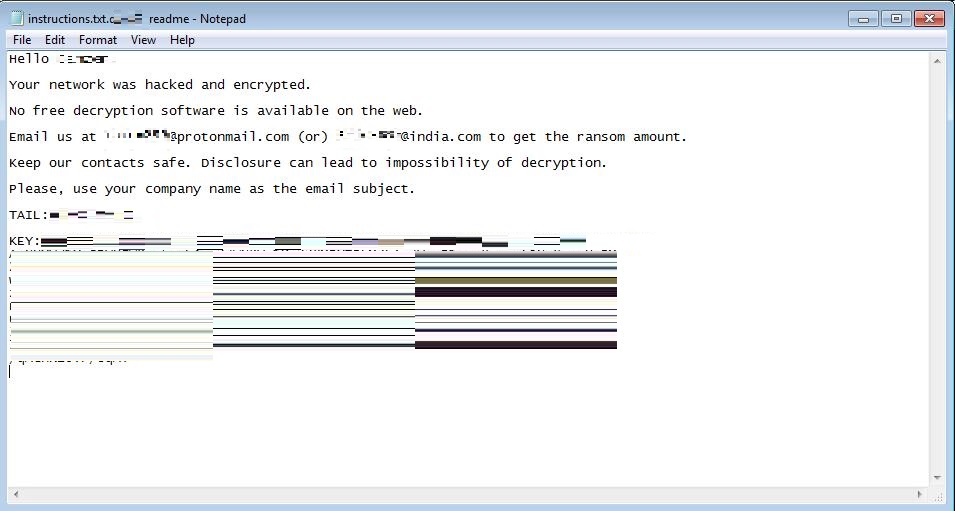

今回確認されたBitPaymerの亜種「Ransom.Win32.BITPAYMER.TGACAJ」は、前述のように身代金要求文書の中で標的となった会社の名前を具体的に言及し、さらにそれを暗号化したファイルの拡張子としても利用しました。これらの特徴は、同社が標的として狙われていた可能性が高いことを示しています。「Ransom.Win32.BITPAYMER.TGACAJと似ている亜種は、2018年末にドイツを拠点とする製造会社を含む多くの企業を標的にした攻撃で確認されました。 この亜種は、「Ransom.Win32.BITPAYMER.TGACAJ」と同様に、標的企業の名前を身代金要求文書と暗号化したファイルの拡張子に使用していました。

図2:「BitPaymer」の身代金要求文書

図2のように、標的となった企業は復号と引き換えに支払う身代金の金額を知るために、攻撃者に連絡するように指示されています。注目すべきことに、暗号化に使用されている鍵が身代金要求文書に含まれており、暗号化されたファイルには格納されていません。 これは身代金要求文書を紛失するとファイルを復号する機会を失ってしまう可能性があることを意味しています。

身代金要求文書への変更と、標的となった企業の名前を暗号化したファイルの拡張子に反映する挙動を別にすると、「Ransom.Win32.BITPAYMER.TGACAJと2018年後半に報告された亜種の間に他の違いはありません。

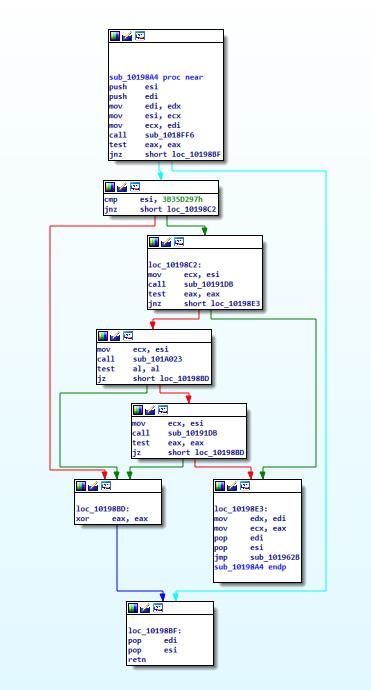

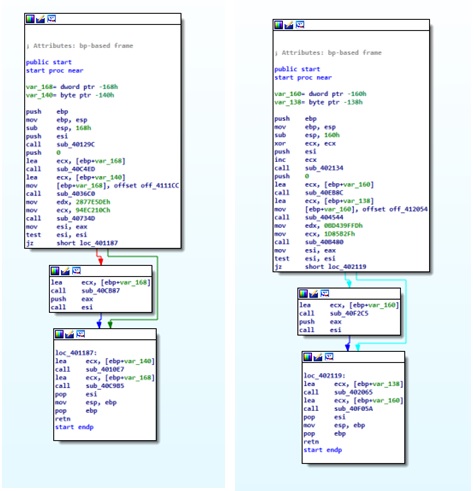

■以前確認された「BitPaymer」の亜種とのコードを比較

今回の「BitPaymer」の亜種は新しいものではなく、身代金要求文書と暗号化したファイルの拡張子が部分的に修正されたものにすぎません。解析の結果、この亜種のコードの構造には以前に確認されたBitPaymerの亜種と多くの類似点があることが分かりました。どちらもWindows APIを取得する機能のために同一のコードを使用し、解凍したコードのエントリポイントも同じです。以下の図は、それぞれの亜種がAPIを構文解析する方法を示しています。

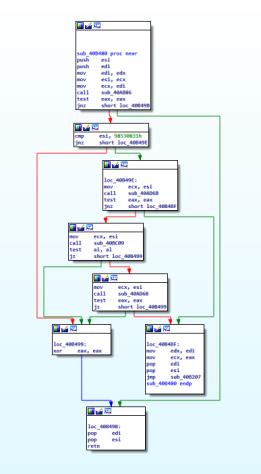

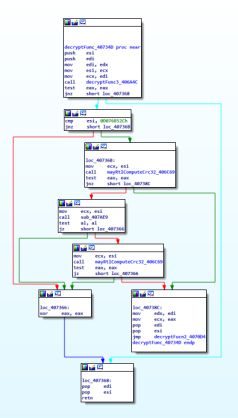

図3:2018年1月に発見された亜種。暗号化したファイルの拡張子は「.locked」

図4:2018年9月に確認された亜種。暗号化したファイルの拡張子は「.locked」

図5:2019年2月に確認された亜種。暗号化したファイルの拡張子に標的企業の会社名を使用

図6:解凍したコードのエントリポイント

2018年9月の亜種(左)と2019年2月の亜種(右)

■「BitPaymer」実行の影響

BitPaymerへの感染の影響は、その他のアンチランサムウェア技術とともに挙動監視ソリューションが有効になっているエンドポイントで最小限に抑えることができました。挙動監視は、既知の不正動作チェックすることで、新しい亜種を検出するのに役立ちます。今回のシナリオでは、検出コンポーネントの機能を使用して、意図しないファイルの暗号化または変更をブロックすることができました。また、挙動監視により、「Empire」のバックドア活動の実行も防ぐことができました。

しかしながら、ランサムウェアの実行を知らず知らずのうちに許してしまったセキュリティホールが検出されないままの状態になっている可能性があります。検出されていないオブジェクトやコンポーネントが、依然としてIT環境において実行されている可能性があります。 このような場合は、すべてのアカウント情報の更新や、PsExecなどのシステム管理ツールの悪用を防ぐためのベストプラクティスに従うなどの対策を講じて、同じ原因による将来のセキュリティ侵害を回避する必要があります。

■ランサムウェアを利用する標的型攻撃におけるMDRの役割

本記事で解説したランサムウェア攻撃や、米国の飲料会社およびドイツの製造会社を襲った攻撃は、攻撃者がより標的を絞ったアプローチへとますます傾いている可能性があることを示唆しています。IT環境の効果的な監視は、攻撃者が勢いづくのを阻止するための鍵となります。

侵入の最初の兆候が1月29日に確認されてから、2月18日にランサムウェアが拡散するまでの間、これを防ぐために講じることができたはずの対策がいくつか考えられます。侵入検知システムはネットワークにおける不正活動を可視化し、より迅速な対策を講じる上で役立ちます。今回の米国の製造会社の場合は、侵入されたアカウント情報を更新し、PCのウイルス駆除を実行することで、ランサムウェアの拡散を防ぐことができていたかもしれません。

また、BitPaymerへの感染は、脅威の検出だけにとどまらず対応や回復までをカバーする「Managed Detection and Response (MDR)」サービスを採用することによっても防止できていた可能性があります。 MDRサービスは、法人組織のITシステムに損害を与える前に脅威を検知できるよう、フルタイムの脅威アナリスト、調査担当者、およびインシデントレスポンスの専門家を必要に応じて提供します。

■トレンドマイクロの対策

トレンドマイクロのMDRサービスは、BitPaymerの亜種のインストールに利用された端末などの感染したPCを特定するために、ログを効率的に分析できるサイバーセキュリティの専門家へのアクセスを提供します。 当社のMDR専門家は、今回の事例のようなランサムウェアインシデントにおいて侵入されたアカウントを明確に特定することができます。さらに、将来受ける可能性のある攻撃を防ぐために、自社で実施できるような対応策のパターンを提供することもできます。

加えて、当社のMDR専門家は、セキュリティインシデントの意味や文脈を解釈することのできる高度なセキュリティ対策ソリューションに精通しています。例えば、総合サーバセキュリティ製品「Trend Micro Deep Security™」は、侵害されたシステムを特定することにより、攻撃者による内部からのアクセスを防ぐことが可能です。 さらに、調査担当者が攻撃中および攻撃後の痕跡を見つけやすくするために、すべてのネットワーク活動を監視する「Deep Discovery™ Inspector」を活用することも可能です。侵害の兆候を早期に確認することができれば、脅威の拡散を防止するための対策を講じることができるでしょう。

一方で、「Trend Micro Apex One™」は、ファイルレスマルウェアおよびランサムウェアを含むさまざまな種類の脅威に対する高度な自動脅威検出および対応を提供します。先進技術と実績の高いスレットインテリジェンスを融合したApex Oneのクロスジェネレーションのアプローチは、パフォーマンスと効率を最大化するために高度に調整されたエンドポイントの保護を提供することができます。

2019年のランサムウェア最新動向については以下のレポートをご参照ください。

【更新情報】

| 2019/07/10 11:03 | レポート「2019年ランサムウェア最新動向」へのリンクを追加しました。 |

参考記事:

- 「Account With Admin Privileges Abused to Install BitPaymer Ransomware via PsExec」

by Gilbert Sison and Ryan Maglaque

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)