日本トレンドマイクロで法人を狙うサイバー脅威情報の収集・分析を行っているCyber Threat Research Team(CTRT) では、お客様からの脅威関連の問い合わせ状況、ならびにトレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」における様々な脅威の検出状況をモニタリングしています。2019年4月現在、CTRTの観測範囲では、Tick、BlackTechといった攻撃者グループや、Taidoorキャンペーンによるものと推測される日本の組織への攻撃活動を確認しています。

法人を狙う標的型攻撃では、広く注目される実社会のイベントを攻撃に利用してきます。この2019年のGW連休中には、天皇陛下の退位や新元号「令和」への改元など、一般利用者の注目を集めるイベントが予定されています。また政治的なイベントとして、トランプ米大統領の国賓来日も確定しています。そのため、これらのイベントを悪用した標的型メール(スピアフィッシングメール)を用いた攻撃が発生する可能性があります。

以下にTick、BlackTech、Taidoorキャンペーンに関連するマルウェア検出名称を例示すると共に、各攻撃の特徴を解説します。自組織ネットワーク内でこれらの検出名称のマルウェア検出が上がった場合は、特にご注意ください。また各攻撃の特徴は、侵入の検知などの対策の参考にしてください。どの攻撃も初期侵入(Point of Entry)時の攻撃手法として標的型メールを多用していることを確認しています。

攻撃者グループTickに関連する検出名

- DASERF

- DATPER

- KVNDM

- ABK

- HDOOR

- BANCTEIAN

- BUDOWN

- VERCHEK

攻撃キャンペーン「Taidoor」に関連する検出名

- SIMBOT

- TAILDR

- TALERET

- DALGAN

- ENCBUXZOP

- EXFRAM

- MOCELPA

- CHWRITER

- HGZSLL

- HGZSLLMNG

- POSHC2(他のグループでも利用されます)

- PYAUTHZE

攻撃者グループ「BlackTech」に関連する検出名

- PLEAD

- PLEADLDR

- PLREADENC

■Tickによる攻撃

Tickは2019年4月時点において、日本国内で活発に攻撃を行っていると考えられる攻撃者グループです。Tickによる攻撃は近年では、2016年のSKYSEA Client View の脆弱性 (CVE-2016-7836)を悪用した、マルウェア「KVNDM」への感染事例やマルウェア「DATPER」を用いた攻撃が観測されていますが、2019年にはこれらと異なるターゲット・マルウェア(特に「BKDR_ABK」 )の攻撃を観測しています。

■【2019年におけるTickによる攻撃の特徴】

- 初期侵入に用いられるファイルは、RLO(横書き文字の並びを逆にするためのUnicodeの制御文字、ファイル名を偽装する際に悪用される)を悪用し、拡張子が”PDF”に見えるよう偽装されている

- EXEファイルを実行する際に展開されるデコイは、昨年5月の発生事例と類似し、中国の経済動向関連などのドキュメントが表示される例が多い

- %temp%で指定された配下に「task***」という名称のファイルがドロップされる例が多い

- C2サーバは国内のホスティングサービス上に存在する、改ざんされたサイトである例が多い

- C2サーバからPEファイルが埋め込まれた画像ファイルをダウンロードし、EXEとして抽出して実行する(ステガノグラフィー)

図:初期侵入に用いられるファイルの例

■Taidoorキャンペーン、もしくは関連する可能性がある攻撃

Taidoorキャンペーンに関連すると考えられる攻撃では、従来から用いられるマルウェア「Taidoor」を用いた攻撃の他、オープンソースのツールである「PoshC2」を用いた攻撃を観測しています。

また、詳細が確認できていないものの、「CHWRITER」といった今まであまり用いられていないマルウェアが用いられた事例を確認しています。「CHWRITER」を用いた攻撃では、メール添付ファイルにACE形式書庫ファイルを扱うライブラリである「UNACEV2.DLL」関連の脆弱性、「CVE-2018-20250」を用いることが確認されています。「CVE-2018-20250」は一般的にはアーカイブツール「WinRAR」の脆弱性として認識されていますが、他にも「Explzh」や「Lhaplus」といったツールが「UNACEV2.DLL」を用いており、影響を受ける可能性があるため注意が必要です。

■【2018-2019年におけるTaidoor関連と考えられる攻撃の特徴】

- マルウェア「Taidoor」、「PoshC2」、「SERKDES」、「CHWRITER」など、複数のツールを併用しているとみられる

- 「PoshC2」による通信先URLは以下のような形式が用いられる

http(s)://{fqdn}(:{port_number})/images/static/content - PoshC2関連の攻撃では、EXEやDLLなど、実行ファイル内にPowerShellもしくPowerShellを含むバッチファイルなどがハードコードされており、検体(EXE, DLL)内のルーチンから実行される

- 「CHWRITER」を用いた攻撃では脆弱性「CVE-2018-20250」や「VMProtect」といったツールが悪用される

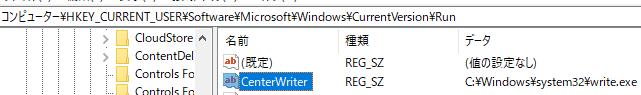

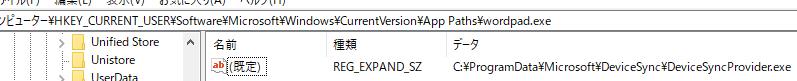

- 「CHWRITER」では、起動手段として、以下のレジストリに値を登録し、システム起動時に「write.exe」経由で自身を実行する

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run

- HKCU\Software\Microsoft\Windows\CurrentVersion\App Paths\wordpad.exe

・名前: CenterWriter データ: C:\Windows\system32\write.exe

・データ: C:\ProgramData\Microsoft\DeviceSync\DeviceSyncProvider.exe

図:CHWRITERを起動するレジストリの例

■緩和策

標的型メールについては、メールゲートウェイとサンドボックスを連携させ、添付ファイルを動的に検査することで、添付ファイルがウイルスパターンに対応していなくても侵入をブロックできる可能性があります。

また、標的型攻撃では侵入したネットワークおよび端末上で、様々な不正活動を行います。このような侵害ネットワーク・端末上での不正活動は従来のファイアウォール・IDS・IPS等のセキュリティ製品では検出することが難しい場合があるため、ネットワーク・端末の両面で攻撃者の挙動を検出・ログ取得できるような製品・ソリューションを導入し、モニタリングすることが有効です。

ただし、標的型攻撃では、目的が達せられるまで執拗に攻撃が継続される傾向があります。多層防御を実施し、侵入を前提とした攻撃に気付く仕組みを複数用意することが重要です。

また、組織の一人一人が以下のような点に常に注意する必要があります。

- メールの添付ファイルを開く際にはメール送信元や件名、本文に不審な点が無いかを確認する

- 添付ファイルの拡張子を確認し、意図したファイル形式であることを確認する

- 添付ファイルがマクロを含むMicrosoft Officeファイルの場合、それを不用意に有効化しない

※特に本文内にてマクロの有効化を促す記載のあるもの、本文が画像になっているもの、本文が無いものには注意が必要 - メール内のリンクをクリックする際は、ドメイン名の微妙な違いにより詐称されていないかを確認する (例:trendmicro.com → trendmicr0.com)

- 個人のメールについても攻撃のターゲットになる可能性があるため、上記と同様の点について注意をする

調査:Trend Micro Research( 庄子 正洋(Cyber Threat Research Team)、藤澤 一樹(Cyber Threat Research Team)、加唐 寛征(Cyber Threat Research Team))

記事構成:岡本勝之(セキュリティエバンジェリスト)