トレンドマイクロは2021年半ばから、非常に実体の見えづらいサイバー諜報活動グループ「Earth Lusca」を追跡調査しています。このグループは、スピアフィッシング(標的型)攻撃や水飲み場型攻撃など、従来のソーシャルエンジニアリングの手法を用いた攻撃キャンペーンを通じて世界中の組織を狙っています。同グループの主な動機はサイバー諜報活動と見られており、本稿執筆時点における被害組織のリストには、政府機関、教育機関、宗教運動団体、香港を拠点とする民主化推進団体や人権団体、新型コロナウイルス感染症(COVID-19)研究機関、報道機関など、企業価値の高い組織が含まれています。ただしギャンブルや暗号資産(旧:仮想通貨)に関連する企業も標的としていることから、Earth Luscaグループは金銭的な動機による活動も行っていると見られています。

続きを読むフィッシングは、インターネット上で最も長くサイバー犯罪者に利用されている詐欺手口の1つです。利用者を特定のWebページやサービスの偽サイトへ誘導し、利用者自らに情報を入力させて詐取します。フィッシングを含め、いわゆるネット詐欺では本物そっくりの「偽サイト」が使用されます。非常によく利用される手口のため、企業や個人ユーザは、認知の有無を問わず、おそらくはこれまでに多くのフィッシングページを目にしていることでしょう。2017年7月27日公開のブログ記事では、利用者がフィッシング攻撃を見抜くためのポイントについて解説しています。しかし、この他にどのような対策を講じれば、偽サイトを使用するフィッシング攻撃を、事前的かつ能動的に検出および阻止できるでしょうか?本記事ではドメイン名の仕組みについておさらいし、ゾーンファイルに含まれた不審なドメイン名の監視により特定法人組織を偽装するフィッシング攻撃を未然に防ぐ取り組みについて解説します。自組織の偽サイトに悩まされている法人利用者の参考にもなるでしょう。

続きを読むソーシャルエンジニアリングの手法を使い、メール受信者に恐怖心を抱かせて金銭を要求する新しいセクストーション(性的脅迫)の手口が確認されました。最近のセクストーションの手口の傾向に違わずビットコインでの支払いを要求するこの事例は、今年2020年初め、メールセキュリティ企業「Mimecast」のリサーチャによって確認されました。1月2日から3日にかけて、主に米国のメールアカウント所有者にむけて合計1,687通の脅迫メールが送信されたことが報告されています。

一見したところこの手口は過去数年間で確認されている他のセクストーションのものと違いはありません。あまり珍しくない、「要求額を支払わなければ、受信者の裸が映った動画を成人向けWebサイトで公開する」という脅迫内容です。

続きを読むインターネット上にいったん公開されたデジタルデータを消去することは困難です。特に、個人利用者や法人組織から漏えいした情報は、暴露されたり、サイバー犯罪者間で取引されたりして広まり、抹消することは困難です。結果的に、新たなサイバー犯罪に何度も「再利用」される可能性があります。2015年に「Ashley Madison(アシュレイ・マディソン) 」から漏えいしたとされる情報は、サイバー犯罪における漏えい情報再利用の例となってしまいました。

Ashley Madison は、既婚者向けの出会い系サイトです。2015年、サイトの運営会社「Avid Life Media」が「Impact Team」として知られるハッカー集団によってハッキングされました。Impact TeamはAvid Life Media に対し、Ashley Madisonともう一つの類似Webサイトを閉鎖しなければ、同サイトから収集した個人情報を暴露すると脅しました。Avid Life Mediaはこの要求に応じず、Impact Teamは数百万の会員の個人情報をダークWeb上で公開するに至りました。

図:確認された脅迫メールの例

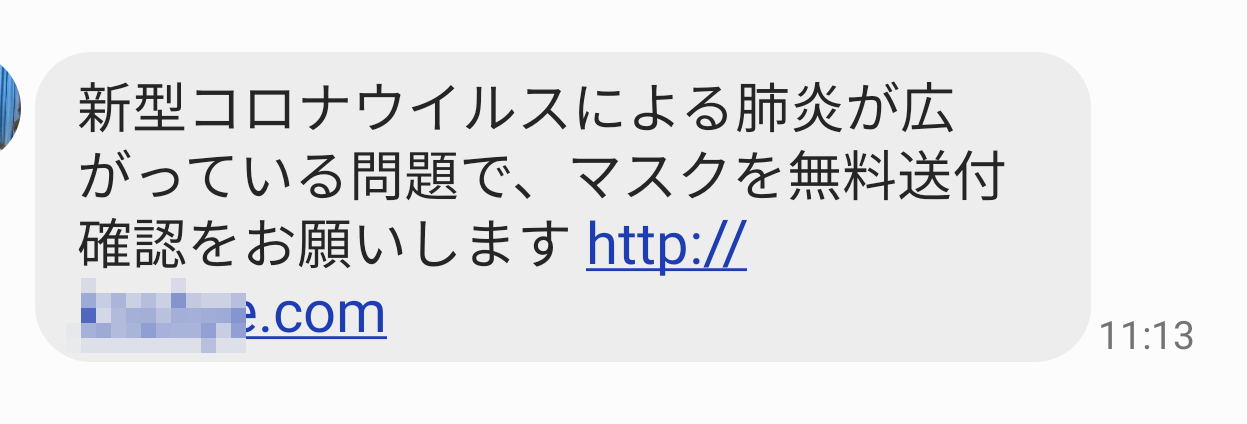

続きを読むサイバー犯罪者による攻撃メールでは、受信者を騙し、不正サイトへ誘導したり、添付ファイルを開かせたりしようとする手口が日常的に使用されています。中でも、その時々に注目を集めている話題に便乗する手口は、大きなイベントの開催や事件発生の度に見られる常套手段です。今、世界的に注目されている事件と言えば、中国の武漢で発生したとされる新型コロナウイルス(2019-nCoV)でしょう。その影響は中国とその周辺諸国から世界的に広がっており、世界保健機関WHOは「世界的な緊急事態」を宣言、日本の厚生労働省も公式勧告を出しています。サイバー犯罪者がこのように注目される話題に便乗することは、ある意味当然のことですが、トレンドマイクロでは実際に、この新型コロナウイルスの話題に便乗する手口を連続して確認しました。

図1:新型コロナウイルスに便乗するテキストメッセージの例

(2020年2月確認の内容から再構成)

ワールドカップのようなイベントではセキュリティ上の問題が発生します。会場から観客、選手やチーム関係者まですべてを物理的に警備するだけでなく、サイバーセキュリティ対策も同様に重要です。

2018年6月14日から7月15日までロシアで開催された第21回目のFIFAワールドカップは、世界人口のほぼ半数が観戦するという、史上最も注目されたスポーツイベントの1つとなりました。数字だけを見てもその注目度がうかがえます。視聴率も驚異的でしたが、このイベントを主催したロシアは推定約120億米ドル(2018年11月20日時点で約1兆3,546億円)を費やし、FIFAや他の関係組織へは数十億米ドル(約数千億円)の収益をもたらしました。規模に関して言えば、この2018 FIFAワールドカップは他のイベントの中でも比類ないスポーツイベントとなりました。

もちろん、これだけ大規模なイベントとなるとセキュリティの問題が発生します。会場や観客、選手やチーム関係者まですべてを警備する物理的なセキュリティの問題がまず挙げられます。加えて、Facebookで約240万回のインタラクション、Twitterで約2,800万回のツイートを発生させた「第51回スーパーボウル (Super Bowl LI )」の例が示すように、インターネット上でも人気を博す大規模スポーツイベントにおいては、 オンラインのセキュリティ対策も非常に重要です。

続きを読む今日の脅威状況において、暗号化型ランサムウェアの活動は前年2017年と比べ顕著な停滞状態にあるとはいえ、現在もサイバー犯罪者の主要な手口の一つとして利用されています。実際、2018年上半期内では、わずかに活動の増加を見せ、セキュリティ対策製品を回避するための微調整により、その活動を維持しています。今回取り上げる「 PYLOCKY(パイロッキー) 」(「 RANSOM_PYLOCKY.A 」として検出)に関しては、すでに確立されたランサムウェアファミリを模倣し、それらの悪評に便乗し活動しています。

トレンドマイクロは7月下旬から8月全体を通して、暗号化型ランサムウェア「PyLocky」を拡散するスパムメールの活動の波を確認しました。このランサムウェアは、身代金要求文書において「Locky」になりすましていますが、「PyLocky」と「Locky」の相互の関係性はありません。

続きを読む