Windows の 2 つの正規コマンドラインツール「WMIC(wmic.exe)」および「CertUtil(certutil.exe)」を悪用し、感染 PC に不正なファイルをダウンロードするマルウェアが確認されました。WMIC はWindows の管理を担当し、CertUtil はマクロおよび証明書サービス関連の機能を担う正規ツールです。これらの正規ツールは、通常の機能の一部としてファイルのダウンロードに使用されるため、不正活動においても検出回避を目的としてよく利用されます。

WMIC および CertUtil は、以前からマルウェアによって悪用されてきました。今回の攻撃ではそれらが同時に利用され、さらに検出回避のための挙動が加わっています。

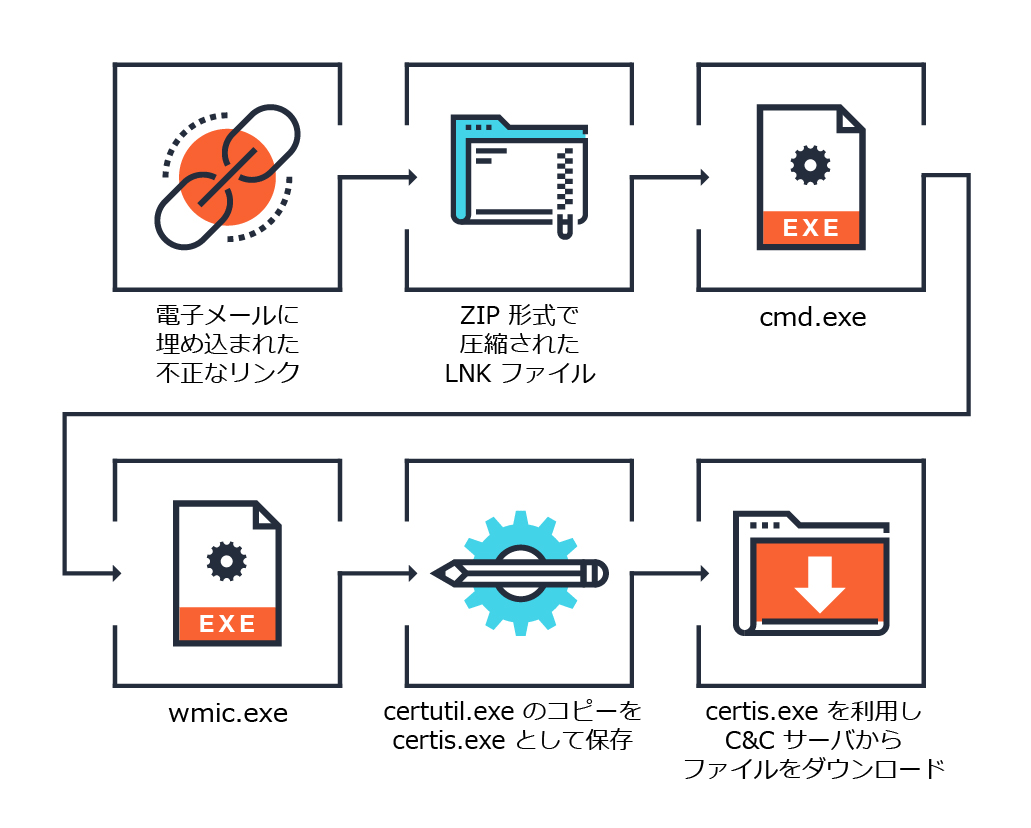

■感染の流れ

図 1 は今回確認された攻撃の感染の流れです。不正なリンクを含む電子メールを侵入経路とし、WMIC や CertUtil を利用して、最終的にコマンド&コントロール(C&C)サーバから不正なファイルをダウンロードします。

図 1:感染の流れ