2016年5月18日(米国時間)、暗号化型ランサムウェア「CRYPTESLA」(別名:TeslaCrypt、「RANSOM_CRYPTESLA」として検出)が活動を停止し、復号に必要なマスターキーが無料で公開されました。このランサムウェアに関連する脅威状況の一大事件の裏で、CRYPTESLA が利用していた手口を再利用しようとするサイバー犯罪者がいるようです。この事例に先立って、4月に、従来のランサムウェア「REVETON」の背後にいるサイバー犯罪者集団が新たに「Angler Exploit Kit(Angler EK)」および「BEDEP」を利用して暗号化型ランサムウェア「CryptXXX」(「RANSOM_WALTRIX」として検出)を拡散する報告がありました。

今回、CRYPTESLA の手口を模倣する CryptXXX の亜種(「RANSOM_WALTRIX.C」として検出)が確認されました。CRYPTESLA の無料復号ツールの公開によりユーザが身代金要求を無視できるようになった後で大幅に更新された亜種となり、この亜種は、ファイルを暗号化するだけでなくユーザがデスクトップにアクセスできないように画面をロックする機能も備えています。

■ 侵入経路

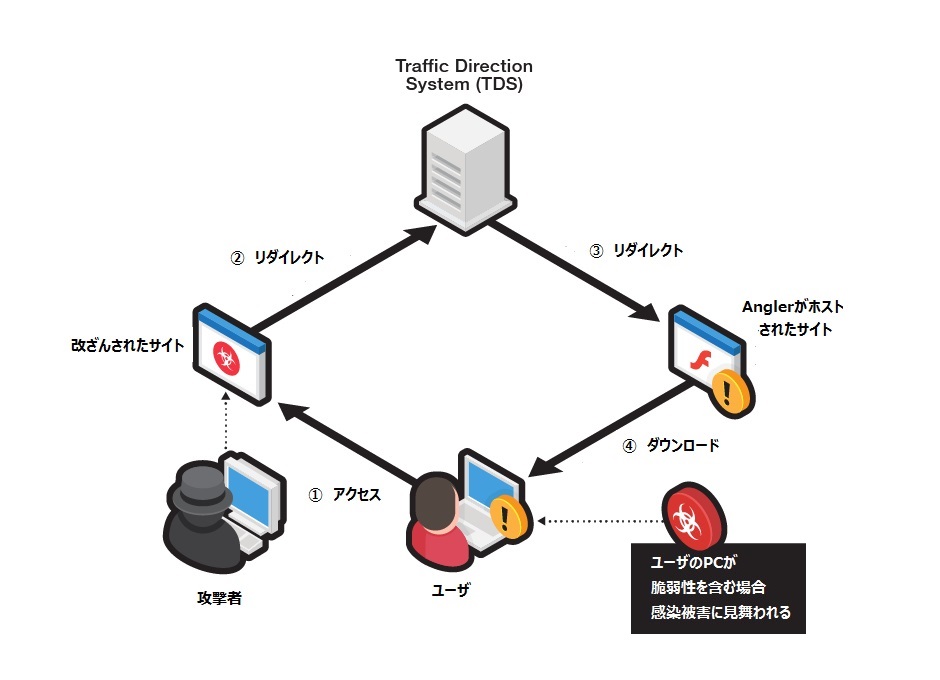

RANSOM_WALTRIX.C は、CRYPTESLA の拡散手口同様、改ざんされた Webサイトおよび Angler EK を組み込んだ不正広告経由で拡散します。

図1:Angler EK を経由する CryptXXX の感染経路図

ユーザが改ざんされたサイトあるいは不正広告を訪問すると、不正プログラム「BEDEP」の亜種が RANSOM_WALTRIX.C を作成します。RANSOM_WALTRIX.C は PC に侵入すると、まず仮想環境下で実行されているかを確認します。仮想環境下で実行されていると検知した場合、自身を終了します。

問題の RANSOM_WALTRIX.C の不正活動停止を困難にする理由は、システムの挙動監視プログラムである「watchdog(ウォッチドッグ)」を自身の活動に利用しているからです。RANSOM_WALTRIX.C は、暗号化とシステムの「異常な」挙動の検知という2つの機能を同時に実行します。ウォッチドッグが暗号化プロセスを中断させる「異常な」挙動を検知すると、暗号化を最初からやり直します。このため不正プログラムが停止するとウォッチドッグにより暗号化が再開する、という悪循環が発生します。

図2:「RANSOM_WALTRIX.C」が ”svchost.exe” としてプロセスを同時に実行する

RANSOM_WALTRIX.C は、以下の拡張子を持つファイルを暗号化します。

また、ユーザが他のツールにアクセスできないように画面をロックします。上述のように、旧バージョンの CryptXXX に対する復号化ツールが作成されたことへの対応措置と推測されます。しかし支払いサイトへは脅迫メッセージにあるリンクからアクセスすることが可能です。

図3:「RANSOM_WALTRIX.C」の脅迫メッセージ

RANSOM_WALTRIX.C のもう1つの特徴的な更新は、身代金を倍増させるまでの待機時間の延長です。他の暗号化型ランサムウェアは24時間ほどの短時間で身代金が倍になりますが、RANSOM_WALTRIX.C はユーザに90時間以上猶予を与えます。例えば「JIGSAW」のようなユーザに身代金の支払いを急き立てる他の暗号化型ランサムウェアとは違い、RANSOM_WALTRIX.C は身代金を用意するための十分な時間をユーザに与えます。

図4:身代金500米ドル(約5万5千円。2016年5月25日現在)が2倍になるまで90時間以上あることを示す支払いリンク

新たな機能が追加され以前より身代金が払いやすくなったことで、多くのサイバー犯罪者が「CryptXXX」に群がることになるでしょう。弊社はこの暗号化型ランサムウェアが今後さらに更新され、適切なランサムウェア対策をしていないユーザの脅威になると予測します。

■ ランサムウェア対策

Angler EK は、何百もの Webサイトに被害を与えた最も悪名高いエクスプロイトキットの1つで、多くの不正広告で利用されてきました。脆弱性を利用した攻撃から身を守るため、最新の更新プログラムを定期的に、プログラム、ソフトウェアおよびアプリに適用してください。また、3-2-1ルールに従ってバックアップを取ることも大切です。

- 3つ以上のコピーを保存

- 2つの異なる種類の端末に保存(例:ハードドライブおよび USB)

- そのうちの1つは他の2つとは異なる場所に保存(例:自宅とオフィス)

ランサムウェアはスパムメールの添付ファイル、または埋め込みリンクとして拡散されることも考慮して、信用できないメールを開けたり埋め込みリンクをクリックしたりしないようにしてください。

トレンドマイクロはランサムウェアを容認しません。弊社は、身代金の要求に応じないよう強く推奨します。要求に応じることでサイバー犯罪を増長させることになり、さらにランサムウェアを拡散させてしまいます。また、ランサムウェアによる被害のリスク軽減のためにゲートウェイからネットワーク、そしてエンドポイント、サーバまでをカバーする多重対策をとっておくことが必要です。

弊社では、個人ユーザへのネットワーク保護対策も提供します。企業ユーザは、「InterScan Web Security」によって CryptXXX を入口でブロックすることができます。トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」および法人向けクライアント用総合セキュリティ対策製品「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」は、不正なファイルやスパムメールを検出し、関連する不正なURLをブロックすることによって個人ユーザおよび企業をこの脅威から保護します。

「Ransom_WALTRIX.C」のハッシュ値:

- DF7E00A7DE1C584F0BF71BB583673A9CA4511AEF

- ADCE8CF4C31F1980C2B1D952A5A931D7C8DCDD8C

- B3CA5D55F0D38AC78A86A36323A8498854E3FA80

※協力執筆者: Jaaziel Carlos、Anthony Melgarejo、Rhena Inocencio およびJoseph C. Chen

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)