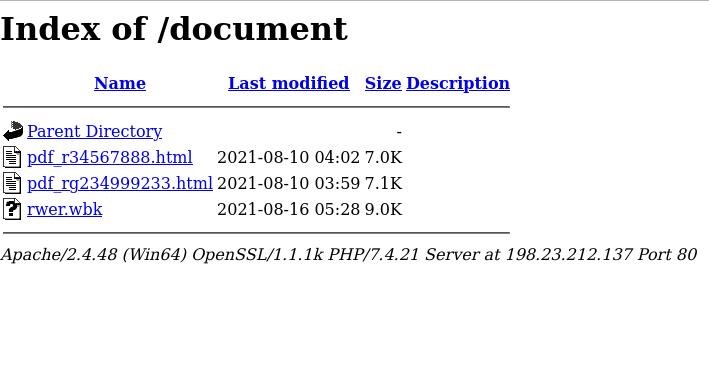

トレンドマイクロでは最近、古い脆弱性を悪用し、複数の手法でLokiBotを拡散する攻撃的なマルウェア配信活動を検出しました。本ブログ記事では、一連の活動で使用された手法の中から一例を紹介し、また、ペイロードについての簡単な分析結果を解説します。弊社では、攻撃者のコマンド&コントロール(C&C)サーバのひとつでディレクトリの閲覧が可能な状態となっており、更新済みのサンプルが取得可能であることをつきとめました。

図1:ディレクトリが閲覧可能な状態のC&Cサーバ

続きを読む「LokiBot」がアンダーグラウンドのオンライン掲示板において情報窃取およびキーロガー機能を持ったマルウェアとして初登場してから、数年にわたりさまざまな機能が追加されてきました。2018年1月下旬の活動では、LokiBotのマルウェアファミリが「Windows Installer」のインストールを利用したり、2019年6月には不正なISOファイルが添付されたスパムメールを含む新しい拡散手法を導入したことがわかりました。今回確認されたLokiBotの新しい亜種の解析では、活動を持続する仕組みが更新され、ステガノグラフィを通してコードを隠ぺいすることでシステム内での検出を回避する機能を改善したことが示されています。 (さらに…)

続きを読むMicrosoft は 2017 年 11 月、遠隔でのコード実行が可能になる Microsoft Office の脆弱性「CVE-2017-11882」を修正する更新プログラムを公開しました。しかし、更新プログラム公開後にも「COBALT」のようなサイバー犯罪集団がこの脆弱性を利用して情報窃取型マルウェア「FAREIT」やオンライン銀行詐欺ツール「URSNIF」および「Loki」を改造した情報窃取型マルウェアのようなさまざまなマルウェアを拡散していたことが確認されています。Loki は当初、パスワードや仮想通貨ウォレットを窃取することのできるキーロガーとして販売されていたマルウェアです。

続きを読む