感染端末の近隣にある無線LAN(Wi-Fiネットワーク)に侵入して拡散する「EMOTET(エモテット)」の新しい亜種が確認されました。この拡散手法は、通常スパムメールによって拡散するこれまでのEMOTETの典型から外れています。ただし、EMOTETはこれまでも、その時々に活動を変化させてきた過去があります。EMOTETは、2014年、「TrojanSpy.Win32.EMOTET.THIBEAI」としてトレンドマイクロのリサーチャによって初めて確認されました。当初は、感染コンピュータから個人情報を窃取する「バンキングトロジャン(オンライン銀行詐欺ツール)」でした。EMOTETはこれまで、新型コロナウイルス(2019-nCoV)のような注目のニュースや感謝祭などのイベントに便乗したスパムメールを利用して拡散してきました。EMOTETの感染によって、独フランクフルトのITネットワークがシャットダウンを余儀なくされた事例も報告されています。最近では、話題のニュース記事のテキストを使用して検出回避を図るEMOTETも見つかっています。そして今回、確認されたEMOTETの亜種は、WindowsのwlanAPIインターフェイスの機能を使い、感染端末から近隣のWi-Fiネットワークへ拡散します。

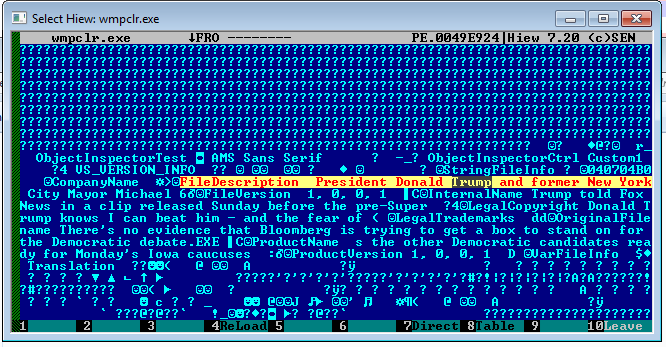

続きを読むマルウェア検出の技術は進歩していますが、その検出を回避しようとするサイバー犯罪者側の動きも、様々なものが見られています。現在では多くのセキュリティベンダーが取り入れている、機械学習型検出では、不正コードの特徴などマルウェア特有の共通点を学習し、不審なプログラムファイルを警告します。これに対しサイバー犯罪者は、正規ファイルの情報をマルウェア内に取り込むことにより、特徴を変化させて検出を回避しようとする試みを行うことがあります。この機械学習型検出に対する回避の試みの例として、米ドナルド・トランプ大統領のニュースを利用したとみられるマルウェアが相次いで確認されました。

トレンドマイクロは、「モノのインターネット(Internet of Things、IoT)」デバイスに感染するマルウェア「Mirai」の亜種2つを確認しました。 「SORA」(検出名「IoT.Linux.MIRAI.DLEU」)と「UNSTABLE」(検出名「IoT.Linux.MIRAI.DLEV」)と名付けられたこれらの亜種は、脆弱性「CVE-2020-6756」を利用して監視カメラ用ストレージシステム「Rasilient PixelStor5000」へ侵入します。

続きを読むフィッシングは、インターネット上で最も長くサイバー犯罪者に利用されている詐欺手口の1つです。利用者を特定のWebページやサービスの偽サイトへ誘導し、利用者自らに情報を入力させて詐取します。フィッシングを含め、いわゆるネット詐欺では本物そっくりの「偽サイト」が使用されます。非常によく利用される手口のため、企業や個人ユーザは、認知の有無を問わず、おそらくはこれまでに多くのフィッシングページを目にしていることでしょう。2017年7月27日公開のブログ記事では、利用者がフィッシング攻撃を見抜くためのポイントについて解説しています。しかし、この他にどのような対策を講じれば、偽サイトを使用するフィッシング攻撃を、事前的かつ能動的に検出および阻止できるでしょうか?本記事ではドメイン名の仕組みについておさらいし、ゾーンファイルに含まれた不審なドメイン名の監視により特定法人組織を偽装するフィッシング攻撃を未然に防ぐ取り組みについて解説します。自組織の偽サイトに悩まされている法人利用者の参考にもなるでしょう。

続きを読むトレンドマイクロは、クリーナーやブースターなどAndroid向けユーティリティアプリとしてGoogle Play上で配信されていた不正アプリ(AndroidOS_BadBooster.HRXとして検出)を多数確認しました。これらのアプリは、不正な目的のために、デバイスに表示させる広告の設定を管理するサーバへアクセスして、モバイル広告詐欺(Mobile Ad Fraud)を実行すると共に、感染デバイスへさらに別の不正アプリをダウンロードし感染させます。「ファイルの整理や削除によってデバイスのパフォーマンスを向上させるアプリ」に偽装したこれらの不正アプリは、合計で47万回以上ダウンロードされていました。弊社の調査から、同種の不正活動は2017年から開始されていたことが判明しています。なお、本記事執筆時点においてこれらの不正アプリはGoogle Playストアから削除されています。

続きを読むソーシャルエンジニアリングの手法を使い、メール受信者に恐怖心を抱かせて金銭を要求する新しいセクストーション(性的脅迫)の手口が確認されました。最近のセクストーションの手口の傾向に違わずビットコインでの支払いを要求するこの事例は、今年2020年初め、メールセキュリティ企業「Mimecast」のリサーチャによって確認されました。1月2日から3日にかけて、主に米国のメールアカウント所有者にむけて合計1,687通の脅迫メールが送信されたことが報告されています。

一見したところこの手口は過去数年間で確認されている他のセクストーションのものと違いはありません。あまり珍しくない、「要求額を支払わなければ、受信者の裸が映った動画を成人向けWebサイトで公開する」という脅迫内容です。

続きを読むインターネット上にいったん公開されたデジタルデータを消去することは困難です。特に、個人利用者や法人組織から漏えいした情報は、暴露されたり、サイバー犯罪者間で取引されたりして広まり、抹消することは困難です。結果的に、新たなサイバー犯罪に何度も「再利用」される可能性があります。2015年に「Ashley Madison(アシュレイ・マディソン) 」から漏えいしたとされる情報は、サイバー犯罪における漏えい情報再利用の例となってしまいました。

Ashley Madison は、既婚者向けの出会い系サイトです。2015年、サイトの運営会社「Avid Life Media」が「Impact Team」として知られるハッカー集団によってハッキングされました。Impact TeamはAvid Life Media に対し、Ashley Madisonともう一つの類似Webサイトを閉鎖しなければ、同サイトから収集した個人情報を暴露すると脅しました。Avid Life Mediaはこの要求に応じず、Impact Teamは数百万の会員の個人情報をダークWeb上で公開するに至りました。

図:確認された脅迫メールの例

続きを読む長期にわたって活動を継続しているマルウェアは、時間と共にその活動内容を変化させていく傾向にあります。2013年前後に登場したAndroid向けバンキングトロジャン「FakeToken(フェイクトークン)」もその1つです。2017年に確認されたFakeTokenは、タクシー配車アプリを偽装し、感染端末から個人を特定できる情報(PII)を窃取する機能に加え、ランサムウェア機能まで持っていました。そして2020年に入り、カスペルスキーのリサーチャは、約5,000台のスマートフォンがSMSで海外へ迷惑メッセージを送信していたことを検知しました。そしてそれは、FakeTokenの新しい機能によるものであることが確認されました。

続きを読む