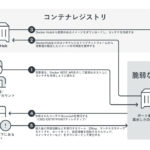

トレンドマイクロは脅威動向調査の一環として、攻撃者が積極的に悪用する脆弱性や設定の不備を注意深く監視しています。頻繁に悪用される設定の不備の1つに、インターネット上に露出したDocker REST APIがあります。

2021年10月トレンドマイクロは、Docker REST APIを露出させた不適切な設定状態にあるサーバを標的として、以下のような悪意のあるスクリプトを実行するイメージからコンテナを起動(スピンアップ)させる攻撃活動を観測しました。

- 暗号資産「Monero」を採掘するツール(コインマイナー)をダウンロードまたは同梱する

- よく知られた手法を用いてコンテナ経由でホストを侵害する「コンテナエスケープ」攻撃を実行する

- 侵害されたコンテナから露出したポートに対するインターネット全体のスキャンを実行する