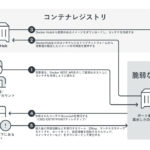

本ブログでは2021年11月30日の記事で、侵害されたDocker Hubアカウントが暗号資産(旧仮想通貨)の採掘活動(マイニング)に悪用されていたほか、これらの活動がサイバー犯罪者グループ「TeamTNT」に関連していたことを明らかにしました。それらのアカウントは現在削除されていますが、トレンドマイクロは、これらの侵害されたアカウントに関連するTeamTNTの活動を追跡調査することができました。

トレンドマイクロは、上記の活動に加えて、同グループが異なる環境内で実施したいくつかの不正な活動を確認しました。そのうちの1つは、Weaveworks社の提供する正規ツール「Weave Scope」を悪用して、展開されたコンテナの監視・制御を行っていたことです。

続きを読む