トレンドマイクロでは 2015年10月以降、実在の会社からの請求書や注文確認メール、また FAX受信通知などのメールを偽装したマルウェアスパムの事例を数回にわたり確認しており、本ブログにおいても 10月9日、10月27日の記事で注意喚起を行っております。これらの偽装マルウェアスパムから最終的に侵入する不正プログラムは、すべてオンライン銀行詐欺ツール「SHIZ」であったことが確認されています。「SHIZ」自体は以前から存在するバックドアですが、2015年7月以降特に国内ネットバンキングを対象とした攻撃での使用が活発化しており、日本のネットバンキング利用者にとっては新たな脅威となっています。今回はこの国内ネットバンキングを狙う新たな脅威についての詳細解析を行います。

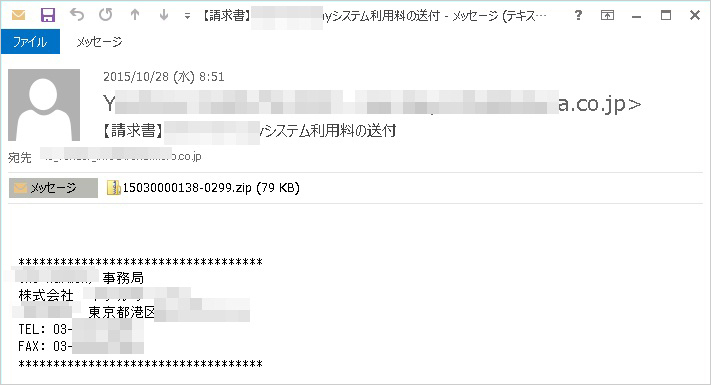

図1:「SHIZ」の拡散で使用されたマルウェアスパムの例