オンライン銀行詐欺ツール「DRIDEX」に利用された複数のコマンド&コントロール(C&C)サーバ間のネットワークが、2015年10月13日(現地時間)、米連邦捜査局(FBI)によって閉鎖されました。最初に英国の国家犯罪対策庁(National Crime Agency、NCA)が C&Cサーバへの通信への対応策を講じ、その後 FBI による閉鎖へと至りました。

米国の法執行機関は、裁判所命令を取得し、「DRIDEX」が利用する複数のサーバを閉鎖。これにより、「DRIDEX」と C&Cサーバ間のネットワーク通信が遮断されました。この C&Cサーバ間のネットワークは、「DRIDEX」が窃取した情報を攻撃者に送信し、対象とした銀行の一覧を含む環境設定ファイルをダウンロードする際に利用されていました。また、ボットネットを運営していたモルドバ人の Andrey Ghinkul(別名 Andrei Ghincul または Smilex)も起訴されています。

こうしたサイバー犯罪の取り締まりは簡単なことではありません。サイバー犯罪を捕らえて閉鎖に追い込むには、それぞれ専門を持ったセキュリティリサーチャーと法執行機関の継続的な協働が不可欠です。「DRIDEX」が利用する C&Cサーバの閉鎖は、こうした協力関係が実を結んだ最新の事例と言えます。

■「DRIDEX」の特徴

「DRIDEX」は、この 1年間で徐々にその名前が知られるようになりました。この不正プログラムは、オンライン銀行詐欺ツール「ZBOT」の亜種「Gameover」の後継として考えられています。脅威状況で「DRIDEX」が感染を拡大させてきた理由として、そのビジネスモデルや、「DRIDEX」が利用するピアツーピア(P2P)通信構造、また独自の不正活動が挙げられます。

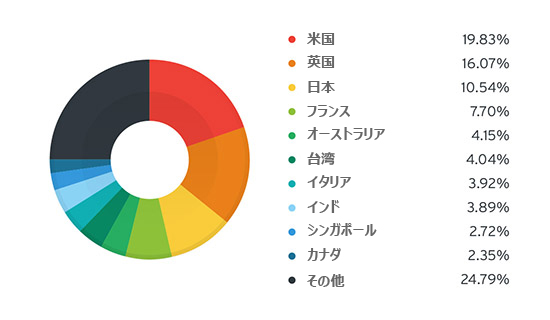

他の不正プログラムと異なり、「DRIDEX」は、「Botnet-as-a Service(Baas)」と呼ばれる、ボットネットをサービスとして利用するビジネスモデルを採用しています。「DRIDEX」は複数のボットネットで構成されており、それぞれが番号で識別され、ボットネットごとに特定の銀行を対象にします。弊社が調査したところ、対象とされた銀行のほとんどが米国や、英国、フランス、ルーマニアを中心としたヨーロッパの銀行でした。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、過去 3カ月間、「DRIDEX」に感染したユーザのうち、米国と英国のユーザが 35%以上を占めていました。

図1:「DRIDEX」の影響を受けた国(2015年7月~10月1日)

「DRIDEX」の P2P通信構造は、「Gameover」の改良版として構築されました。「DRIDEX」の作成者は、「Gameover」が閉鎖された教訓から、C&Cサーバへ通信する手前でもう 1層を追加しました。

こうした改良の他、「DRIDEX」は、感染PC内の自身の痕跡を削除したり隠ぺいする機能も備えています。「ZBOT」の他の亜種と同様に、「DRIDEX」は、PCのシャットダウン時に自動実行のレジストリキーを追加したり、起動時には自動実行のレジストリキーを削除するなど、感染PC内での自身の存在を隠ぺいする手法を駆使しています。ただし、レジストリ内に保存された環境設定ファイルを削除したり、自身のコピーが保存される場所を変更する手法は「DRIDEX」だけが備える機能です。

「DRIDEX」は、Eメールに添付された不正なファイルを利用して簡単に拡散します。通常、添付ファイルには、マクロを含んだ Microsoft Office の文書ファイルが用いられます。マクロの利用は、攻撃をより確実にする方法の 1つと考えられています。マクロは通常、自動化されたファイルや対話型のファイルで利用されます。この機能は、通常は初期設定で無効になっていますが、攻撃前に有効になっていれば、そのまま攻撃を開始できます。無効になっていた場合は、ユーザに手動でマクロを有効にさせるため、効果的なソーシャルエンジニアリングを工夫する必要があります。さらに、弊社では、「DRIDEX」で利用されたマクロのコードには、不要なコードが含まれていたことも確認しました。これがさらに検出を困難にしています。

■「DRIDEX」の不正活動

「DRIDEX」は、2014年7月以降、ユーザを悩ませているオンライン銀行詐欺ツールのファミリです。「DRIDEX」は、四半期ごとに公開される弊社のセキュリティラウンドアップで頻繁に取り上げられ、最もよく確認されるオンライン銀行詐欺ツールの 1つとなっています。「DRIDEX」は、対象とされる銀行の Webサイトにユーザがアクセスすると、ユーザのログイン情報を窃取することで知られています。また、スクリーンショットの取得や、「form grabbing(フォームグラビング)」による Web上のデータフォーム(入力欄)の認証情報を窃取することも可能です。

情報収集で「DRIDEX」が利用する手法の中で、注意すべきものは Webページに不正なコードを埋め込む「HTMLインジェクション」です。この手法で改ざんされた Webページにユーザがログイン情報を入力すると、入力情報が攻撃者に送信されます。

不正活動は、ログイン情報や個人情報の窃取だけでは終わりません。窃取された情報は、サイバー犯罪者アンダーグラウンドで販売される可能性があります。また、窃取した個人情報を販売して得た収益が、さらなるサイバー攻撃の資金となる恐れもあります。

■トレンドマイクロの対策

C&Cサーバの閉鎖によって、「DRIDEX」の不正活動は阻止できましたが、完全に駆除するためには、PC に感染した「DRIDEX」が削除されたことをユーザが確認する必要があります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって「DRIDEX」の脅威から守られています。「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。また、「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また、そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

弊社の製品は、今回弊社が入手した「DRIDEX」の亜種をすべて検出します。「DRIDEX」は、32ビット版および 64ビット版の PC上で、不正な実行ファイルとして以下の検出名で対応しています。

- BKDR_DRIDEX

- TROJ_DRIDEX

- TSPY_DRIDEX

- TSPY64_DRIDEX

法執行機関との協働は、トレンドマイクロにとって、世界中のサイバー犯罪を撲滅するための重要戦略の 1つです。今回の C&Cサーバ閉鎖は、法執行機関との協働が実を結んだ最新事例に過ぎず、他にも今年、弊社はボットネット「SIMDA」の閉鎖につながる情報提供にも協力しました。こうした成功例は、サイバー犯罪に関与するネットワークの閉鎖を押し進める原動力となり、すべてのユーザにとってインターネットをより安全なものにします。

協力執筆者:Michael Marcos および Rhena Inocencio

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)