2015年10月13日、オンライン銀行詐欺ツール「DRIDEX」のコマンド&コントロール(C&C)サーバ間のネットワークが米国と英国の法執行機関によって閉鎖されました。しかし、その後 1カ月間で「DRIDEX」は着実に復活しつつあります。C&Cサーバの閉鎖は、ボットネットの活動を不能にするための重要な一歩であるものの、すべてのインフラストラクチャを停止し、攻撃者グループ全員を逮捕しない限りは、「DRIDEX」のような脅威はいずれ復活します。そのためにも、閉鎖後も脅威の監視を続け、法的機関と協働し、最終的にはサイバー犯罪を撲滅するのがセキュリティリサーチャーの役割です。トレンドマイクロは、2015年11月、英国の国家犯罪対策庁(National Crime Agency、NCA)のサイバー犯罪者逮捕に貢献しました。弊社では、こうした取り締まりによるサイバー犯罪者逮捕への協力を可能な限り最優先としています。

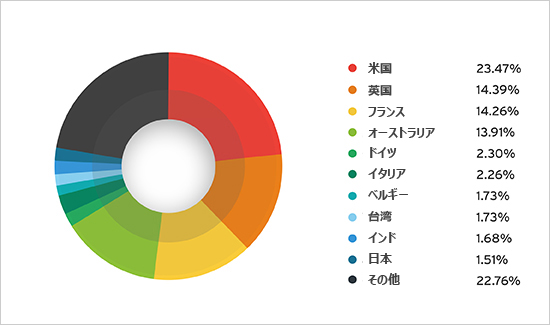

図1:「DRIDEX」の検出数の国別割合(2015年10月13日~11月23日)

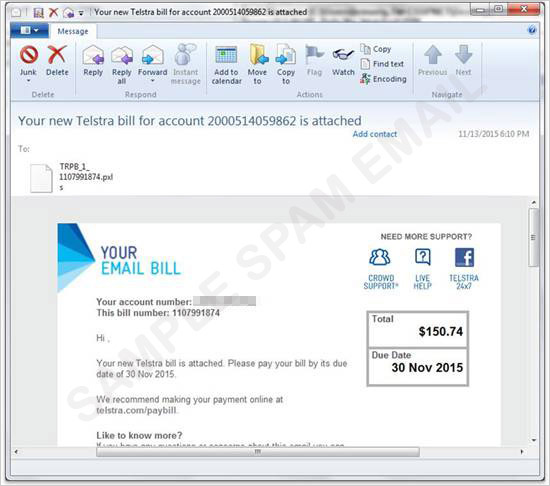

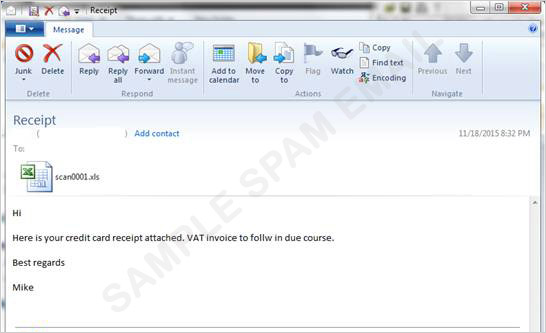

「DRIDEX」が完全に終息するまで戦いは続きます。弊社は、「DRIDEX」に関連した複数のスパムメール送信活動を確認しました。このスパムメールの多くは、請求書、未払い通知、資産報告書、預金残高、領収書といった、金融に関連したソーシャルエンジニアリングを利用しています。弊社は、それぞれ内容の異なる約10種類の亜種を確認しました。これらのスパムメールは遅くとも 11月13日には確認されており、すべて英語が使われています。

図2:「DRIDEX」を拡散するために利用されたスパムメールの例

図3:「DRIDEX」を拡散するために利用されたスパムメールの例

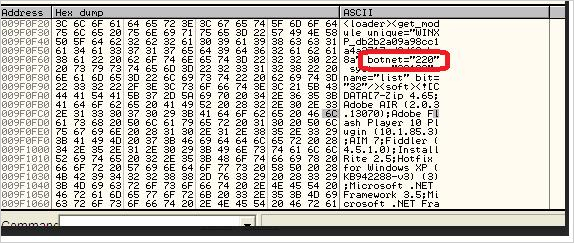

このスパムメール送信活動を詳しく検証すると、2014年8月頃から確認されている「DRIDEX」を利用するボットネットによって送信されたものであることが判明しました。「DRIDEX」を利用するボットネットは番号によって分類され、どの攻撃者やキャンペーンによるものか、またどの標的に関連するものかを番号で識別できます。今回のスパムメール送信活動で使われた番号は、弊社が 2014年から確認しているものです。このことは、「DRIDEX」は完全には終息していないというこれまでの確認の裏付けとなりました。

図4:今回のスパムメール送信活動で確認された「DRIDEX」に関連付いた番号

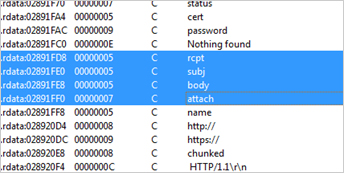

弊社が今回確認された亜種を解析した結果、これまでの亜種と同様に、難読化や間接呼び出しといった、解析をより困難にするための複雑な手法を利用していることが判明しました。弊社の以前の解析では、Eメールの送信に関連した文字列がコードに含まれていることを確認しました。今回の亜種も同様の機能を備えているかどうかは現在確認中です。このメール送信機能があれば、「DRIDEX」のボットネットだけで感染フローを完結させることができます。

図5:「DRIDEX」のコード

■マクロを利用する不正プログラム:古くからある脅威は今も健在

今回のスパムメール送信活動では、Excelファイルおよび Wordファイルが利用されました。これらの MS Officeファイルにはマクロが含まれており、開封すると「DRIDEX」の不正なファイルをダウンロードします。ただし、Excelファイルおよび Wordファイルは初期設定でマクロ機能が無効になっており、マクロが含まれている場合には、「マクロが無効にされました」というメッセージがユーザに表示されます。また、この攻撃では脆弱性を利用しません。

マクロを利用する不正プログラムは古くからある脅威で、最近はランサムウェアといった脅威を拡散するために再び利用され始めています。マクロを利用する手法は、以前にも「DRIDEX」を拡散するために用いられており、今回の攻撃者も同様の手法を利用していると考えられます。

「DRIDEX」が以前の勢力を取り戻すためにはまだ時間がかかるでしょう。しかし、こうした新たなスパムメール送信活動が確認されたことは、「DRIDEX」を利用する攻撃者グループが再編成され、サイバー犯罪活動を新たに開始したことを示唆しています。「DRIDEX」はもはや脅威でないと考えているユーザは考えを改めたほうが良いでしょう。必要な場合のみ、マクロを有効にして下さい。Excel および Wordは、初期設定でマクロが無効となっています。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

今回の攻撃に関連した「DRIDEX」の亜種は以下の検出名で検出対応されます。

- TSPY_DRIDEX.AT

- TSPY_DRIDEX.AU

- TSPY_DRIDEX.SPB

- TSPY_DRIDEX.YJL

- TSPY_DRIDEX.YYSOX

- W2KM_DRIDEX.YYSOZ

- W2KM_DRIDEX.YYSPB

- X2KM_DRIDEX.AT

- X2KM_DRIDEX.YJP

- X2KM_DRIDEX.YJQ

また、今回の攻撃に関連する不正なファイルのハッシュ値は以下のとおりです。

- 2681298227530857ecb7fd0483f6a2b502199ae7

- 27e044382787ce6fb939c3dc719bddf5a9079884

- 5768b9ffd34b494caa57fcbfdbba7658ab99af5e

- 5fc76c8bc0ca79f7b32363ae349a4d043457cf28

- 60609f9274a451dea2b4db2140d6f5f25db67217

- 7186faf622c2991c85902c92eda1d1120ed43052

- 8446015cf96a658aaa2caec9c5137ea2b4389027

- 88bf75c330be4f6c4c0ecd93e549cfd24e27b736

- 8b652145f06d023c8366fd391bc1c38474be06f5

- b8fe8a934da236ab2a92047d3e955a7ac8267412

- caad3ce34fa26e84496672d6694ace512226b83d

- d9f50bfd4d2e6bc8b4b8f8a749a2a112b38c7fd8

- ea2552e862d47d739cb5772ac806ac20fabb9f35

協力執筆者:David John Agni、Franz Ryan Englis および Michael Marcos

参考記事:

- 「DRIDEX Spam Runs Resurface Against US Targets」

by Ryan Flores(Threat Research Manager)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)