米国と英国の法執行機関は、2015年10月13日(現地時間)、オンライン銀行詐欺ツール「DRIDEX」に利用された複数のコマンド&コントロール(C&C)サーバ間のネットワークを閉鎖しました。この取り締まりについて、米国ペンシルバニア州西部地区の弁護士 David J. Hickton は「技術を駆使した閉鎖であり、世界で最も悪質な不正プログラムの 1つに一撃を与えた」と述べました。

また、英国の「国家犯罪対策庁(National Crime Agency、NCA)」は、今回の取り締まりは、「DRIDEX」のさまざまな亜種と、それを世界各地に拡散することを目論むサイバー犯罪者に対し、長期的に実施している取り組みの一部であると述べています。

今回の閉鎖は、「DRIDEX」に大きな打撃を与えたとはいえ、終息とはまったく程遠いものです。トレンドマイクロは、「DRIDEX」の閉鎖後の感染ユーザ数が閉鎖前と比べて 24% までに減少したと推測しています。これは、閉鎖の前後 2週間に確認された「DRIDEX」の感染数に基づいています。

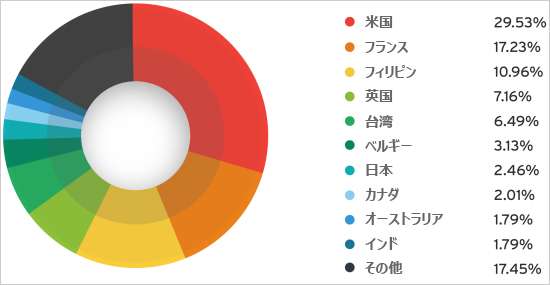

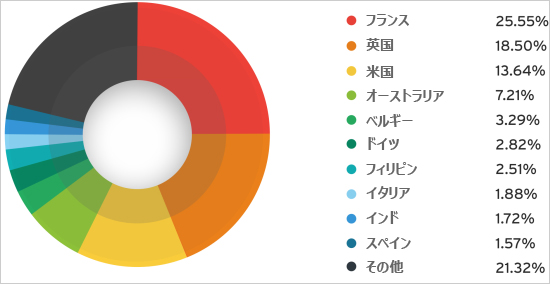

データをさらに詳しく見ると、影響を受けたユーザ数の分布もわずかに変化しています。特に、米国のユーザの割合が劇的に減少しています。閉鎖前は約30% を占めていましたが、閉鎖後は 14%以下となっています。

図1:「DRIDEX」の閉鎖前に影響を受けた国

図2:「DRIDEX」の閉鎖後に影響を受けた国

今回の取り締まりは「DRIDEX」に打撃を与えましたが、すべてのサーバが閉鎖したわけではありません。米国と英国の法執行機関が確認していないサーバや、手の及ばない範囲に置かれたサーバは稼働し続けています。さらに、「DRIDEX」を運用するサイバー犯罪者グループのうち、今回逮捕されたのはシステム管理者の Andrey Ghinkul だけでした。他のメンバーは逮捕されておらず、現在も活動を続けています。弊社では、すでにいくつかの新しい亜種を確認しています。こうした亜種は、新しい C&Cサーバに変更したこと以外は、大きく変更されていません。

「DRIDEX」は、閉鎖からの復活に有効だったと思われるサービスモデルを利用しています。それは、「Botnet-as-a Service(Baas)」と呼ばれる、ボットネットをサービスとして利用するビジネスモデルです。実際、「DRIDEX」は、それぞれが異なる環境設定ファイルを持つ複数のボットネットで構成されています。さらに、この不正プログラムは、感染PC内の自身の痕跡を隠ぺいようとします。つまり、オンライン銀行詐欺ツール「ZBOT」の亜種「Gameover」と同様に、自身の C&Cサーバを隠ぺいするためにピアツーピア(P2P)通信構造を利用しました。また、PC上で不正活動を隠ぺいするためのさまざまな手法を利用しています。こうした手法により、「DRIDEX」は閉鎖されてもすぐに復活が可能です。

こうしたインフラの閉鎖は、短期的にはサイバー犯罪活動を阻止するのに有効ですが、それが長期的な成功となるかは保証されていません。サイバー犯罪のさほど影響力のない脅威を取り除き、サイバー犯罪者にその失敗から何かを学ばせることにしかならないかもしれません。サイバー犯罪を完全に阻止するためには、サイバー犯罪者の逮捕が必要です。

「DRIDEX」は今回の閉鎖により影響を受けましたが、その脅威は続いています。弊社は、ユーザを保護するために今後も「DRIDEX」の不正活動を監視し、入手した情報を関係当局に提供していきます。

協力執筆者:Anthony Joe Melgarejo および Michael Marcos

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)