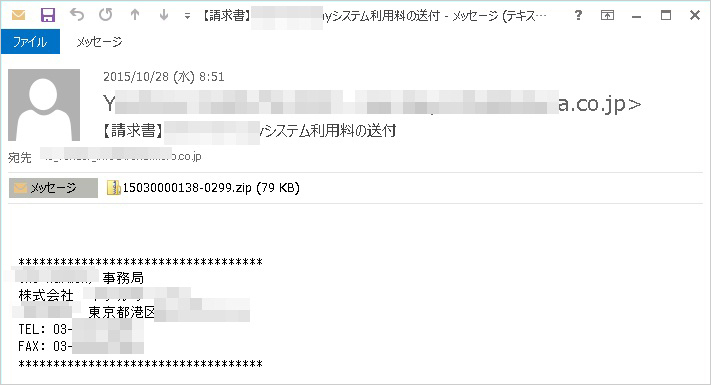

トレンドマイクロでは 2015年10月以降、実在の会社からの請求書や注文確認メール、また FAX受信通知などのメールを偽装したマルウェアスパムの事例を数回にわたり確認しており、本ブログにおいても 10月9日、10月27日の記事で注意喚起を行っております。これらの偽装マルウェアスパムから最終的に侵入する不正プログラムは、すべてオンライン銀行詐欺ツール「SHIZ」であったことが確認されています。「SHIZ」自体は以前から存在するバックドアですが、2015年7月以降特に国内ネットバンキングを対象とした攻撃での使用が活発化しており、日本のネットバンキング利用者にとっては新たな脅威となっています。今回はこの国内ネットバンキングを狙う新たな脅威についての詳細解析を行います。

図1:「SHIZ」の拡散で使用されたマルウェアスパムの例

■「SHIZ」の拡散と活動概要

「SHIZ」は 2013年以前から存在が確認されていましたが、国内ではこの 10月以降に確認された偽装メールのキャンペーンが、初の本格的な拡散と言えます。実際、10月以前の 7~9月の検出台数は 3カ月の合計で 290件でしたが、10月の1 カ月間だけでそれを上回る 430件と、まさに急増となっています。

「SHIZ」は元々侵入した端末内から情報収集を行う、一般的に BOT/バックドアや情報漏えい型に分類される不正プログラムです。特に 7月以降に確認されている「SHIZ」では一般的なキーロガーやスクリーンショットの取得などの活動の他に、国内ネットバンキングに特化した情報窃取活動が確認されています。「SHIZ」では他のオンライン銀行詐欺ツール同様、「Webインジェクション」とも「Man In The Browser(MITB)」とも呼ばれる、特定のネットバンキングサイトへの通信を傍受し、改ざんする手法を使います。しかし、「SHIZ」ではその実現方法に他のツールとは異なる特徴があります。

■正規ソフトを悪用してネットバンキングの通信を傍受、改ざん

「SHIZ」は Webインジェクションを実現するため、正規の Webサーバソフトである「Apache HTTP Server」(以下「Apache」)を、コマンドを介して侵入端末上にインストールし、ローカルプロキシとして使用します。プロキシによる通信の監視という点では「WERDLOD」と同様ですが、外部サーバを使う「WERDLOD」に対し、感染PC内に正規ソフトを悪用してローカルプロキシとするところが相違点です。

まず、「Apache」をインストールするフォルダとして、「%AppData%」(アプリケーションフォルダ、Windows7 では通常、”C:\Users\<ユーザ名>\AppData\Roaming\”)の直下に「{不特定の文字列}.tmp」(例:“2150aef.tmp“)というフォルダが作成されます。このインストールフォルダ直下の「conf」フォルダには「Apache」の動作を決める設定ファイル「httpd.conf」が作成されます。

図2:「Apache」のインストール時に作成される「httpd.conf」内の記述例

この「httpd.conf」の設定により、localhost(127.0.0.1)に対する HTTP/HTTPS通信を傍受するための、ローカルプロキシサーバとして機能するようになります。

「SHIZ」は、感染端末の通信を「Apache」へリダイレクトさせるために、ブラウザプロセス内で通信用API をフックし、「Apache」へ通信を横流しします。これにより、ブラウザ経由での HTTP/HTTPS の通信はすべて、「Apache」を通過するようになり、Man-in-the-Middle攻撃を実現します。

傍受される HTTPS の通信に関しては、ブラウザプロセス内で SSL認証API をフックすることにより、証明書のチェックをバイパスし、エラーがでないようにしています。

また、「SHIZ」はネットバンキングの通信を監視し、Webインジェクションを行うための設定ファイルを、コマンドを介してインストールフォルダ直下の「data」フォルダ内に作成します。

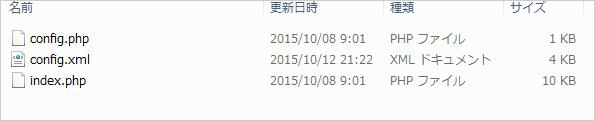

図3:「data」フォルダ内に作成される設定ファイルの例

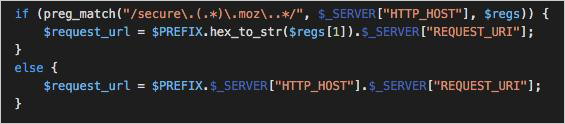

このうち、「index.php」は、これらのファイルのメインコンポーネントとなっており、C&C通信や Webインジェクションするための方法が記述されています。ただし、「index.php」は、ダウンロード時は暗号化されており、「SHIZ」が PHP のエンジンである「php5ts.dll(PHP Script Interpreter)」をフックし、復号化ルーチンを呼び出すことで、復号化され読み込まれるようになります。

図4:「index.php」内にある C&Cサーバの URL を復号するコードの例

図5:「index.php」内にあるWebインジェクションする際のコードの例

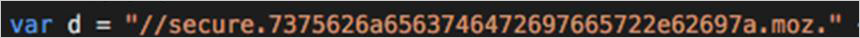

実際に Webインジェクションを行う対象の金融機関のドメイン情報や、「SHIZ」が各種設定を入手するための不正サーバ(C&Cサーバ)の URL は、同フォルダ内の「config.xml」内に暗号化された状態で記載されています。この「config.xml」は前述の「index.php」内のスクリプトにより復号化されます。

図6:「config.xml」内にある C&Cサーバの URL を暗号化した文字列の例

図7:「config.xml」内にある標的ネットバンキングの URL と実行スクリプトの例

感染PC の利用者が「config.xml」内で指定されたネットバンキングサイトにアクセスすると、「SHIZ」は C&Cサーバからそのネットバンキングサイトで実行するスクリプトを入手し、Webインジェクション活動を行います。現在、標的となったネットバンキングサイトは 17以上のサイトを確認しています。

図8:C&Cサーバから入手されたWebインジェクション用のスクリプトの例

■解析妨害機能

「SHIZ」の巧妙さはセキュリティベンダの解析を妨害する様々な機能にも表れています。一般に AntiVM、AntiSandbox、AntiReversing などと呼ばれている解析妨害機能を一通りそろえており、特にサンドボックスのような仮想環境上で実行されていることを感知して動的解析を免れます。また、デバッガによる動的解析の場合も、ブレークポイントの設定による活動内容のトレースを困難化させる仕組みを持っており、解析者泣かせの不正プログラムであると言えます。

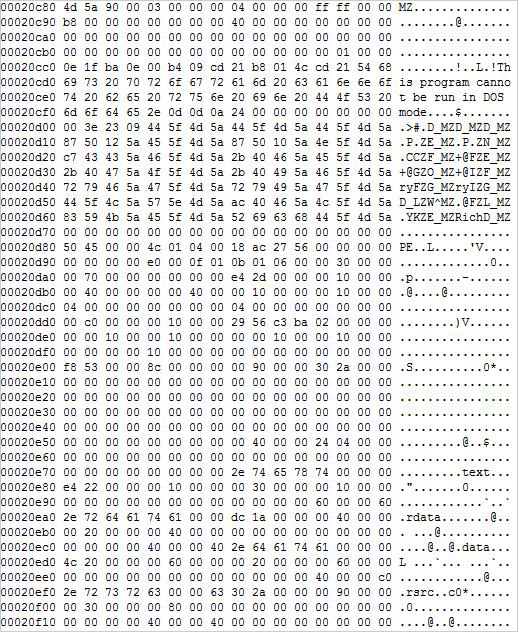

具体的な AntiReversing機能としては、ペイロードである dllファイルの PEヘッダを難読化してしまう点が挙げられます。この機能により、解析者にとって、dll のエントリーポイントやコールされる API名などが一見して判別しづらくなっています。

図9:難読化前

図10:難読化後

■その他の機能

現在確認されている「SHIZ」は以下のような機能も持っています。

- 自身以外の不正プログラムの排除:

ファイルのダウンロードを監視し、署名がない実行可能形式ファイルなどの条件で不審ファイルを判定、隔離します。 - Windows の「システム保護」機能の無効化:

PC内の復元ポイントを無効化し、以前の状態に復旧されることを妨害 - 電子証明書の窃取

電子証明書をインポートする API をフックし、電子証明書を窃取します。 - Bitcoinウォレットの窃取

特定の Bitcoin Wallet がローカルに保存されている場合、秘密鍵を含む Bitcoin Wallet を窃取する

ネットバンキングを狙う脅威としては新参である「SHIZ」は、既存のオンライン銀行詐欺ツールに比べて活発に機能追加が行われています。短期間で様々な新機能の実装が進んでおり、今後も新たな機能を追加した新バージョンが継続して登場してくる可能性があります。

■被害に遭わないための注意点

「SHIZ」のような国内ネットバンキングを狙う不正プログラムの新たな登場は、サイバー犯罪者が特に国内のネットバンキング利用者に狙いを定めており、今後も同様の攻撃が継続されるであろうことを表しています。標的となるネットバンキングサイトとして、最低でも 17件のサイトがわかっていますが、明示的に標的となっていないからと言って被害に遭う可能性がないわけではありません。トークンなどによる多要素認証を行っていない場合、キーロガーやスクリーンショット取得などの機能だけでも十分な認証情報が窃取できる可能性があります。特に「SHIZ」はマウスのクリックの際にスクリーンショットを取得するため、ソフトウェアキーボードでの入力情報も窃取可能です。そして、標的となるネットバンキングサイトは設定で容易に変更できることを考え合わせると、明示的に標的となっていないサイトでも、被害に遭う危険性は決して低くないことに注意すべきです。また、ネットバンキング以外の情報も十分窃取できる機能を持っていますので、自分がネットバンキングを利用していないからと言って何も関係がない、というわけでもありません。

「SHIZ」のようなオンライン銀行詐欺ツールを始め、現在の不正プログラムの主な侵入ルートはメールの添付ファイルか Webからのダウンロードに集約されます。特に Web経由では脆弱性の利用が主流となっていますので、脆弱性のアップデートを怠らないことが対策として重要です。また、メール経由の場合には、受信者をだまして添付ファイルを開かせるソーシャルエンジニアリング的手法が使用されますので、不審なメールの手口を知り、だまされないようにすることも有効な対策方法となります。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「Trend Micro Smart Protection Network」の機能である「ファイルレピュテーション」技術により、「TSPY_SHIZ」などの検出名で検出対応されています。

「E-mailレピュテーション」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。

今回の攻撃に関連する不正プログラムが通信、接続を行う不正サイトについては、「Webレピュテーション」技術により、Webサイトへのアクセスをブロックし、被害の拡大を防ぎます。

※調査協力:原 弘明(Regional Trend Labs)