2022年6月14日火曜日にAdobe社およびMicrosoft社からの最新のセキュリティアップデートが報告されています。本稿では、この2社が提供する最新のセキュリティアップデートをご紹介します。

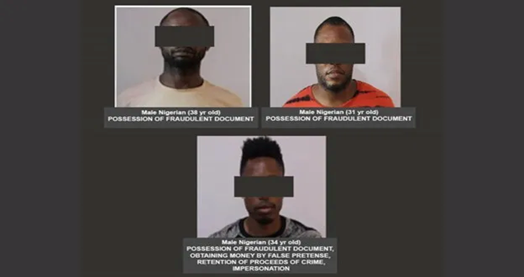

続きを読むナイジェリアの経済金融犯罪委員会(EFCC、Economic and Financial Crimes Commission)は、インターポールのサイバー犯罪対策活動「Operation Killer Bee」の一環としてのおとり捜査により、日本を含む世界的な詐欺キャンペーンに関与していたナイジェリア出身の容疑者3名を逮捕しました。この捜査活動は、攻撃グループと彼らの手口に関する情報を提供したトレンドマイクロの協力のもと、インターポールと各国支局、東南アジア各国の法執行機関によって主導されました。

画像提供:インターポール

【追記情報:2022年6月15日(木)】Microsoftによる修正パッチ公開に伴い、「■被害に遭わないためには&トレンドマイクロの対策」にその旨を追記しました。

【追記情報:2022年6月2日(木)】トレンドマイクロ製品による保護及び調査:Trend Micro Cloud One – Network SecurityおよびTippingPointの検出情報を追加しました。

米国時間2022年5月30日、マイクロソフトはMicrosoft Support Diagnostic Tool (MSDT)に関する脆弱性(CVE-2022-30190)を公表しました。この脆弱性は、WordなどOffice文書ファイルにおけるリモートテンプレート機能が悪用されることで、MSDT経由で任意のコードの実行が可能となるものであり、既に「Follina」という通称も命名されています。この脆弱性を悪用することにより攻撃者は、ユーザ権限で不正なプログラムのインストールや、データの閲覧/削除/変更、アカウント新規作成などを行える可能性があります。

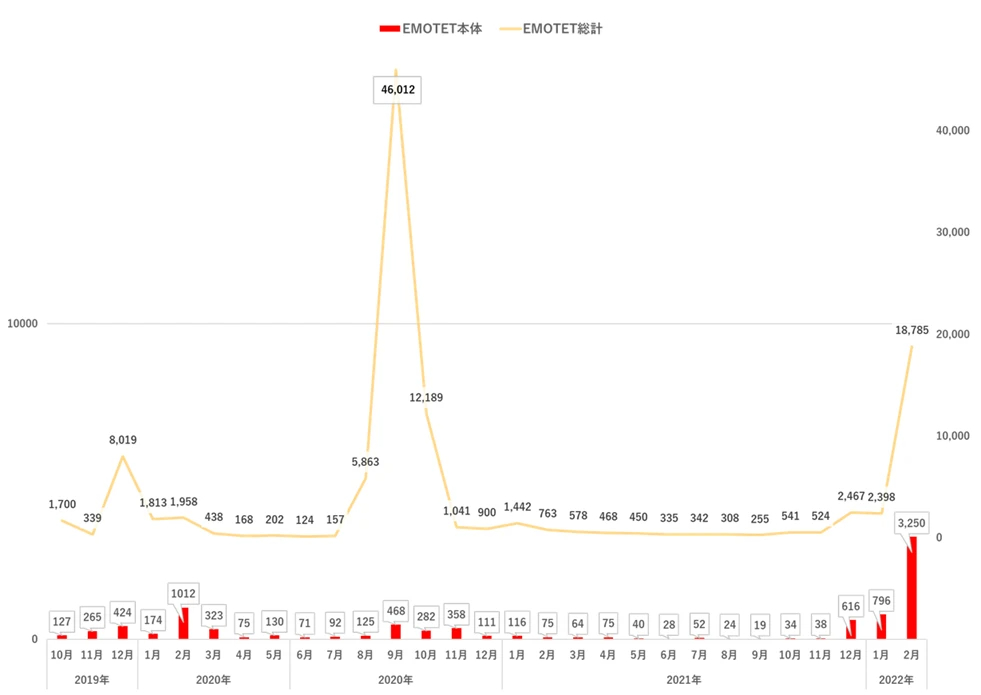

続きを読むマルウェア「EMOTET」の活動に変化が見られました。新たにEMOTETの活動に悪用されたのはWindowsのショートカットリンク(.lnk)ファイルです。このようなショートカットリンクを悪用する手法は、標的型攻撃の中では少なくとも2016年の段階で確認されている手法ですが、EMOTETのマルウェアスパムで確認されたのは初めてです。本項執筆時点の4月28日現在、この不正ショートカットリンクを含むEMOTETスパムはまだ大量送信には至っていませんが、既に中心的な手口となってきているため、本記事をもってこのEMOTETの新たな手口への注意喚起といたします。

図:2022年4月22日以降に確認されたEMOTETスパムの例

添付ファイル内にショートカットリンク(LNKファイル)が含まれている

クラウド技術は、世界的に新型コロナウイルスが大流行する中、企業のデジタルトランスフォーメーションを加速させるのに役立っています。クラウド技術の信頼性と柔軟性により、コロナ禍の困難な時期にもリモートワークへの迅速な移行が可能になりました。しかし、クラウド技術の迅速な導入は、見落としやエラー、案内されていないクラウドサービスの設定によってもたらされるミス(一般的には設定ミスと総称される)を引き起こす可能性があります。クラウド環境を狙う巧妙なセキュリティ脅威を警戒するのは当然ですが、単純な設定ミスにも注意する必要があります。こうしたことにより、最終的に意図せず企業の機密情報や資産が漏えいする可能性があるためです。

続きを読む