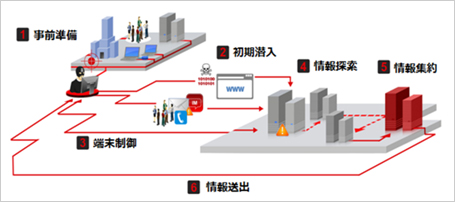

トレンドマイクロでは、2016年に確認した日本国内における「標的型サイバー攻撃」に関しての分析を行いました。この分析では標的型サイバー攻撃を「初期潜入」、「端末制御」までの「侵入時活動」と、「情報探索」から「情報送出」に至るまでの「内部活動」の2段階にわけて分析を行っていますが、表面上は落ち着いているかに見える攻撃は、その内容を巧妙化、高度化させて継続している様が浮かび上がってきました。

図1:標的型サイバー攻撃の攻撃段階概念図

● 「初期潜入」の傾向

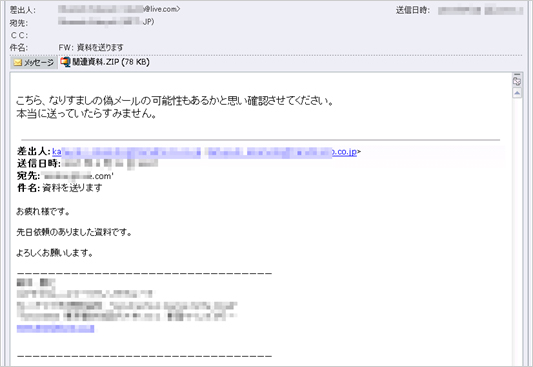

「初期潜入」時に主となる侵入手法である標的型メールは一層の巧妙化が続いており、転送や再送を偽装する手法に加え、「なりすましメールに関する問い合わせ」を偽装する手口が見られました。送信元アドレスとしてフリーメールが使用されるケースは継続して見られており、受信者が気づくことのできるポイントの 1つとなっています。しかし、フリーメールアドレスを使用していてもおかしくない、組織外の個人やフリーランスの仕事関係者を偽装する手口も多くなっています。

図2:「なりすましメール確認」偽装の例(サンプルの内容から一般化し再構成)

標的型メール以外の侵入経路としては、日本製クライアント運用管理ソフトの脆弱性(CVE-2016-7836)を利用したインターネットからの直接侵入事例が 2016年末から確認されています。このような脆弱性を利用する攻撃の発生は、攻撃者が常により効果的な攻撃手法を探索している事実を表しています。広く一般的に使用されているソフトウェアでなくとも、標的内部で各種ソフトウェアの運用実態を把握し、その脆弱性を発見して攻撃するような巧妙な攻撃を防ぐためには、まず自組織が使用しているソフトをすべて洗い出して適切な脆弱性対策を進めていくと同時に、ホスト型IPS機能などにより遠隔攻撃の存在を可視化する必要があります。

●「端末制御」と「RAT」の傾向

侵入成功後には外部からの侵入させた遠隔操作ツール(RAT)に対し遠隔操作を確立するための「端末制御」が行われます。この段階には大きな変化はなく、Web関連の正規通信に隠れて遠隔操作を行う活動が確認されています。

しかし、この遠隔操作段階で使用される RAT には大きな変化が見られました。2015年に発覚した多くの事例で使用が報じられた「EMDIVI」は、標的型サイバー攻撃で使用される RAT としてほぼ終息を迎えたようです。代わって様々な RAT の使用が顕在化してきましたが、中でも 2016年10月前後に存在が確認された「CHCHES」は、侵入時のショートカットファイルによる PowerShell の利用、C&C通信における多様な HTTPメソッドの使用、DLLプリロードやインジェクションによる正規プロセスへ「寄生」、また不正コードをレジストリに保存するファイルレス活動と感染端末の固有情報を利用した暗号化による解析困難化など、その巧妙かつ高度な活動内容はこれまでの RAT の集大成的存在とも言え、今後の被害表面化が懸念されます。

図3:「CHCHES」の不正ショートカットファイルの内容例

エンコードされたPowerShellスクリプトが保持されている

●今後あるべき対策

攻撃者は活動の発覚を避け、常に攻撃を巧妙化、高度化させていきます。1つの効果的な対策が確認されたとしても、その対策のみに頼っていては遅かれ早かれ攻撃者に回避されてしまいます。セキュリティにおいて、1つで万全な対策はありません。多階層にわたる防御を施す必要があります。また、このような変化を続ける標的型サイバー攻撃に対応していくためには、実際の攻撃で行われた活動を把握し、専門家の分析から脅威対策上の知見として対策に活かしていくことが、最も重要と言えます。

この分析の詳細については、以下よりレポートをダウンロードしてご一読ください。

「国内標的型サイバー攻撃分析レポート・2017年版」

http://www.go-tm.jp/apt2017