トレンドマイクロは、2019年、Linuxを狙うさまざまな攻撃を確認してきました。そうした中、このプラットフォームのデバイスを狙う注目すべき不正活動を確認しました。入手した検体を解析したところ、この不正活動は、ボットネット「Momentum」に関連していることが判明しました。Momentumという名称は、このボットネットが使用している通信チャンネルで確認された画像に由来しています。今回の解析では、デバイスへの感染や分散型サービス拒否(DDoS)攻撃に際してこのボットネットが使用しているツールや手法について新たな詳細を確認しました。

続きを読む今回、トレンドマイクロでは、正規プロセスの中を「くりぬいて」不正なプロセスのコードに入れ替える「プロセスハロウイング(Process Hollowing)」の手法と、不正活動開始にコンポーネントファイルにコマンドライン引数を参照させる手法とを組み合わせる高度な検出回避手法を使用し、仮想通貨Moneroを狙うコインマイナーを感染させる攻撃を確認しました。この手法により、コインマイナーは、自身が不正なファイルとして検知されることを回避できます。このコインマイナーのコンポーネントファイルは、コンテナとして機能し、正規プロセスでのメインファイルの活動を停止させます。一方、コンポーネントファイルの方は、特定のコマンドライン引数がない限り実行されません。これは動的解析を困難化させるための手法であり、コンポーネントファイルは未使用のまま不正と認識されず、検知回避が可能となります。トレンドマイクロの調査によると、この手口を用いた攻撃キャンペーンは、2019年11月初旬に増加し始め、11月20日の時点でクウェート、タイ、インド、バングラデシュ、アラブ首長国連邦、ブラジル、パキスタンで最も多く確認されました。

続きを読む「Waterbear(ウォーターベア)」は、2010 年 10 月から活動が確認されているサイバー攻撃キャンペーン、およびキャンペーンで使用されたマルウェアの呼称です。Waterbearの背後にいるとされる攻撃集団「BlackTech(ブラックテック)」は、台湾をはじめとして日本や香港を含む東アジアのテクノロジー企業と政府機関を対象としたサイバー諜報活動を行い、「PLEAD」や「Shrouded Crossbow」などの悪名高い攻撃キャンペーンにも関与しています。以前に確認されたWaterbearは、「ローダ」コンポーネントを用いることによって、最終的な攻撃を実行する「ペイロード」を読み込み実行するものでした。ペイロードは大抵、遠隔から追加のモジュールを受け取り読み込むことのできるバックドア型マルウェア(以下バックドア)でした。しかし、今回確認されたWaterbearでは、APIフックの手法を採用することによって特定のセキュリティ対策製品から自身のネットワーク動作を隠蔽するという、新しい目的を持つペイロードが発見されました。フックするべきAPIを知っているということは、セキュリティ対策製品がクライアントの端末およびネットワーク上の情報をどのように収集するかを攻撃者が熟知している可能性があります。解析の結果、この特定のセキュリティ対策製品のベンダーはアジア太平洋地域を拠点とすることが確認されました。これはBlackTechの攻撃対象地域と一致します。ただし、このAPIフックのシェルコードは一般的な方法が採用されており、シェルコードを別のセキュリティ対策製品用に応用することも可能です。そのため、今後の攻撃においても同じ手口が使用される可能性があります。

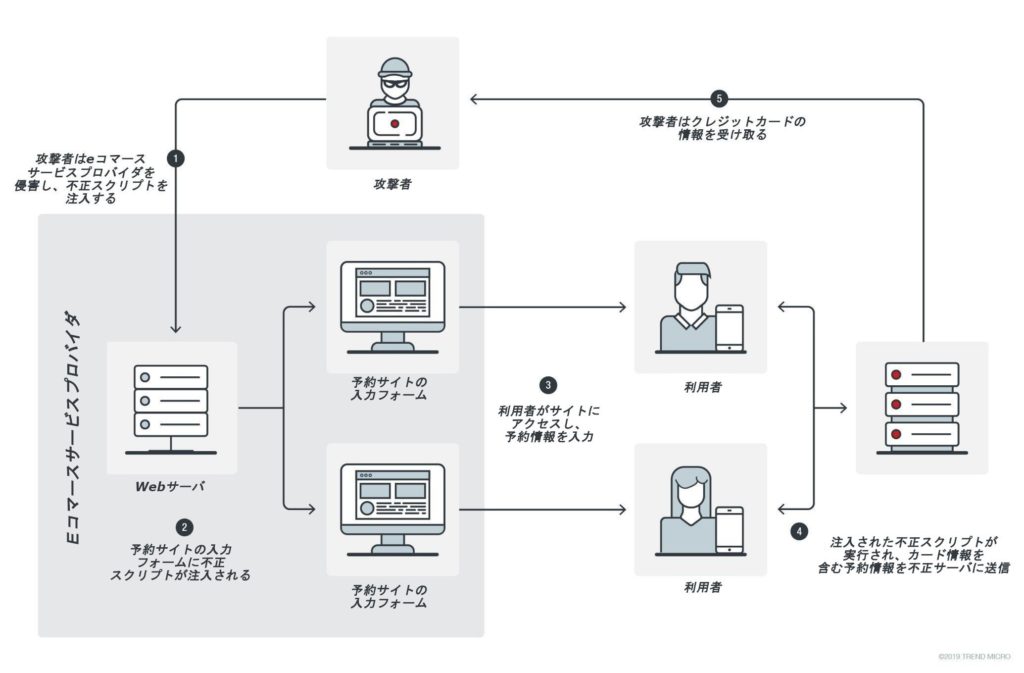

続きを読む悪名高いサイバー犯罪集団「Magecart」の攻撃が、新たな傾向と共に継続して確認されています。今回は米国のブラックフライデー商戦に便乗する活動が判明しました。本ブログの今年1月の記事などでも報告しているように、MagecartはショッピングサイトなどのECサイトを改ざんし、サイト上で入力されたクレジットカード情報を詐取する攻撃を行います。このMagecartの攻撃手法は「フォームジャッキング」や「Webスキミング」などと呼ばれているほか、特に米国連邦捜査局(FBI)では「E-Skimming(Eスキミング、電子スキミング)」と呼び注意喚起しています。

トレンドマイクロは2008年以来、サイバー攻撃集団「TICK(別名:BRONZE BUTLER、またはREDBALDKNIGHT)」を追跡調査しています。2018年11月に入り、彼らのマルウェア開発頻度とその配備が異常に増えていることを検知しました。TICKは、過去に利用したマルウェアに変更を加え検出回避を試みた上に、侵入時の検出回避を試行する新しいマルウェア、そして侵入後の攻撃と情報収集のために管理者権限昇格が可能な新しいマルウェアをも開発していることが確認されました。また、TICKは、正規のEメールアカウントと認証情報を利用してマルウェアを配信し、日本に本社を置き中国に子会社を持つ、防衛、航空宇宙、化学、衛星などの高度な機密情報を有する複数の組織に焦点を絞っています。弊社では、このTICKによる攻撃キャンペーンを「Operation ENDTRADE(エンドトレード作戦)」と名付け、確認した内容をリサーチペーパー「Operation ENDTRADE: TICK’s Multi-Stage Backdoors for Attacking Industries and Stealing Classified Data(英語情報)」にまとめ、詳細を報告しています。

続きを読むトレンドマイクロでは、弊社の「Customer Licensing Portal」サイトを偽装するフィッシングサイトと誘導のためのフィッシングメールを確認しました。現在のところ、攻撃で使用される言語としては英語のみを確認しており、日本国内の利用者を対象としたものとは言えません。ただし、このような攻撃は繰り返されたり対象を拡大したりする可能性があるため、本記事を以て注意喚起いたします。今回確認したフィッシング攻撃で使われたフィッシングメール、フィッシングサイトに関しては、既に登場直後から弊社製品の対策機能にてブロックに対応しておりますのでご安心ください。

図1:今回確認されたフィッシングメールの例

2011年、日本で「カレログ」というAndroidアプリの存在が大きな注目を集めました。カレログは「彼氏追跡情報サービス」の名目で、スマートフォン上のメールやSMS、Web閲覧履歴などの情報取得に加え、通話記録やGPSによる位置情報など物理的な情報までも追跡する機能を持っていました。当然、個人のプライバシーや法的な観点から問題視され、当時の総務相がコメントを出す事態となりました。 その後、運営元は2012年にカレログのサービスを終了し後継サービスに引き継ぐなど、問題点の改善を続けましたが、2014年には後継サービスも提供終了となりました。

続きを読む