悪名高いサイバー犯罪集団「Magecart」の攻撃が、新たな傾向と共に継続して確認されています。今回は米国のブラックフライデー商戦に便乗する活動が判明しました。本ブログの今年1月の記事などでも報告しているように、MagecartはショッピングサイトなどのECサイトを改ざんし、サイト上で入力されたクレジットカード情報を詐取する攻撃を行います。このMagecartの攻撃手法は「フォームジャッキング」や「Webスキミング」などと呼ばれているほか、特に米国連邦捜査局(FBI)では「E-Skimming(Eスキミング、電子スキミング)」と呼び注意喚起しています。

■「Magecart」とは?

MagecartはECサイトの侵害を狙うサイバー犯罪者グループです。実際には単独のグループではなく複数のグループの総称とされており、トレンドマイクロでは、そのうちの1つである「Mirrorthief」の事例を5月の本ブログ記事で報告しています。

Magecartの名前が大きく注目されたのは2018年に入ってからであり、英国で6月に大手チケット販売サイト、9月には航空会社のECサイトにおいて、大きな被害が発生したことが公表されました。その後、2019年には9月から10月頃にかけてオンラインショップやホテルチェーンの顧客を狙ったスキミング活動が確認されていました。

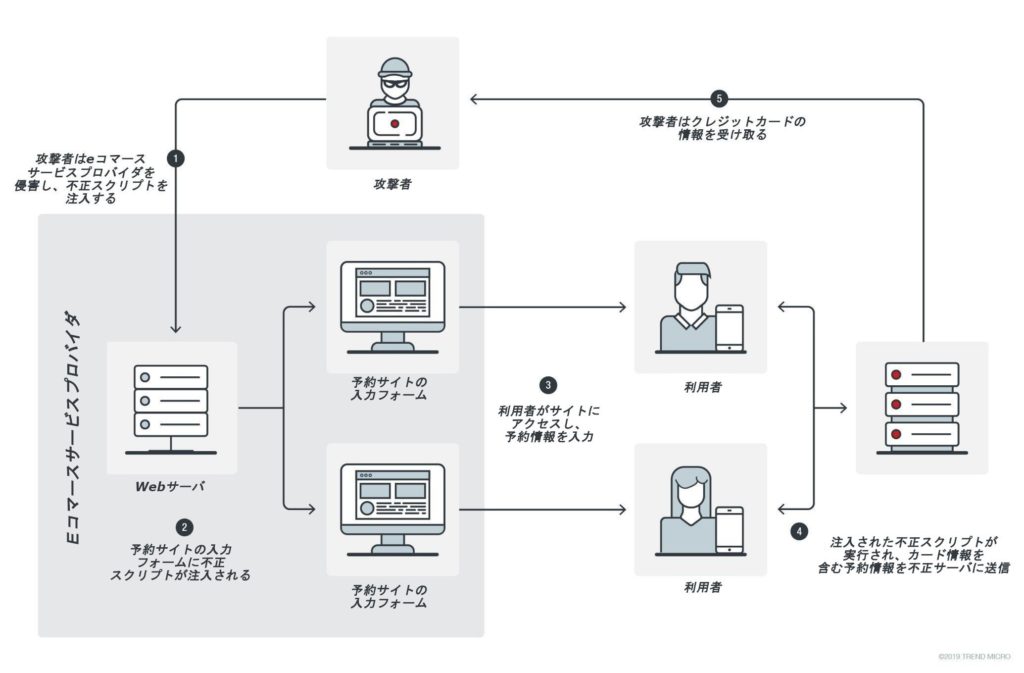

複数のオンラインショップに対する攻撃の概念図

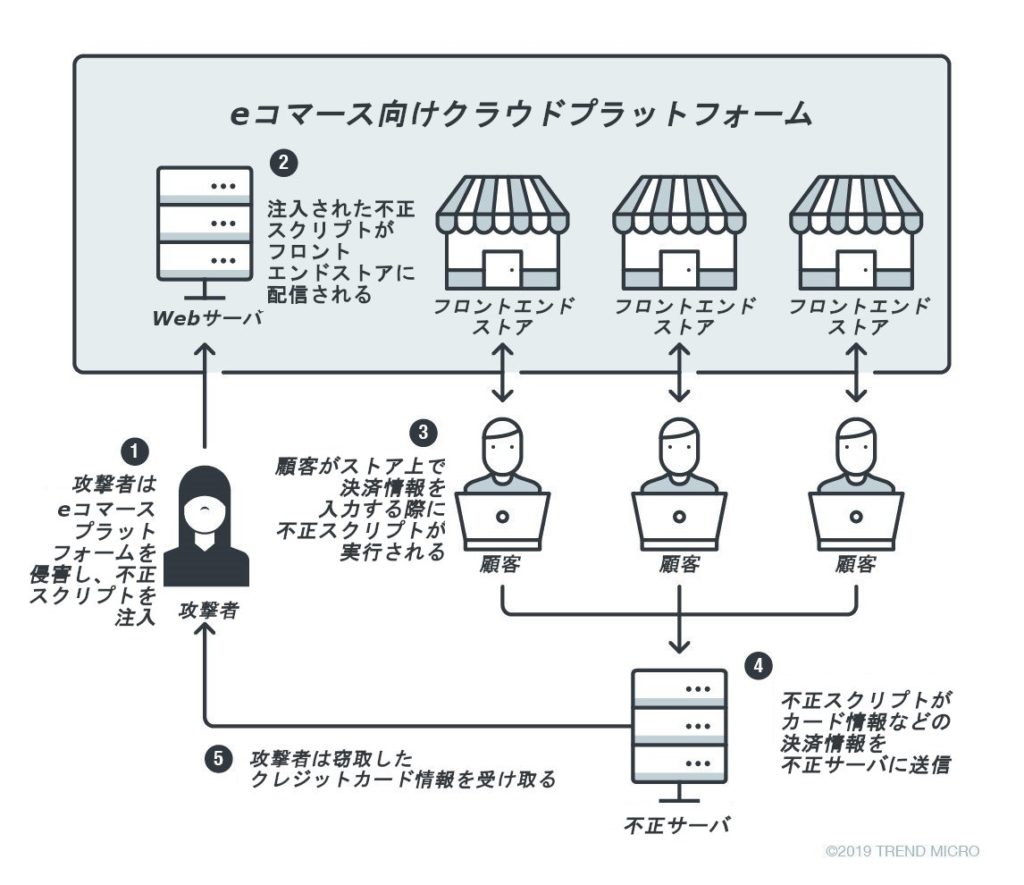

ECサイト向けのクラウドプラットフォームが侵害されたことにより、

3000件以上のオンラインショップが被害に遭った

MagecartはECサイトを改ざんし不正スクリプトを設置しますが、この際、ECサイトが持つ様々な「弱点」を利用します。具体的には、ECサイト構築用プラットフォームの持つ脆弱性やECサイトをホストするクラウドサービスの設定ミスが利用された事例がこれまでにわかっています。Magecartが使用する不正スクリプトは「スキマー」とも呼ばれ、ECサイト上で利用者が決済のために入力するクレジットカード情報を読み取り、サイバー犯罪者の元へ転送します。被害者の視点で見ると、正規のECサイト上で手続きを行ったにもかかわらずカード情報が詐取されてしまう、まさに被害に気づけない攻撃と言えます。

■新たに確認された攻撃

オランダのセキュリティ企業「Sanguine Security」など複数のセキュリティ団体が、感謝祭(11月の第4木曜日)の翌日でショッピングが急増するブラックフライデーを狙ったと考えられるMagecartの攻撃について報告しています。実際、2019年11月27日には米国最大手の銃器メーカーの公式Webサイトにスキマーが組み込まれていることが確認されました。この日はブラックフライデーの2日前であり、当該サイトへの大量のトラフィックを見込んでいたものと推測されます。なお、本記事執筆時点で既にスキマーは当該サイトから削除されています。

今回確認されたスキマーは、アンチリバースエンジニアリング、3段階のローダ、コードを隠ぺいするための複数層のJavaScript難読化など、複数の巧妙な機能を備えていました。スキマーが組み込まれたWebサイトをユーザが閲覧すると、まずコマンド&コントロール(C&C)サーバから無害なコードが送信されます。そしてサイト上で実際の支払いプロセスが開始されると、スキマーによる不正活動が始まります。この際、スキミングを正規の活動に見せるため、偽の支払い確認コードがユーザに通知されます。しかし背後では、不正なコードが実行されており、支払い情報などの顧客データが密かにC&Cサーバへ送信されています。

なお前出のSanguine Security社の調査では、今回のブラックフライデーを狙った攻撃では以下の条件に合致したユーザの場合のみ攻撃が行使されることも確認されています。このことからは、米国内の一般的な利用者が狙われていたものと考えられます。

- 米国のIPアドレスを使用しているユーザ

- Linux版以外のブラウザを使用しているユーザ

- AWSのプラットフォームを使用していないユーザ

■サイバー犯罪に狙われるECサイト

Magecartは海外の事例ですが、2019年第3四半期セキュリティラウンドアップで指摘したように、国内でもECサイトの改ざんから利用者のカード情報を詐取する攻撃の被害が相次いでいます。このような攻撃で直接的に金銭被害を受けるのは一般利用者ですが、その前段にECサイトの侵害があります。ECサイトの立場で考えると、自社サイトが侵害される被害者であると同時に、顧客にも被害を与えてしまうことになります。Magecartのようなサイバー犯罪者集団が台頭してくる中、ECサイトを運営する法人組織にとって、自社のWebサイトやアプリケーションへのセキュリティ対策は極めて重要です。また別の側面から見ると、情報を流出させた企業に罰則が科す一般データ保護規則(GDPR、General Data Protection Regulation )などの法規制によって、侵害された企業にとっても大きな金銭的損失が発生します。

■被害に遭わないためには

ECサイトを狙うサイバー犯罪者は、脆弱性や設定ミスなど、何らかの弱点を抱えたECサイトを探しだして攻撃します。ECサイトを運営する法人組織では、運用開始前に脆弱性や設定ミスがないか、確認することが前提となります。ECサイトで使用するソフトウェアを常に最新版に更新し、修正パッチを適用しておくことで、サイバー犯罪者につけ入る隙を与えないことに繋がります。運用上の都合などで直ちに更新やパッチ適用が行えない場合にも、影響を最小限に抑えるための回避策を行うことが必要となります。さらに、ECサイトを監視し、不正アクセスや情報漏えいなどの兆候に早期に気づき、適切な対応を行うことができるような体制構築も重要です。

■トレンドマイクロの対策

統合型サーバセキュリティソリューション「Trend Micro Deep Security™ 」は、仮想パッチ機能によって、更新プログラムが配信されていない脆弱性を狙う攻撃からサーバを防御します。また、変更監視機能やセキュリティログ監視機能で予期しないシステム変更を警告することにより、サーバ上で行われる不審な活動を早期に可視化することが可能です。

参考記事:

記事構成:岡本勝之(セキュリティエバンジェリスト)

翻訳: 下舘紗耶加(Core Technology Marketing, Trend Micro™ Research)