情報やデータへのアクセスおよびワークフローの継続性を求めて、ユーザや組織がInternet of Things(IoT)をますます頼りにする中、IoTへの脅威も進化し続けています。サイバー犯罪者は世の中におけるIoTへの依存性に注目しており、現代では家庭とビジネスの両方において、ユーザがこれらのデバイスでファイルの保存やバックアップを行っていることから、ネットワーク接続型ストレージ(NAS)デバイスを攻撃の対象に含めています。さらに重要なことは、これらのツールには貴重な情報が含まれているが、最小限のセキュリティ対策しか講じられていないことをサイバー犯罪者が認識しているという点です。

続きを読むREvilの時代が終わりを迎えた今こそ、ランサムウェア攻撃に対する戦略を練り直す時です。REvilの戦術から何を学ぶことができるでしょうか。本記事では、同グループが用いたテクニックを分析し、その台頭から凋落までを見直した上で、今後の展望を提言します。

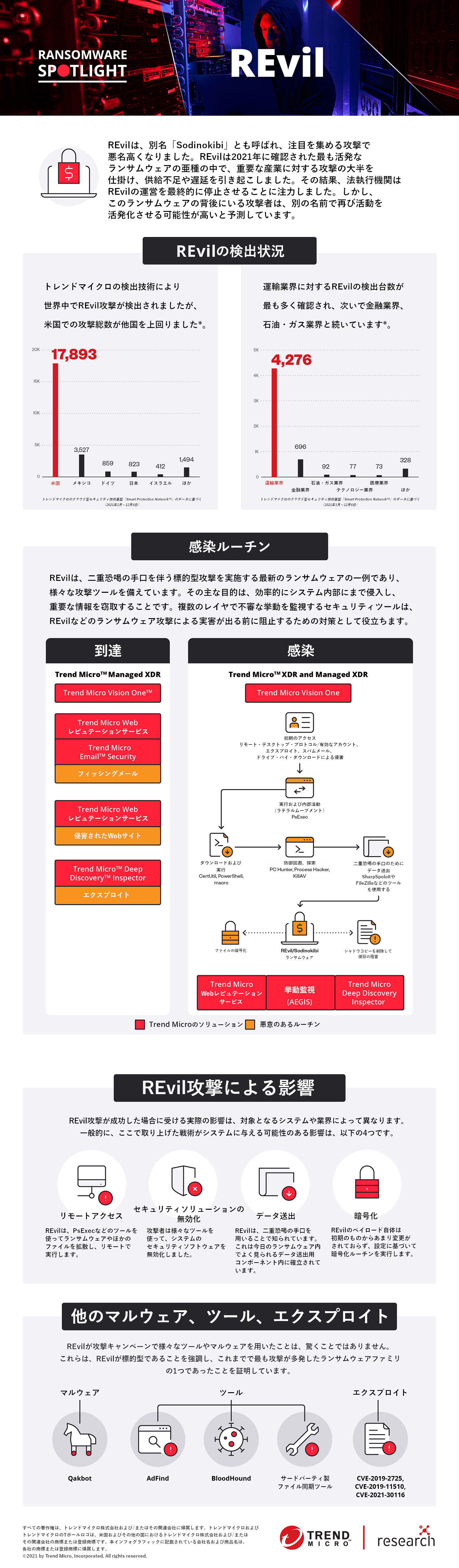

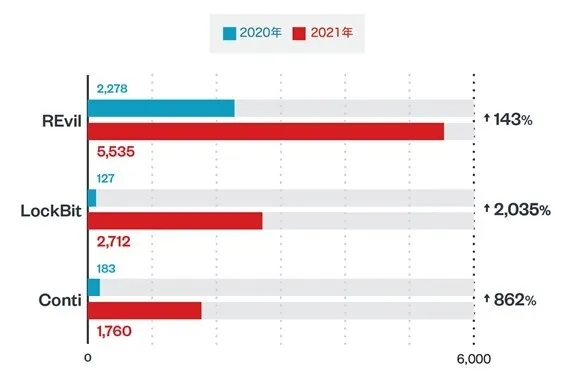

REvil(別名:Sodinokibi)は、RaaS(Ransomware as a Service)のスキームを採用しており、2019年の登場以来、派手な攻撃で悪名を馳せました。REvilに限らず、RaaSによるランサムウェア攻撃は2021年にも留まることを知りませんでした。同年5月には有名なRaaSであるランサムウェア「Darkside」が石油パイプライン会社を攻撃し、米国でガス供給不足を引き起こしたことから法執行機関の注目を集め、REvilも運営停止が公式発表されました。そしてこの取り締まりの結果、最終的に攻撃者が2人逮捕され、TORネットワークが閉鎖されました。しかしながら、油断は禁物です。REvilという「ブランド」に傷が付き、関係者を集めることが難しくなった今、このグループは新たな名称で復活することが予想されます。

それまでの間は、この悪名高いランサムウェアの運営について理解を深め、戦略の立て直しを図るのに良い機会です。

続きを読むトレンドマイクロでは2021年1年間における国内外での脅威動向について分析を行いました。2021年、多くの企業や組織で急速なデジタルトランスフォーメーション(DX)が進む中、サイバー犯罪者はコロナ禍の状況に便乗し、さまざまな不正活動や攻撃の機会を捉え、新旧さまざまな脅威をもたらしました。

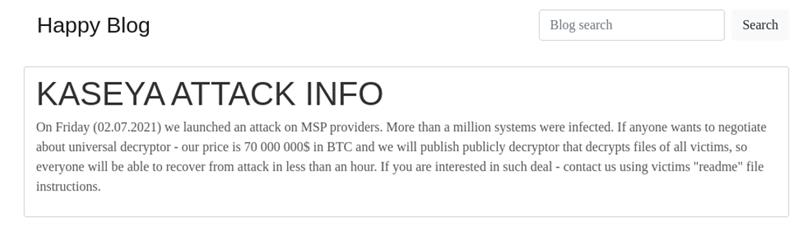

2021年第3四半期(7~9月)、新たな攻撃手口を取り入れたランサムウェアのオペレータは、特に「RaaS」と呼ばれるランサムウェアサービス(Ransomware as a Service)を通じて、アフィリエイト(実行役)によるランサムウェアファミリ「REvil(別名:Sodinokibi)」の拡散活動を活発化させていました。また、本ブログでは2021年7月5日公開の記事で、攻撃者がIT管理プラットフォーム「Kaseya VSA」内のゼロデイ脆弱性を悪用して、脆弱な顧客の端末に不正スクリプトを送り込んでいたことを報告しました。マネージド・サービスプロバイダ(MSP)やIT企業へIT管理ソフトウェアを提供している「Kaseya社」では通常、顧客にソフトウェアアップデートを配布するためにVSAソフトウェアを使用していましたが、当時VSAは攻撃者によって武器化されていたため、REvilランサムウェアを読み込んでいました。REvilランサムウェアは、被害者に身代金の支払いを促すために情報暴露型の二重脅迫の手口を用いることで知られています。

続きを読む2021年7月6日12時更新:

オランダのDIVD CSIRT(Dutch Institute for Vulnerability Disclosure)は、今回のランサムウェア攻撃で使用されるKASEYA VSAのゼロデイ脆弱性の1つとして「CVE-2021-30116」を公表しました。 Kaseyaの脆弱性は、システム管理ツールの調査の一環として発見されました。 KaseyaとDIVD-CSIRTは、この事件の前に調整された開示リリースに取り組んでいました。

さらに、REvil/Sodinokibiの暴露サイト上で今回の事件についての表明が公開されると共に、ユニバーサル復号ツールの取引を推進しているという報告もありました。

図:REvil/Sodinokibiの暴露サイト上の書き込み例(2021年7月5日取得)