オンライン銀行が多くの人にとって日常生活の一部になった昨今、オンライン銀行詐欺ツールが、脅威の全体像の中でますます多く確認されていることに驚きはありません。実際、「TrendLabs(トレンドラボ)」では、2013年には、およそ 100万の新たなオンライン銀行詐欺ツールを確認しています。これは、前年の 2倍の多さです。2014年に入ってからも、この不正プログラムは新たな亜種、新たな技術を追加して、増加し続けています。

Windows のセキュリティ機能を起動不能にするオンライン銀行詐欺ツールを確認した数週間後の今年6月上旬、トレンドラボでは別の不正プログラムを確認しました。「EMOTET」として検出されるこの不正プログラムは、ネットワークの活動を監視し、情報収集をすることでよく知られています。

■スパムメールを介した侵入

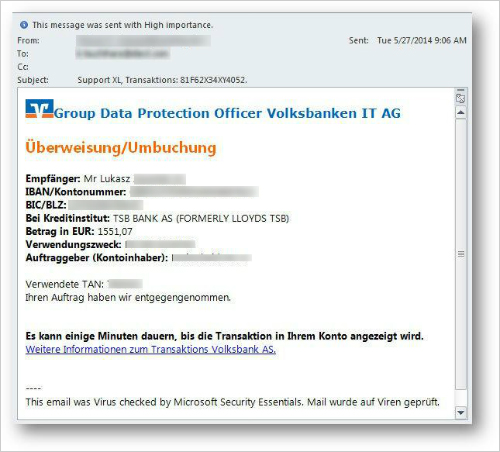

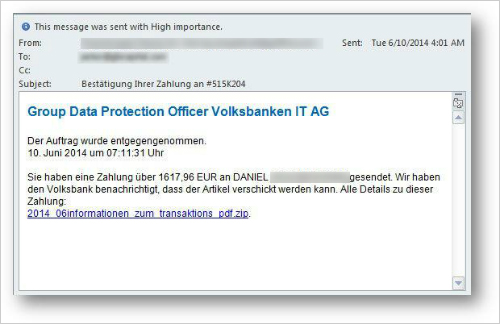

「EMOTET」の亜種は、スパムメールを介して PC に侵入します。これらのスパムメールの多くは、銀行間の送金や配送の請求書に関するものです。スパムメールを受け取ったユーザは、金融取引に関する Eメールと思い込み、記載されたリンクをクリックしてしまう可能性があります。

|

|

スパムメール上のリンクにより、最終的に「EMOTET」が PC にダウンロードされます。

■ネットワーク監視による情報収集

「EMOTET」は PC に侵入すると、コンポーネントファイルをダウンロードします。このコンポーネントファイルの一部である環境設定ファイルには、この不正プログラムが狙う銀行の情報が含まれています。トレンドラボが解析した「EMOTET」の亜種には、ドイツの特定の銀行が、監視対象の Webサイトリストに含まれていました。このように、環境設定ファイルによって、監視している銀行の情報もそれぞれ異なる可能性があります。

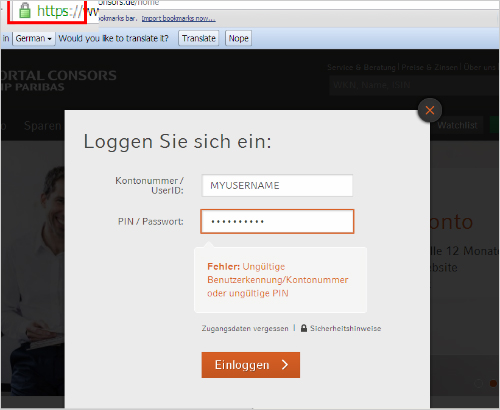

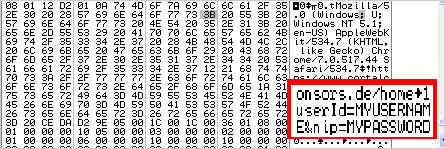

ダウンロードされるもう 1つのファイルは、DLLファイルです。これは、すべてのプロセスに組み込まれ、ネットワークのトラフィックを妨害したり、記録を取る役割を果たします。この不正な DLLファイルがブラウザに組み込まれた場合は、アクセスした Webサイトと、ダウンロードした環境設定ファイルに含まれる文字列を比較します。

文字列が一致すると、アクセスする URL と送信されるデータを入手して情報を収集します。この不正プログラムは、Webサイト内のすべてのコンテンツを保存します。つまり、いかなる情報も収集し、保存することが可能です。

「EMOTET」は、ネットワークのトラフィックを監視するためにネットワークAPI にフックする機能を利用します。そして、保護された接続を通して送信された情報さえも監視することができます。この不正プログラムが利用するネットワークAPI は以下のとおりです。

- PR_OpenTcpSocket

- PR_Write

- PR_Close

- PR_GetNameForIndentity

- Closesocket

- Connect

- Send

- WsaSend

トレンドラボがログインを試みたところ、Webサイトの HTTPS を使用したにもかかわらず、この不正プログラムはこれを検知しました。

|

|

このような情報収集の手法は、注意を払う必要があります。他のオンライン銀行詐欺ツールは、情報収集をするために、書式フィールド挿入や、フィッシングサイトをひんぱんに利用します。また、「EMOTET」はネットワークを監視するため、ユーザは不正な活動に気づきにくくなります。なぜなら、書式フィールドやフィッシングサイトを追加するのとは違い、変化が目に見えないからです。さらに、HTTPS といった、保護されていると考えられている接続でさえ回避するので、ユーザの個人情報や銀行の認証情報が危険にさらされることになります。ユーザは、情報が収集されているとは気づかずに、オンライン銀行にアクセスする可能性があります。

■レジストリ値の利用

「EMOTET」の不正活動のなかで、レジストリ値は重要な役割を果たしています。ダウンロードされたコンポーネントファイルは、個別のレジストリ値に追加されます。収集した情報も、暗号化された後にレジストリ値に追加されます。

レジストリ値にファイルやデータを格納させるようにしたのは、検出回避が目的だと思われます。一般のユーザは、レジストリ値を調べて、不正な活動や疑わしい動きを確認したり、不審な新規のファイルがないかを確かめることはめったにしません。また、同様の理由から、レジストリ値の利用は、ファイル形式のセキュリティ対策製品に対する対抗手段としての役割を果たしています。

トレンドラボでは、「EMOTET」がネットワークを監視して収集した情報をどのように送信するかを、現在調査しています。

■トレンドマイクロの対策:

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の最新のフィードバックによると、「EMOTET」は、おもにEMEA(欧州・中東・アフリカ)に集中しており、ドイツが最も感染の多い国となっています。実際、狙われた銀行がすべてドイツの銀行であることを考えると、驚きはありません。しかし、APAC(アジア太平洋地域)や北米などの他の地域でも、「EMOTET」の感染が確認されており、この感染が特定の地域や国に限定されていないことを示しています。

「EMOTET」は、スパムメールを介して侵入します。そのため、ユーザはリンクをクリックしたり、不審なファイルをダウンロードしないようにして下さい。金融取引に関する内容は、当該の金融機関や銀行に連絡を取り、手続きに移る前にメールの内容を確認して下さい。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

by Joie Salvio (Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)