標的型サイバー攻撃キャンペーン「Pawn Storm作戦」は、経済および政治的な諜報活動を目的としたサイバー攻撃を実行し、政府機関や民間組織を標的にして機密情報を窃取してきました。トレンドマイクロは、2017年4月25日、リサーチペーパー「Two Years of Pawn Storm」(英語)を公開しました。「APT28」、「Fancy Bear」、「STRONTIUM」などでも知られる攻撃者集団「Pawn Storm」の攻撃範囲と規模について詳細を明らかにするとともに、彼らの主な目的であるサイバー諜報活動の手法を解説しています。弊社は、Pawn Storm作戦の活動を7年前から調査してきました。本ペーパーでは、過去2年の間に Pawn Stormが活動の焦点をサイバープロパガンダへと移行し、また、彼らの標的型サイバー攻撃が2016年には4倍に増加した経緯について報告しています。

続きを読むトレンドマイクロは、2017 年 3 月末の時点で、Android 端末向けのバックドア型不正アプリ「MilkyDoor」(「ANDROIDOS_MILKYDOOR.A」として検出)が仕掛けられた 200 個のアプリを「Google Play」上で確認しました。その中には、50万~100万 回インストールされたアプリも確認されています。どこからでも情報にアクセスできる利便性により、ますます多くのモバイル機器がプラットフォームとして利用される中、企業に大きな影響を与えるモバイル端末向け不正アプリによる感染も増加しています。

MilkyDoor は、「Socket Secure(SOCKS)プロトコル」を利用したプロキシを用いて、不正アプリに感染したモバイル端末が接続している内部ネットワークに足掛かりを築くという手法を用います。これは、2016年4月に確認された、企業の内部ネットワーク侵入の足掛かりとなる Android 端末向け不正アプリのファミリ「DressCode(ドレスコード)」(「ANDROIDOS_SOCKSBOT.A」として検出)に類似しています。MilkyDoor は、SOCKS プロキシを設置することによって、企業が予期せぬうちに、サイバー犯罪者がネットワークを偵察し脆弱なサービスにアクセスする手段を提供します。この不正活動はユーザが知らないうちに同意無しで実行されます。

続きを読むMicrosoftは、2017年4月14日(米国時間)、「Shadow Brokers」と呼ばれるハッカー集団がハッキングツールや攻撃コード(エクスプロイトコード)を公開したのを受けて、同社による調査結果を公表しました。公になったツールのほとんどに既に対処済みであることを明らかにしました。

Shadow Brokers が今回公開したハッキングツールやエクスプロイトコードには、Microsoft Windows および Windows Server を狙うものが含まれていました。また、一部報道によると、世界規模で使用されているバンキングシステムを狙ったツールも確認されました。今回公開されたツール等が利用された場合、オペレーティングシステム(OS)ではWindowsだけでなくLinuxへも影響し、攻撃者によるネットワークへの侵入やファイアウォールの突破の恐れがあります。

このハッカー集団は、2016年8月にサイバー攻撃集団「Equation」から入手したマルウェアや攻撃ツールを、インターネット上でオークション形式で販売しようと画策しました。しかし、失敗に終わり、今年1月に活動の停止を宣言すると同時に、Windowsを狙うハッキングツールの公開もしていました。

続きを読むIoT機器を攻撃する新しいマルウェア「BrickerBot」が確認され、注目を集めています。報告によると、その攻撃経路はマルウェア「MIRAI」に類似していますが、MIRAI が感染IoT機器をボット化する一方、BrickerBot は IoT機器を完全に使用不能にするのが特徴です。

BrickerBot は、ネットワーク接続機器のハードウェアの不具合を利用しファームウェアを改変します。この事例を最初に報告した「Radware」のレポート(英語情報)によると、この攻撃を永続的なサービス拒否「Permanent Denial-of-Service(PDoS)」であると説明しています。

続きを読む「RawPOS(ローポス)(「TSPY_RAWPOS」として検出)」は、「販売時点情報管理(Point of sale 、POS)」を狙い、メモリ上の情報を収集する POSマルウェアでも最も古いファミリです。しかし、トレンドマイクロは、現在も非常に活発に不正活動していることを確認しています。RawPOS の背後にいる犯罪者集団は、市場規模が大きく実入りのいいホテルやサービス産業を第一の標的にしています。トレンドマイクロは、RawPOS のコンポーネントや情報探索のためのツールに変化はありませんが、今回、運転免許証の情報窃取などの不正活動を新しく確認しました。こうした不正活動によって窃取された情報により、サイバー犯罪者による個人情報窃取とそれに伴う被害が発生する恐れがあります。

図1:2009年から2014年に検出された POSマルウェアのファミリ

続きを読む仮想環境で解析を行うサンドボックス技術は、ネットワークの最終防衛ラインであるエンドポイントセキュリティ対策製品が広く採用する仕組みです。砂場という名称の通り、サンドボックスはマルウェアや疑わしいファイルがルーチンを実行するなど、自由に振る舞うことのできる仮想環境です。マルウェアを仮想環境で実行してその実際の活動を既存の振る舞いやルーチンのパターンと比較分析し、悪意の有無を判定します。このように、システムのインフラストラクチャに被害を与える恐れのある信頼できないファイルを隔離し、エンドポイントセキュリティをより確かなものにします。

続きを読む2017年4月初旬、諜報活動を目的とした大規模な標的型サイバー攻撃キャンペーン「Operation Cloud Hopper(クラウドホッパー作戦)」がセキュリティリサーチャによって最近明らかにされました。この攻撃は、報道によると、攻撃者集団「APT10(別名:「MenuPass」、「POTASSIUM」、「Stone Panda」、「Red Apollo」、「CVNX」)」によって仕掛けられ、「Managed Services Provider(マネージド・サービス・プロバイダ、MSP)」が狙われていました。そして、標的となった企業の資産や取引上の機密情報の窃取を目的としています。本記事では、この最新の脅威の概要と企業が取るべき対策について解説します。

■標的となったのは?

この攻撃キャンペーンは、北アメリカ、ヨーロッパ、南アメリカ、アジアの各地域に影響を及ぼしており、ごく最近では英国、アメリカ、日本、カナダ、ブラジル、フランス、スイス、ノルウェー、フィンランド、スウェーデン、南アフリカ、インド、タイ、韓国、そしてオーストラリアの MSP が標的とされたことが報じられています。

MSP はさまざまな顧客企業のアプリケーション、ネットワーク、システムインフラストラクチャを管理しています。MSP への攻撃における真の標的はそれら顧客企業であったと考えられます。真の標的となった業種は、エンジニアリング、工業生産、小売、電力、薬剤、通信、政府等、多岐にわたるものと推測されています。

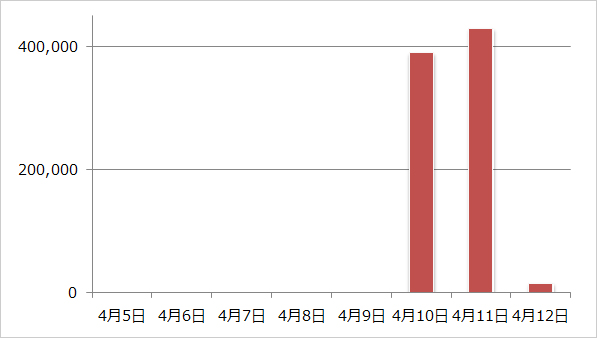

続きを読むMicrosoft社は、2017年4月12日(日本時間)、月例のセキュリティ更新プログラムを公開しました。この更新プログラムに含まれる脆弱性の中でも、特に Microsoft Office の脆弱性「CVE-2017-0199」に関しトレンドマイクロでは、4月10日以降にゼロデイ攻撃が発生していたことを確認しています。脆弱性を攻撃する RTF形式文書ファイルを添付したメールが海外を中心に拡散していました。

図1:全世界における「CVE-2017-0199」の脆弱性攻撃ファイルが添付されたメールの通数推移

(トレンドマイクロ「Smart Protection Network(SPN)」による)