Microsoft社は、2017年4月12日(日本時間)、月例のセキュリティ更新プログラムを公開しました。この更新プログラムに含まれる脆弱性の中でも、特に Microsoft Office の脆弱性「CVE-2017-0199」に関しトレンドマイクロでは、4月10日以降にゼロデイ攻撃が発生していたことを確認しています。脆弱性を攻撃する RTF形式文書ファイルを添付したメールが海外を中心に拡散していました。

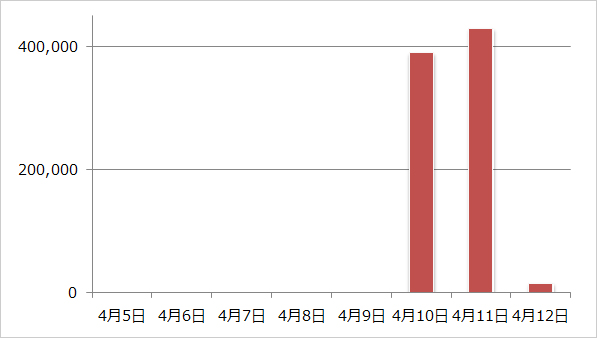

図1:全世界における「CVE-2017-0199」の脆弱性攻撃ファイルが添付されたメールの通数推移

(トレンドマイクロ「Smart Protection Network(SPN)」による)

トレンドマイクロでは、今回海外で確認されたゼロデイ攻撃メールがネットバンキングを狙うオンライン銀行詐欺ツールの一種である「DRIDEX」を拡散させる目的であったことを確認しています。トレンドマイクロのクラウド型セキュリティ技術基盤「Smart Protection Network(SPN)」の観測では、脆弱性を攻撃する RTF形式文書ファイルが添付された攻撃メールを 4月10~11日のゼロデイ攻撃期間中に全世界で 80万通以上確認しています。しかし、4月12日に入るとほとんど見られなくなりました。また、日本国内の受信者への着弾は確認できておらず、この攻撃の日本への影響はほとんどなかったものと言えます。しかし、既にばらまき型の攻撃が発生している以上、いつ日本を対象に入れた脆弱性攻撃が発生してもおかしくない状況です。対策のためには、セキュリティ更新プログラムの速やかな適用を強く推奨します。

■被害に遭わないためには

脆弱性攻撃は、更新プログラムが適用され脆弱性が存在しない環境に対しては有効な攻撃ではありません。自身がどのようなソフトを使用しているか把握し、更新プログラムの公開後にはすぐに適用できるようにしましょう。ソフトに自動更新の機能がある場合には有効化してください。

ばらまき型の攻撃における不正プログラムの侵入経路は、メール経由か Web経由かに二分されます。今回のゼロデイ攻撃メールについても添付ファイルを開かなければ被害は発生しませんので、不用意に添付ファイルを開かないことが重要です。しかし、受信者の興味を引き添付ファイルを開かせる手口は常に変化していきます。最新の攻撃手口を知り、安易にメールを開かないよう注意してください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。個人利用者ではメール対策を含めた総合セキュリティソフトの使用を、法人利用者ではメール対策製品の導入をお勧めします。

■トレンドマイクロの対策

今回のゼロデイ攻撃で利用された「CVE-2017-0199」脆弱性を利用する攻撃の兆候については以下のトレンドマイクロ製品で検出に対応しています。

- 1008285 – Microsoft Word Remote Code Execution Vulnerability (CVE-2017-0199)

- 1008295 – Restrict Microsoft Word RTF File With Embedded OLE2link Object

- 27726: HTTP: Microsoft Word RTF objautlink Memory Corruption Vulnerability

- 27841: HTTP: RTF File Implementing objautlink and URL Monikers

- 27842: HTTP: Suspicious Obfuscated Powershell Execution

- 1133594 FILE Microsoft Outlook Remote Code Execution Vulnerability (CVE-2017-0199)

今回のゼロデイ攻撃メールから侵入する不正プログラムは「ファイルレピュテーション(FRS)」技術により「TROJ_ARTIEF.JEJOTQ」、「TSPY_DRIDEX.SLP」などの検出名で検出対応を行っています。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、PC への負荷軽減を実現しています。

マルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では ERS技術により危険な電子メールの着信をブロックします。特に「Deep Discovery™ Email Inspector」や「Trend Micro Cloud App Security™」などではサンドボックス機能により受信時点で検出未対応の不正プログラムであってもその不正活動を警告可能です。

マルウェアが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)を WRS技術でブロックすることにより、マルウェアの侵入や被害の拡大を抑えられます。今回のゼロデイ攻撃メールに関連する不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックに対応済みです。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品では WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末から不正サイトへのアクセスをブロックします。