本ブログでは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の「Mobile App Reputation(MAR)」からのフィードバック、および、昨年発生した事例の外部の調査データを基に、2016年における世界のモバイル脅威事情を 2回にわたって振り返ります。今回は攻撃規模と対象の拡大が続く不正アプリについて解説します。

■2016年のモバイル脅威傾向の概要

6,500万件 - これは、トレンドマイクロが 2016年にモバイルを狙う脅威を検出しブロックした回数です。弊社では、2016年12月までに、1,920万個に達する Android端末向け不正アプリの検体を収集し解析しました。この数は 2015年に収集された検体数 1,070万個を大きく上回るものです。モバイル端末は、技術の進歩とともに個人・企業ユーザの間で飛躍的に普及しています。それと同時にモバイルを狙った脅威も複雑化し、攻撃能力を強化させています。

2016年、モバイル脅威の活動内容や感染経路については目立った変化はありませんでしたが、一方で、攻撃規模と対象の拡大や攻撃手法の複雑化が見られました。個人所有の端末を職場で利用する「Bring Your Own Device(BYOD)」の導入や、企業所有のモバイル端末の利用が一般的になったことにより、モバイル端末向け不正アプリ(マルウェア)対策を考慮する企業が増えました。逆にサイバー犯罪者は引き続きモバイル端末を狙っており、2016年を通じてモバイル端末向けランサムウェアが急速にまん延しました。国別の観点では、日本においてモバイル向けランサムウェアの拡散が目立ち、一方米国ではユーザに気づかれないうちに情報を収集して流出させるタイプのマルウェアや、ショートメッセージ(SMS)の送受信などを実行するマルウェアが最も拡散しました。

■継続して企業に影響を与えるモバイル向けマルウェア

BYOD の増加や、企業のネットワーク、サービスおよび資産へのスマートフォンからのアクセスの増加傾向は、モバイル脅威が継続して企業に影響を与える結果となりました。 逆に、企業を標的とするために特化したマルウェアは観測されませんでした。弊社が確認した感染事例は、大抵、ユーザがサードパーティによるアプリのマーケットプレイスから不正なアプリをダウンロードして、企業のネットワークに接続している端末にインストールし、社内のファイルを処理することによって発生していました。たとえば、「QVOD」(「ANDROIDOS_EHOOPAY.AXM」として検出)は、ビデオプレーヤを偽装します。ユーザは、気付かぬうちにプレミアムショートメッセージサービス(SMS)に加入し、多額の電話料金を徴収される可能性があります。情報を収集するマルウェア「DressCode」(「ANDROIDOS_SOCKSBOT.A」として検出)は、最適化ツール、あるいはレクリエーションアプリとして偽装されていました。スパイウェア「Jopsik」(「ANDROIDOS_JOPSIK.OPSLB」として検出)は、Android OS の更新プログラムまたはゲームアプリとして頒布されていました。

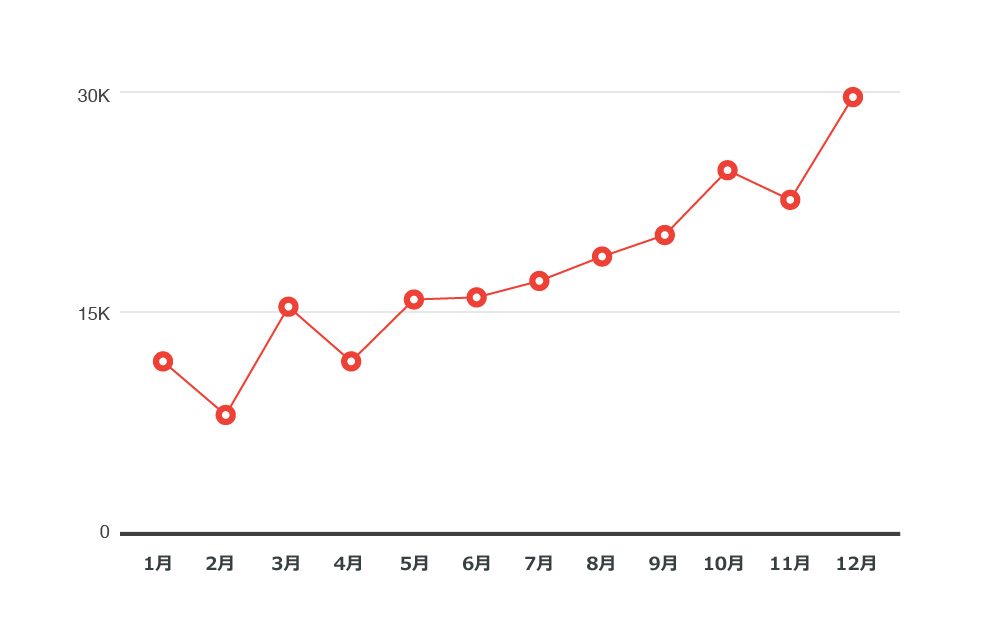

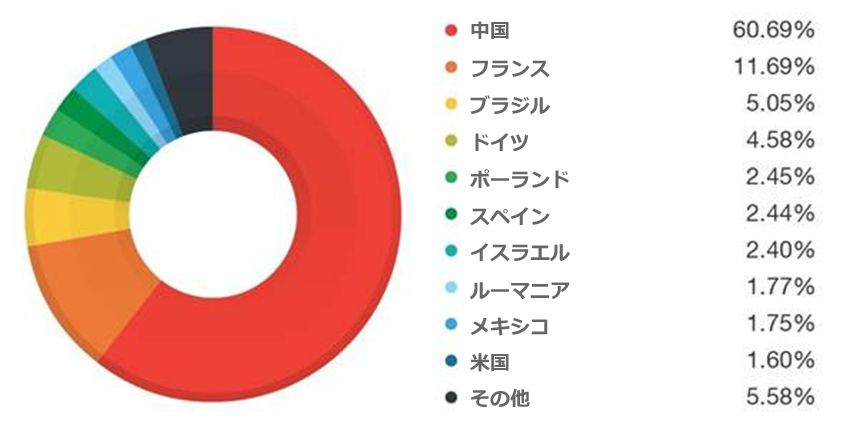

弊社の「Trend Micro Mobile Security™」からのフィードバックによると、2016年に企業が最も影響を受けた脅威は、アドウェアやスパイウェア、オンライン銀行詐欺ツール(バンキングトロジャン)、ルート化するマルウェア、SMS型トロイの木馬などの不正/迷惑アプリ(Potentially Unwanted Application、PUA)でした。検出率は中国が最も高く、フランス、ブラジル、ドイツ、ポーランドが続きました。

図1:2016年全世界における企業を狙ったモバイル向けマルウェアの検出数推移

図2:2016年全世界における企業を狙ったモバイル向けマルウェアに影響された国別割合

弊社が解析した検体の多くはサードパーティのアプリストアから拡散されていましたが、正規のマーケットプレイスに不正なアプリが潜り込んでいるのも確認されました。Google Play で公開されているアプリ 322万以上を調査したところ、1.02%が「DressCode」と「Jopsik」を含む不正/迷惑アプリであったにも関わらず、それらは Google によって積極的に取り上げられていました。「DressCode」については、米国、フランス、イスラエル、ウクライナの企業で最も多く検出されました。

■急激に発達したモバイル向けランサムウェア

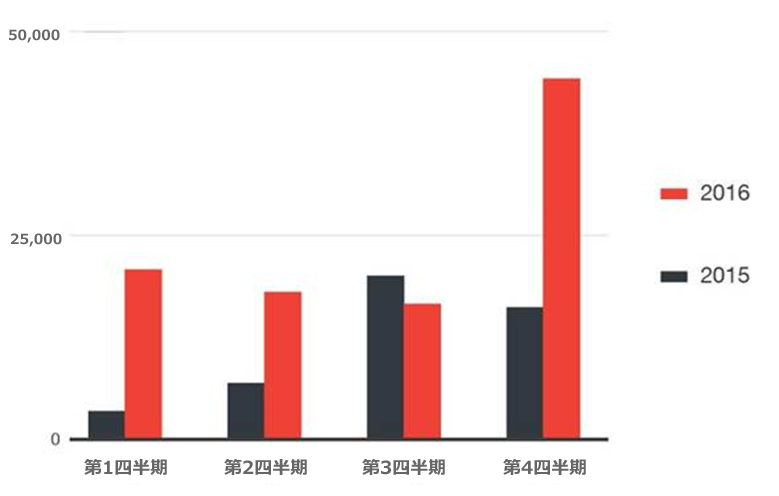

モバイル向けランサムウェアは、2016年、急激に増加しました。例えば、2016年の第4四半期に弊社が解析した検体総数は、2015年の同期間と比較して、3倍になりました。大きく増加したものの、これらのランサムウェアの活動は類似しています。端末の機能を悪用し、ユーザを餌でおびきよせ、脅し、金銭をゆすり取る、という活動です。ほとんどが Android OS の機能を悪用した、画面ロック型のランサムウェアです。偽のシステム更新プログラム、人気のゲームアプリ、あるいはポルノなどを餌にソーシャルエンジニアリングの手法を利用します。疑いを持たないユーザは、管理者権限を許可してしまい、端末の画面ロックのパスワードを変更させられ、ダウンロードしたアプリはアンインストールできなくなります。

図3:トレンドマイクロが解析したモバイル向けランサムウェアの検体数推移比較(全世界)

トレンドマイクロではモバイル向けランサムウェアのいくつかのファミリを、弊社の検出と解析に基づいて以下のように大まかに分類しました。

- SLocker、別名Simple Locker(「ANDROIDOS_SLOCKER」)

- FLocker、別名Frantic Locker(「ANDROIDOS_FLOCKER」)

- SMSLocker(「ANDROIDOS_SMSLOCKER」)

- Svpeng(「ANDROIDOS_SVPENG」)

- Koler(「ANDROIDOS_KOLER」)

「SLocker」と「Koler」は、金銭を支払わせるため、法執行機関を偽装し被害者を責めることで知られています。「SLocker」の焼き直しである「SMSLocker」、および「Svpeng」はオンライン銀行詐欺ツールとしても機能します。これらのランサムウェアはサイバー犯罪者が用意した遠隔指令用の不正サーバ(C&Cサーバ)の指令により端末をロックし、身代金を脅し取ります。

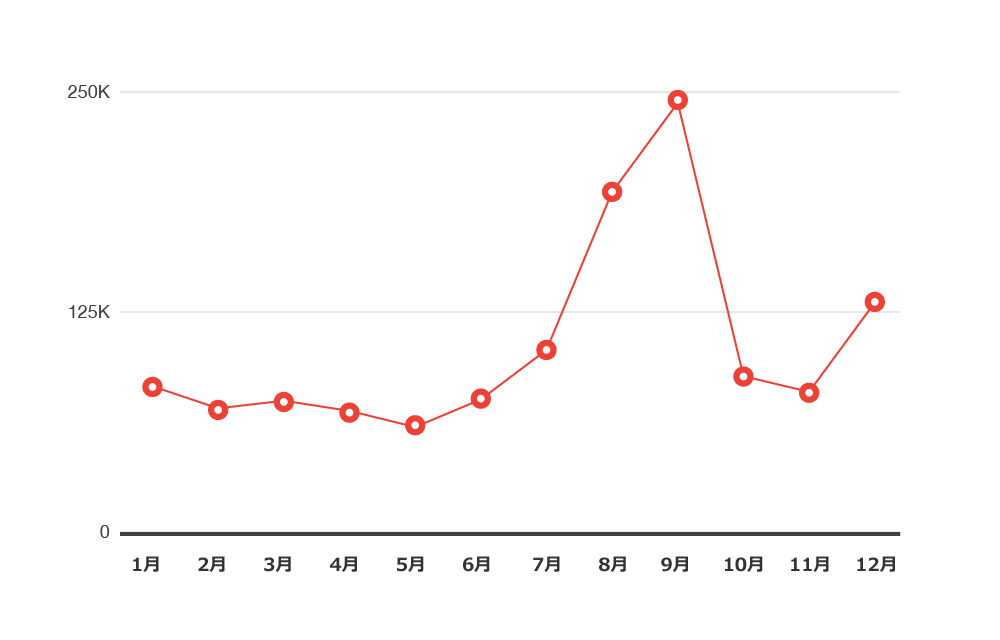

モバイル向けランサムウェアは、インドネシアおよびロシアで活発化したために、2016年8月から9月にかけて検出が急増しました。2016年8月、インドネシアで偽の音楽やビデオプレーヤのアプリが急増した際、「SLocker」(「AndroidOS_Slocker.AXBDA」として検出)の亜種がまん延しました。9月には、「Svpeng」(「AndroidOS_Svpeng.AXM」として検出)の別バージョンがロシアで頻繁に拡散しました。2016年、インドネシアとロシアは、インドと日本に並んでモバイル向けランサムウェアの検出および感染最多国の上位となりました。

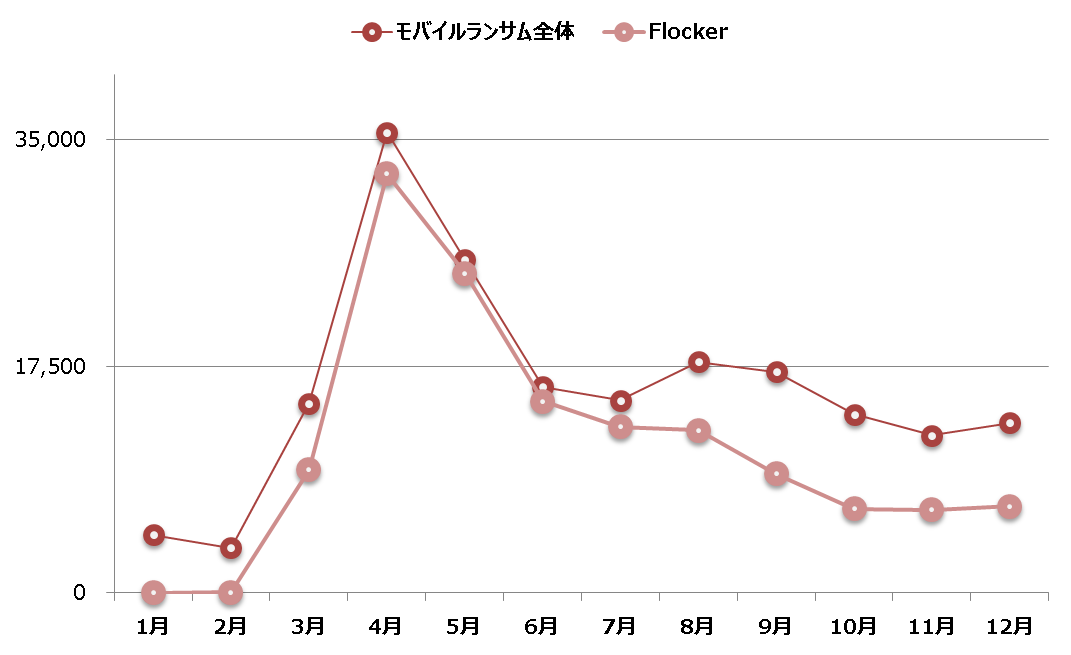

図4:2016年全世界におけるモバイル向けランサムウェアの検出数推移

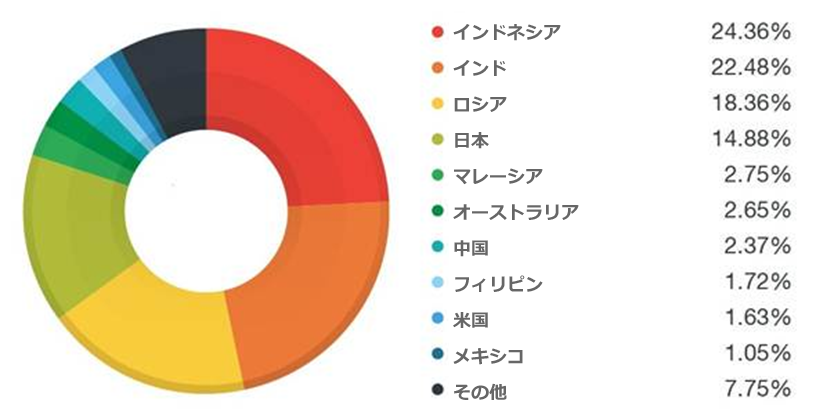

図5:2016年全世界におけるモバイル向けランサムウェア検出国割合

日本では、2016年3月に日本語での身代金要求に対応したモバイル向けランサムウェア「Flocker」の感染被害が初めて確認されました。この感染事例を契機としてモバイル向けランサムウェアの日本への流入は拡大しており、3月以降は毎月1万件以上の検出を確認しています。「FLocker」はその中でも、4月に単独で最多の3万2,000件以上の検出を記録するなど、2016年の日本において最も拡散したモバイル向けランサムウェアと言えます。その後 6月には、「FLocker」がスマートテレビに感染した事例も確認され、IoTデバイスでのランサムウェア被害例として大きなニュースになりました。

図6:2016年日本におけるモバイル向けランサムウェアの検出数推移

■窃取するのはアカウント認証情報だけでない、「オンライン銀行詐欺ツール」

2016年に弊社で確認したモバイル向けオンライン銀行詐欺ツールのほとんどは、ロシアのモバイルユーザを狙ったもので、世界的な検出数の 74%を占めていました。次いで影響を受けた国は、中国、オーストラリア、日本、ルーマニア、ドイツ、ウクライナ、台湾となっています。弊社の調査によると、拡散活動は第4四半期中に最も活発でした。

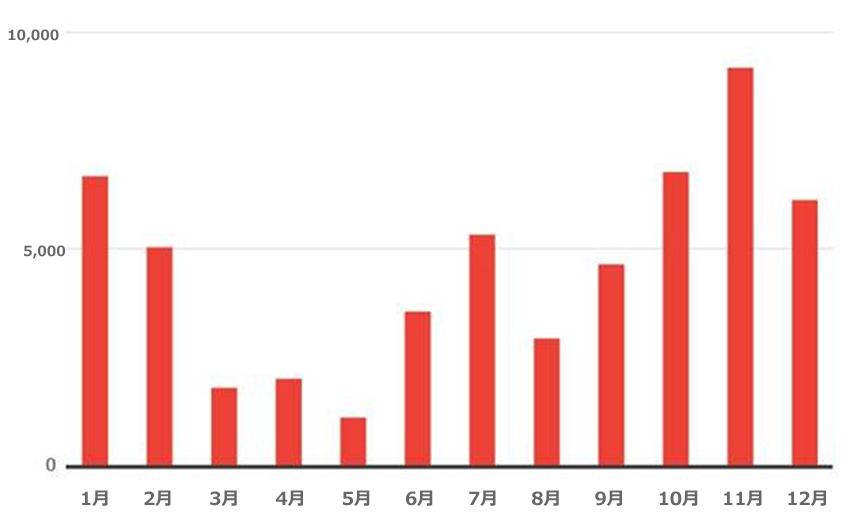

図7:2016年全世界におけるモバイル向けオンライン銀行詐欺ツールの、新しい検体の検出数

弊社は、これらの脅威の 15種類以上を確認しており、中でも「FakeToken」(「ANDROIDOS_FAKETOKEN」として検出)、「Agent」(「ANDROIDOS_AGENT」として検出)、「Asacub」(「ANDROIDOS_ASACUB」として検出)、「HQWar」(「ANDROIDOS_HQWAR」として検出)がバージョン・検体数の双方から優勢となっています。しかし、2016年はオンライン銀行詐欺ツールとランサムウェアを組み合わせたマルウェア「Svpeng」が注目をさらいました。実に、確認された感染および攻撃の約76%は、「Svpeng」によるものでした。

「Svpeng」は、2016年9月に検出数が 8万を超え、ピークに達しました。「Svpeng」は、SMSのメッセージ、連絡先、通話履歴、そしてブラウザの履歴を盗み、クレジットカード情報のフィッシングを実行し、モバイル端末の画面をロックして身代金を要求します。「Svpeng」がロシアの銀行を狙った手口から、当然ながらロシア語を話すユーザ、特にロシア、ルーマニア、ウクライナのユーザが影響を受けました。

弊社が 2016年に確認した別の際立ったファミリは「FakeToken」で、インストール後に自身を隠蔽し、C&C通信を利用して二要素認証を回避することで知られています。中国で最も検出数が多く、次いでロシアとドイツとなっています。オーストリア、ハンガリー、ルーマニア、スイスの銀行を狙った「SMSSecurity」(「ANDROIDOS_FAKEBANK」として検出)は、リモート操作および画面の共有ができるツール「TeamViewer」を利用してモバイル端末を制御し、「Marcher」(「ANDROIDOS_FOBUS」として検出)は、攻撃者用のシェルコンソールが作成されていました。

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Webレピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正Webサイトのブロックに対応しています。また、アプリ、データ保護、および環境設定の管理を提供するとともに、脆弱性を利用した攻撃から端末を保護し、不正なアクセスを防止します。

弊社の検出に基づく、2016年の Android端末向けマルウェアの一覧、および弊社が公開した Android と iOS/MacOS の脆弱性の一覧は、こちらを参照してください。

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)

日本語版構成:岡本 勝之(セキュリティエバンジェリスト)