5月10日火曜日にAdobe社とMicrosoft社から最新のセキュリティアップデートが公開されました。今回リリースされたセキュリティ更新プログラムの詳細について確認しましょう。

続きを読む近年、コンテナやサーバレスといったテクノロジーに対する需要が増しています。ある市場調査によれば、全世界のコンテナ市場は2018年に12億米ドルだったものが2023年には49.8億米ドルに、またサーバレスアーキテクチャについては、2020年の76億米ドルから2025年には211億米ドルに成長することが見込まれるとのことです。コンテナやサーバレスに対する需要が高まっているのは、企業がアプリケーションを開発および展開する際に、スケーラビリティや効率、費用対効果の面で役に立つからです。

しかしながら、急激な成長を遂げるテクノロジーに共通する点として、コンテナベースのアプリケーションやサーバレスアプリケーションは、リスクや脅威と無縁ではありません。悪意を持つ攻撃者は、常にもっと多くの標的を見つけようと広範囲に網を張っていますので、さまざまな手口で頻繁な攻撃を仕掛けてくるようになるのも時間の問題です。こうした点を踏まえ、これらのアプリケーションを潜在的な攻撃から守るには、どのようなセキュリティ強化を企業は実施すればよいのでしょうか。

本ブログでは、開発者が知っておくべきセキュリティ上の考慮事項と、コンテナベースのアプリケーションやサーバレスアプリケーション向けに最適な防御を構築するにあたり、アプリケーションのランタイムにセキュリティを組み込むためのツールであるRuntime Application Self-Protection(RASP=実行時アプリケーション自己保護)の利用方法に焦点をあてて説明します。

続きを読むトレンドマイクロは、水飲み場型攻撃を経由して中国国内のオンラインギャンブル企業を狙う新種のマルウェアを発見しました。水飲み場型攻撃に用いられる改ざんサイトへアクセスしたサイト訪問者は、Adobe Flash PlayerやMicrosoft Silverlightなどの著名なアプリの正規インストーラを偽装したマルウェアローダをダウンロードするよう仕向けられます。このローダを詳しく調べると、商用のペネトレーションテストツール「Cobalt Strike」のシェルコード、あるいはPythonで書かれたドキュメント化されていないバックドア型マルウェアを読み込むことがわかりました。トレンドマイクロは、この新たに確認されたマルウェアを「BIOPASS RAT(Remote Access Trojan)」と命名しました。

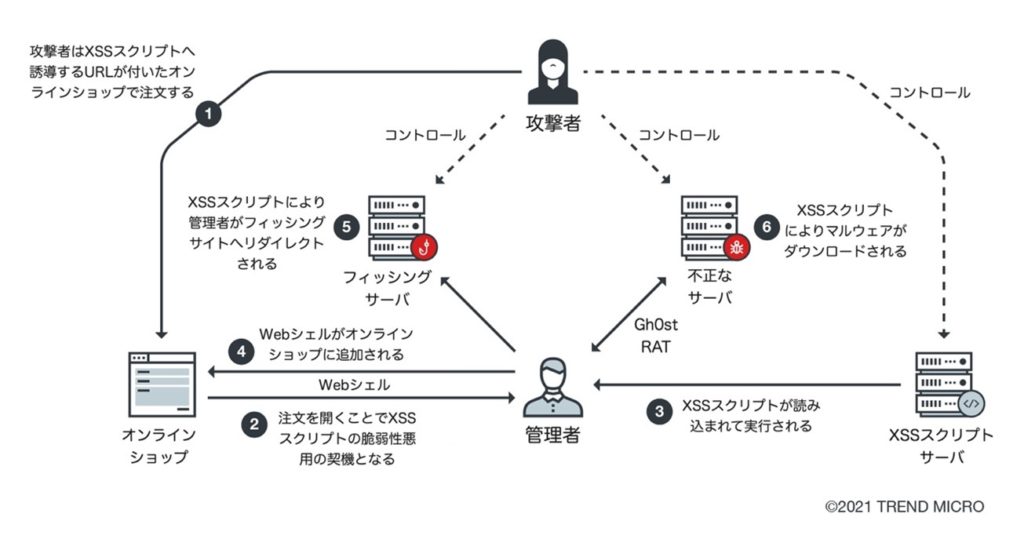

続きを読む2019年以降、トレンドマイクロでは「Water Pamola」と名付けた攻撃キャンペーンを追跡してきました。この攻撃キャンペーンでは、当初、不正な添付ファイルを含むスパムメールを介し、日本、オーストラリア、ヨーロッパ諸国のオンラインショップが危険にさらされていました。しかし、2020年初頭から、Water Pamolaの攻撃活動にいくつかの変化が見られるようになりました。被害者は、主に日本国内のみとなり、トレンドマイクロによる最近のデータによると、スパムメールの代わりにオンラインショップの管理者が管理画面で顧客注文を確認する際に不正スクリプトが実行される状況が確認されるようになりました。

図1:Water Pamolaの攻撃フロー

続きを読む