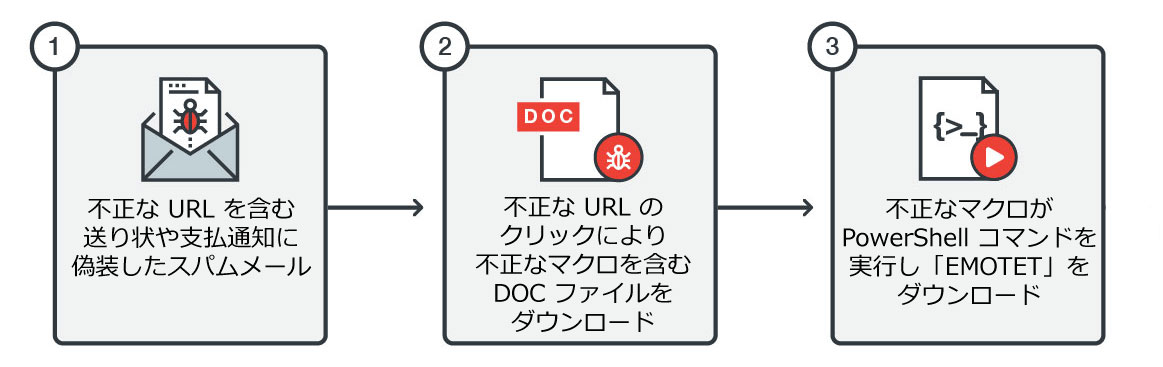

トレンドマイクロは、2017年9月にも、古くからあるオンライン銀行詐欺ツール「EMOTET(エモテット)」がそのような不正なマクロを利用した手法で金融機関以外の業界や新しい地域へと対象を拡大する活動について報告しました。

不正なマクロと PowerShell を利用する「EMOTET」の感染フロー

この手法は大変有効なため攻撃者に絶えず利用されており、改良が加えられています。不正なマクロを利用する脅威は、セキュリティ対策による検出およびブロックを回避する目的で常に変容しています。最近確認された、オンライン銀行詐欺ツール「URSNIF(アースニフ)」を拡散するスパムメール送信活動では、サンドボックスによる検出を回避するための簡易なチェック機能が取り入れられていました。「URSNIF」は新しい手法を採用するマルウェアとしてもよく知られています。

■AutoCloseマクロを利用して回避

AutoClose を利用するマクロでは、文書ファイルが閉じられた後に不正な PowerShellスクリプトが実行されるため、サンドボックスによるマクロの解析の回避が可能になります。この手法は実装が容易なため、多くの不正なマクロで利用される機能になりつつあります。

図2:AutoCloseマクロのコードの例

ユーザにマクロを有効にさせると、次にユーザが文書ファイルを閉じるのを待って PowerShellを実行します。文書ファイルが閉じられた後にしか実行されないため、サンドボックスが不正活動を検出できない場合があります。

■列挙型変数を利用して回避

Microsoft Office では、定義済みマクロのための列挙型変数をユーザに提供していますが、一部の列挙型変数は、Microsoft Office の比較的新しいバージョンにのみ存在します。これを利用して、列挙型変数を特定の値と比較することにより、Office のバージョンをチェックすることが可能になります。

例えば、列挙型変数の要素 xlAutomaticAllocation は、Office 2007 には存在せず、後の Office 2010 で追加されたもので、値は「2」です。攻撃者はこれを利用し、値をチェックします。 図3のコードは、xlAutomaticAllocation の値が「0」より大きい時、PowerShellスクリプトが含まれるコードの難読化を解除して実行することを示しています。それ以外の場合マクロはそのまま終了します。

図3:サンドボックスによる検出を回避するため、列挙型変数の値をチェックするコード

これによってどうしてサンドボックスの検出を回避できるのでしょうか。一部のサンドボックスでは、自動解析に Microsoft Office 2007 が使用されています。このチェックによって Office 2007 が検知されると、マクロは展開されません。このようなチェック機能によって、不正な活動の実行が見送られると、サンドボックスが不正活動を検出できません。

■ファイル名の長さをチェックして回避

サンドボックスでファイルを自動解析する場合、ファイル名が、それに相当する MD5、SHA-1、あるいは SHA-256 に変換されることがあります。攻撃者はこの機能をうまく利用し、不正活動を実行する前にファイル名の長さをチェックする機能を VBScript に加えておきます。文書ファイル名が長い場合、サンドボックスである可能性があるとみなし、不正な活動の実行を控えることにより検出を回避します。

「W2KM_POWLOAD.DTP」として検出されたマルウェアには、図4のコードが含まれていました。

図4:ファイル名についてチェックするコード

コードからは、マルウェアが文書ファイル名の長さをチェックすることがわかります。MD5ハッシュの文字列は 32バイト長、SHA-1は 40バイト長、SHA-256では 64バイト長であることから、長さが 30バイト未満であった場合、マルウェアは不正な活動を実行します。長さが 30より大きい場合には、メッセージボックスを表示するだけです。

解析した検体のほとんどに確認された共通点は、PowerShellスクリプトを実行し別のマルウェアをダウンロードして実行することです。トレンドマイクロが解析した検体がダウンロードするマルウェアは、「TSPY_URSNIF」として検出される「URSNIF」の亜種でした。ただし、いつもこの亜種をダウンロードするのではなく、他のマルウェアをダウンロードする可能性もあります。

■トレンドマイクロの対策

マルウェアとその拡散方法の巧妙化に伴い、セキュリティ対策も更新しなければなりません。ユーザは、新しい脅威や進化する脅威に対抗するために、最新の対策によって保護する必要があります。

法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。また、「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URL を検出し、企業ユーザを保護します。

「Trend Micro Hosted Email Security™」は、トレンドマイクロがクラウド上で運営しているサービスを利用するため、機能が継続的にアップデートされ、スパムメール、不正プログラム、スピアフィッシング、ランサムウェア、標的型サイバー攻撃などを常に最新の情報でブロックすることができます。Microsoft Exchange、Microsoft Office 365、Google Apps などの SaaS およびオンプレミスのメール環境を保護します。

「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

関連するSHA256値

- 954a94f43987df21094853b8e7b7de11e5f1d8c2ea0369e80ce44d04e84382ab

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)