トレンドマイクロでは、2012年に入り、標的型攻撃、特に、持続的標的型攻撃について、弊社の綿密な調査過程で判明した結果内容を取り上げて、本ブログ上で報告してきました。各企業や組織は、こうした要注意の脅威に対してどのような防衛対策を実施すればいいのか、有効な防衛戦略を構築すればいいのか、今一度再考すべきでしょう。そして、このためには、持続的標的型攻撃の本質を理解することが非常に重要な意味を持つこととなります。今回、持続的標的型攻撃における理解すべき5つの事項を取り上げました。

- 「標的型メール」がもっとも利用されている侵入手段:

持続的標的型攻撃において、侵入手段としてもっとも利用されているのが不正なファイルが添付された「標的型メール」です。つまり、攻撃者にとっても防御する側にとっても役に立つ最新ツールや技術において、人間の「脆弱性」がいまだもっとも確実な「突破口」となっているのです。前回のブログ記事「2)”狙った獲物” に精通する攻撃者 – 持続的標的型攻撃を知る」で説明したように、持続的標的型攻撃で利用されるメールは、狙われた組織に関連した内容で巧妙に作成されており、標的者となった受信者が思わず開封してしまうように仕組まれています。 - 「ゼロデイ脆弱性」だけが利用されているわけではない:

2012年8月下旬、Javaのゼロデイ脆弱性を利用する「NITRO」攻撃が確認されました。しかし、弊社が確認したこれまでの標的型攻撃者や公開されている情報に鑑みて、既知の脆弱性も多用されており、時には、脆弱性が使われず、添付ファイルにバックドア型不正プログラムが含まれている場合もあります。例えば、2012年8月に報告されたキャンペーン「TAIDOOR」では、さまざまな不正なファイルが添付されており、こうした不正な添付ファイルは、新旧の脆弱性を利用していました。古い脆弱性の例として、2009年に確認されたMicrosoft製品に存在するFEATHEADER レコードの処理に関する任意のコードを実行される脆弱性「CVE-2009-3129」を、新しい脆弱性の例として、2012年4月に確認されたMicrosoft製品に存在するMSCOMCTL.OCX の ActiveX における任意のコードを実行される脆弱性「CVE-2012-0158」を利用していました。一方、脆弱性を利用しない事例も確認しています。2012年8月10日に報告したチベット問題に便乗した標的型攻撃では、攻撃者は、脆弱性を利用する代わりに、偽の文書ファイルとともに、不正な実行ファイルを含む圧縮ファイルを添付していました。「TROJ_DROPPER.WSD」として検出されるこの不正な実行ファイルは、情報収集やバックドア機能を備えた他の不正プログラムを作成します。

攻撃者は、周到な調査やソーシャルエンジニアリングの手法を駆使して、時間をかけて、標的とする組織への侵入を画策しているということを理解する必要があります。

- 既成のツールキットも攻撃者の手段の1つ:

ネットワークに仕掛けられた不正プログラムによる外部との通信は、侵入した内部を縦横無尽に探索するため、攻撃者にとって極めて重要となります。そして、攻撃者は、侵入を果たしたネットワークと外部との通信を確立するために、標的に特化した不正プログラムを利用するだけでなく、PoisonIvyといった既に流通している「Remote Access Tool(RAT)」を利用します。

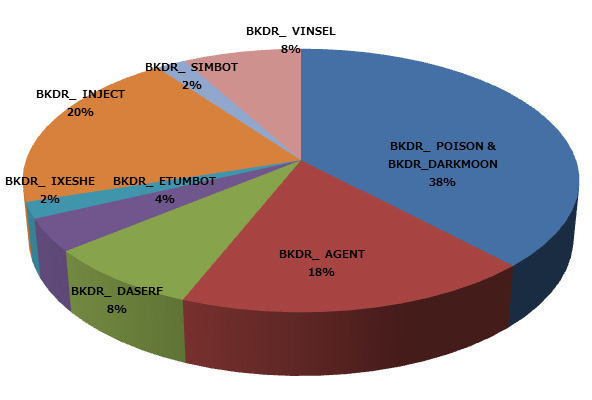

図:2012年日本で確認された持続的標的型攻撃で用いられたバックドアの割合

参照:『2012年上半期国内における持続的標的型攻撃の傾向』より - 持続的標的型攻撃は、「単発」の攻撃ではない。成功と失敗を繰り返す「作戦活動(キャンペーン)」である:

各攻撃は、継続しているキャンペーンの一部です。Forward-looking Threat Research チームのNart Villeneuveによると、例えば、「NITRO」攻撃では、この標的型攻撃が報告された2011年以降も活発に攻撃を仕掛けています。そのため、各企業は、こうした標的型攻撃から防御するセキュリティ戦略を、特定の標的型メール攻撃を検出することから特定の「キャンペーン」を検知する方法に切り替えることで、攻撃者による侵入の影響を封じ込めるか、または、軽減することができると考えられます。 - 従来のセキュリティ戦略では十分ではない。「出口対策」が重要:

ネットワークを担当するセキュリティチームによるネットワーク周辺のセキュリティ対策が不審者を遠ざける方法であることは既に周知の事実でしょう。しかし、持続的標的型攻撃の本質を考慮すると、従来の対策では十分ではなく、標的型攻撃に対応した新しいセキュリティの枠組みの必要性が問われています。各企業は、攻撃が進行中であることを想定して、辛抱強く、効果的に対応する対処方法の構築に焦点を絞る必要があります。そうした観点から Tom Kellermann も、「各企業は、組織内に潜む不審な侵入者を早期に識別する能力だけでなく、そうした侵入者にセキュリティ対応の手薄な組織へと潜伏先を変えざるを得ないと判断させるほどの厳格な対処も問われている」と述べています。

Forward-looking Threat Research日本チームは、『自分の組織がどんな相手からどのような手口で狙われているのか傾向を分析してから対策することが大切です。「標的型攻撃」としての一般的な情報だけを参考にするのではなく、実際に自分が受けている攻撃がどのような攻撃なのか分析して手口や傾向を知った上で対策を検討すべきでしょう。もちろん、攻撃者は複数の組織を攻撃していることが多いため、解析の際には、他組織への攻撃とも比較して、攻撃の全体像を把握することも対策を検討する上で役立ちます。攻撃者は、攻撃を成功させようと攻撃対象組織に狙いを定めて、対策の隙間を縫ってあの手この手で攻撃目的を達成するまで攻撃を仕掛け続けてきます。そのため、これまでの従来の対策では攻撃を防ぐ効果が長続きしないこと、攻撃者と攻撃手口を把握する努力を続け状況変化に合わせた対策を打ち続けることが必要となります』と、持続的標的型攻撃に対する各企業や組織の防御戦略について、提言します。

・3)侵入したネットワークに潜伏し執拗に攻撃を仕掛ける – 持続的標的型攻撃を知る

/archives/5766

・2)”狙った獲物” に精通する攻撃者 – 持続的標的型攻撃を知る

/archives/5622

・1)持続的標的型攻撃の各攻撃ステージを6段階に分類 – 持続的標的型攻撃を知る

/archives/5445

・2012年上半期国内における持続的標的型攻撃の傾向レポートを公開

/archives/5812

・持続的標的型攻撃「IXESHE」の全貌 – リサーチペーパー公開

/archives/5293

・インドや日本を狙う持続的標的型攻撃「Luckycat」の実態とは? リサーチレポートを公開

/archives/4962

・持続的標的型攻撃におけるソーシャルエンジニアリングとは?

http://about-threats.trendmicro.com/RelatedThreats.aspx?

language=jp&name=Social+Engineering+in+Targeted+Attacks

・持続的標的型攻撃を理解する

http://about-threats.trendmicro.com/RelatedThreats.aspx?language=

jp&name=Knowledge+Page+on+Advanced+Persistent+Threats

・Trends in Targeted Attacks

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/

wp_trends-in-targeted-attacks.pdf

・How to Thwart the Digital Insider – an Advanced Persistent Response to Targeted Attacks

http://www.trendmicro.com/cloud-content/us/pdfs/business/articles/

op_kellermann-digital-insider.pdf

※協力執筆者:船越 麻衣子(Core Technology Marketing, TrendLabs)