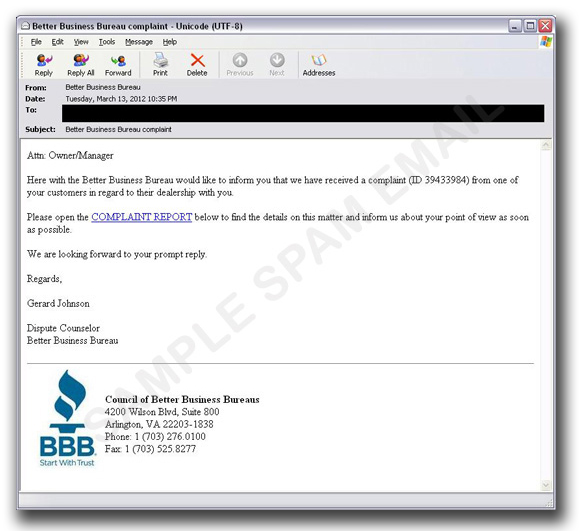

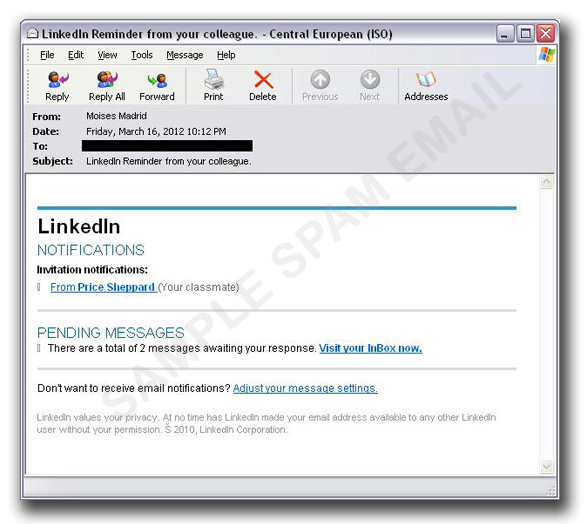

2012年3月初旬、改ざんされた WordPress 使用のWebサイトから最終的に情報収集機能を備える「CRIDEX」ファミリに感染する事例を米国に本社を置くセキュリティ企業が報告しました。この攻撃の背後に潜むサイバー犯罪者は、改ざんされたサイトへとユーザを誘導するためにスパムメールを利用。米国の「Better Business Bureau(商事改善協会)」やソーシャル・ネットワーキング・サービス(SNS)「LinkedIn」などから送信されたように見せかけ、正規のメールを装っていました。確認されたこれらのスパムメールは、ユーザの興味や関心を逆手にとるソーシャルエンジニアリングの手法を用いて、メール本文内のリンクをクリックするように促します。

|

|

|

|

|

|

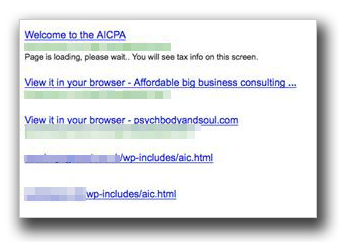

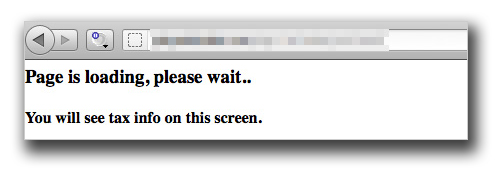

メール本文内にあるリンクをクリックすると、図3のような Webサイトを経由し、改ざんされた WordPress 使用の Webサイトにリダイレクトされます。そして、最終的に脆弱性を利用する攻撃ツール「Blackhole Exploit Kit」が組み込まれた Webページへと誘導されることとなります。この攻撃ツールは、主に Adobe製品や Microsoft製品に存在する脆弱性「CVE-2010-0188」および「CVE-2010-1885」を利用します。なお、トレンドマイクロの製品では、この攻撃ツールに誘導する不正な JavaScript を「JS_BLACOLE.IC」として検出します。

|

|

|

|

|

|

「TrendLabs(トレンドラボ)」による解析の結果、Blackhole Exploit Kit により上述の脆弱性が利用されると、「WORM_CRIDEX.IC」が PC にインストールされることになります。このワームは、実行されると、不正リモートサイト「http://<ランダムなURL>.ru:8080/rwx/B2_9w3/in/」にアクセスし、自身の環境設定ファイルをダウンロードします。また、このワームは、自身のコピーを自動実行する “AUTORUN.INF” をリムーバブルドライブ内に作成して感染拡大する機能を備えています。

さらに「WORM_CRIDEX.IC」は、接続先ドメイン名を生成する仕組みである「Domain Generation Algorithm(DGA)」を用いて複数のランダムなドメインを生成することが確認されています。サイバー犯罪者がこの仕組みを多用することはよく知られています。サイバー犯罪者がこの仕組みを利用する目的は、法的機関からの発見を逃れ、また、ボットネットが閉鎖されるのを回避するためです。この「WORM_CRIDEX.IC」もまた、自身の環境設定ファイルをダウンロードするために DGA を用いています。

「WORM_CRIDEX.IC」は、2012年3月21日(米国時間)時点では、ダウンロードされる環境設定ファイルごとに異なる不正活動をすることが確認されています。しかし、解析中にこのリモートサイトにはアクセスできなかったため、このワームの環境設定ファイルをダウンロードすることができませんでした。一方、コードを解読すると、このワームは、ファイルの実行およびファイル/フォルダの削除、「証明書ストア」に格納されているデジタル証明書の読み出しといった機能を備えていることが判明しました。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、今回の攻撃に関連する不正なWebサイトへのアクセスをブロックし、関連する不正プログラムの実行を阻止します。改ざんされたWebサイトへのアクセスを回避するために、疑わしいメッセージ内に含まれるリンクをクリックする際は十分に注意してください。そして、たとえ知名度のある団体が送信元になっているメールであっても、受け取ったメッセージに不審なところはないか細心の注意を払う必要があります。

※協力執筆者:Ivan Macalintal(Security Evangelist)

参考記事:

by Karla Agregado (Fraud Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)