トレンドマイクロは、「持続的標的型攻撃(APT)」について継続的に調査・監視しており、3月にインドや日本を狙うキャンペーン「Luckycat」、5月にキャンペーン「IXESHE」のリサーチペーパーを公開。また、本ブログにおいて、持続的標的型攻撃の可能性のある事例として、チベット関係者を狙う標的型攻撃(1・2・3)や無料 Webメールの脆弱性を利用した攻撃などを報告しています。

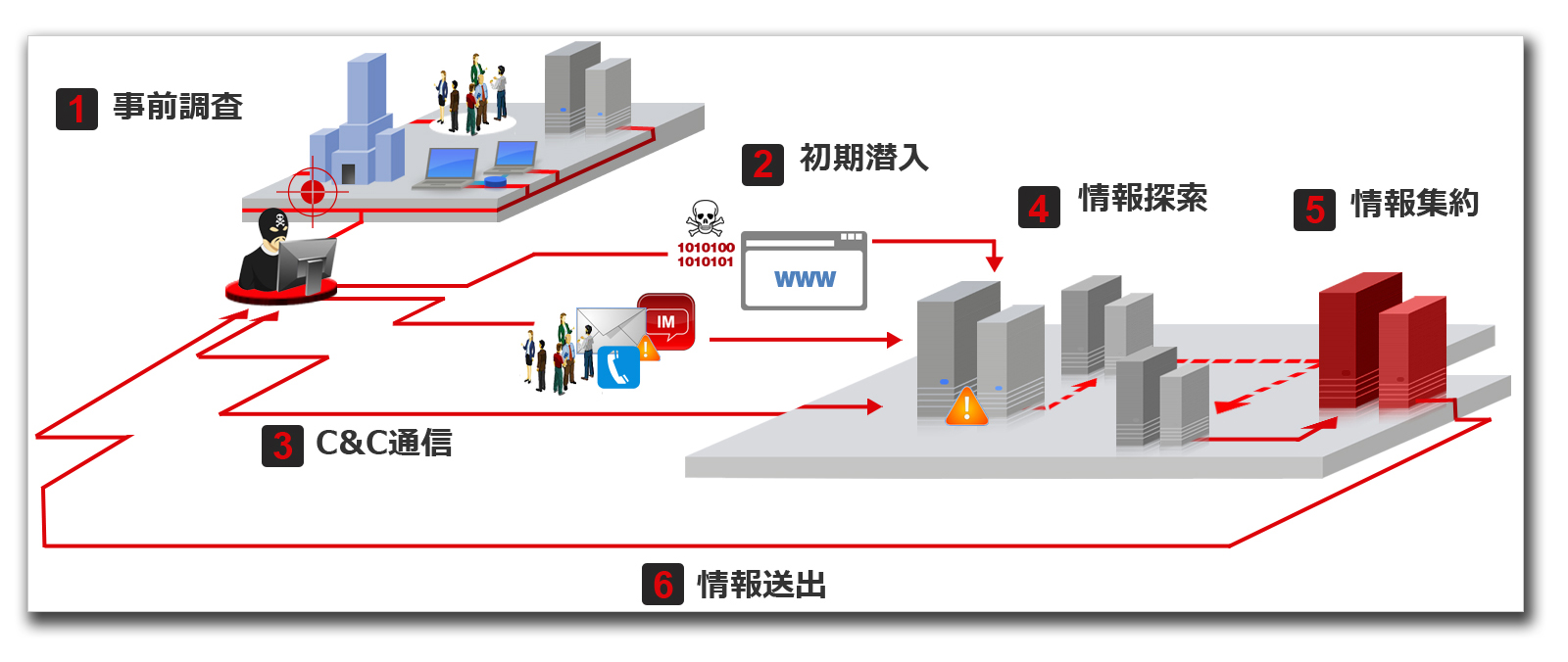

今回、攻撃者がどのような流れで持続的標的型攻撃を仕掛けるのか、6段階に分類した各攻撃ステージについて、4回にわたってお届けします。

弊社では、こうした持続的標的型攻撃を次のように説明しています。

| 標的型攻撃の中でも特に、時間・手法・手段を問わず、目的達成のために特定の組織に特化し、執拗に行われる攻撃です。特定の標的に対して執拗に攻撃、侵入を行い、標的のネットワーク内部に潜伏し続けるため、縦横無尽に動き、データを流出させることができます。持続的標的型攻撃は、無差別なサイバー犯罪やスパムメール、Webからの脅威といった不特定多数への攻撃と異なり、関連する構成要素や手法が標的に特化しているために検出することが非常に困難です。同様に、金銭的利益を目的にクレジットカード情報や銀行のアカウント情報を窃取するような攻撃とは異なり、持続的標的型攻撃は「スパイ活動」を主な目的としたサイバー攻撃とみなすべきです。 |

さらに「一目でわかる持続的標的型攻撃」では、その傾向として以下の3つの特徴を挙げています。

持続的標的型攻撃は、目的達成のために特定の対象に限定されていますが、狙われた組織への影響力や被害は、非常に甚大なものとなります。また攻撃者は、長期にわたり攻撃を仕掛け続けるために、追跡されないように痕跡を消したり、自身の検出を逃れる手法を駆使したりします。例えば、Luckycat と IXESHE のコマンド&コントロール(C&C)サーバの利用状況を比較してみます。

| Luckycat | IXESHE |

| ・無料 Webホスティングサービスの多用 ・専用の「仮想専用サーバ(VPS)」の利用 |

・侵入に成功したネットワーク内部にある感染コンピュータを利用 ・「ダイナミックDNS(DDNS)」の利用 |

Luckycat では、さまざまなドメイン名で C&Cサーバを稼働するために、無料 Webホスティングサービスを多用していますが、これは、キャンペーンを分散化して追跡を逃れるのが目的です。一方で、執拗な攻撃をし続けるためには、安定して稼働する C&Cサーバが必要であり、この目的のためには、専用の VPS を利用していました。

IXESHE では、攻撃者が標的となった組織のネットワーク内部にある感染サーバを乗っ取り、C&Cサーバとして悪用。攻撃者が自分たちのドメインを用いた C&Cサーバを利用している場合、組織のネットワーク管理者は、外部に接続する不審な通信から不正侵入を検出することができます。しかし、ネットワーク内部のサーバが悪用された場合、ネットワーク管理者は、自身の組織内の個人からの通信と、攻撃者による不正通信と見分けることが困難となります。その結果、攻撃者は、自身の存在を隠ぺいすることが可能となりました。また、解析者に手がかりを残さないために DDNS を利用して、関連不正プログラムの検出や自身の C&Cサーバのネットワーク閉鎖を回避していました。

標的となる組織は、機密情報漏えいという深刻な被害にさらされる危険性があることからも、持続的標的型攻撃がどのように仕掛けられ、組織のネットワークがどのような被害に見舞われるのか、正しく理解しておく必要があります。Forward-looking Threat Research チームの Nart Villenueve は、リサーチレポート『Trends in Targeted Attacks』で、こうした攻撃の流れを以下のように6段階に分けて解説しています。

- 事前調査:標的となる組織のIT環境だけでなく、その組織の構造に至るまで入念に調査して、情報を収集。こうした情報を元にソーシャルエンジニアリングの手口を用いて、標的となる組織に応じた特別に細工した攻撃を仕掛ける。

- 初期潜入:「1. 事前調査」で収集した情報をもとに、狙う組織に応じた標的型メールなどで標的のネットワークに侵入する。その際、こうした標的型メールに、通常、脆弱性を利用する不正なファイルを添付する。

- C&C通信:侵入したネットワークに内に設置したバックドア型不正プログラムを利用することにより、外部サーバを通じて感染端末を制御する。

- 情報探索:検出を避けながら、侵入したネットワーク内に長く滞在し、搾取する情報を探索する。

- 情報集約:狙った組織の機密情報が特定されると、攻撃者は、その情報を送信するために、一箇所に集約する。

- 情報送出:持続的標的型の最終目的は、機密情報の収集であるため、集約した情報を攻撃者へと送信する。

|

|

|

こうした持続的標的型攻撃は、これまでの弊社の調査から、企業や、政府・軍事機関、活動家が主に狙われていることが明らかになっています。また、いずれの攻撃も、国境を超えて仕掛けられています。Luckycat では、インドや日本国内の産業やチベット人活動家が標的となり、IXESHE では、東アジア圏の政府機関やドイツの電気通信事業会社が標的となっています。こうしたことから、持続的標的型攻撃は、攻撃者の目的次第で、どの組織も狙われる可能性があることは否めないでしょう。

次回は、持続的標的型攻撃の攻撃の流れの第1段階の「事前調査」および第2段階の「初期潜入」に焦点をあててご説明します。

※協力執筆者:船越 麻衣子(Core Technology Marketing, TrendLabs)